Attori legati alla Cina mantengono l’attenzione sulle organizzazioni che influenzano la politica degli Stati Uniti

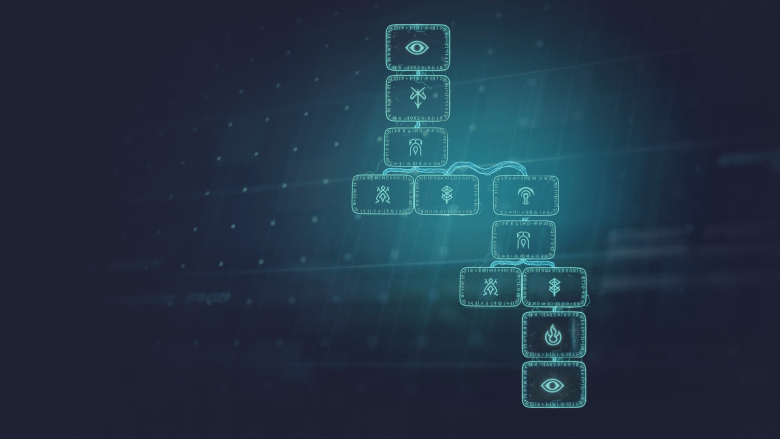

Detection stack

- AIDR

- Alert

- ETL

- Query

Analisi

Gruppi di minacce collegati allo stato cinese come APT41, Kelp (Salt Typhoon), i Pirati dello Spazio e il sottogruppo Earth Longzhi hanno condotto un’intrusione multi-fase contro un’organizzazione no-profit statunitense che influenza la politica governativa. Gli aggressori hanno eseguito una scansione iniziale per exploit noti (ad es., CVE-2022-26134, CVE-2021-44228, CVE-2017-9805, CVE-2017-17562), utilizzato curl per testare la connettività, raccolto dati di rete con netstat, creato attività pianificate per la persistenza, eseguito il caricamento laterale di DLL tramite il componente legittimo VipreAV vetysafe.exe e impiegato strumenti come Dcsync e Imjpuexc. La campagna mirava a mantenere un accesso stealth a lungo termine e potenzialmente compromettere i controller di dominio.

Indagine

L’indagine ha identificato una serie di tecniche ATT&CK: Ricognizione (T1595) tramite scansione di massa per servizi vulnerabili; Accesso Iniziale (T1190) utilizzando gli exploit CVE-2022-26134, CVE-2021-44228, CVE-2017-9805, CVE-2017-17562; test di Comando e Controllo con richieste curl verso siti esterni (https://www.google.com , https://www.microsoft.com , ecc.); Scoperta (T1049) utilizzando netstat per enumerare le connessioni di rete; Persistenza (T1053) tramite un’attività pianificata creata con schtasks /create /tn MicrosoftWindowsRasOutbound; Evasione Difensiva (T1574.002) tramite caricamento laterale di DLL di sbamres.dll tramite vetysafe.exe; Accesso alle Credenziali (T1003) utilizzando Dcsync per replicare i dati della directory; Esecuzione (T1059) di caricatore personalizzato e Imjpuexc. Gli strumenti osservati includevano utility di Windows legittime (netstat, schtasks), curl, msbuild.exe, vetysafe.exe (VipreAV), sbamres.dll, Dcsync, Imjpuexc e un caricatore crittografato personalizzato. Gli Indicatori di Compromissione (IOC) come i valori hash per sbamres.dll, imjpuexc.exe e il traffico di rete su hxxp://38.180.83[.]166/6CDF0FC26CDF0FC2 sono stati registrati.

Mitigazione

- • Applica immediatamente le patch a tutto il software vulnerabile, in particolare i prodotti Atlassian (CVE-2022-26134), Log4j (CVE-2021-44228), Apache Struts (CVE-2017-9805) e GoAhead (CVE-2017-17562).

- • Implementa il controllo delle applicazioni (ad es., AppLocker, Windows Defender Application Control) per bloccare l’esecuzione non autorizzata di utility comuni come curl, msbuild.exe e caricatori personalizzati da directory non standard.

- • Enforce rigorose politiche di minimo privilegio; limitare la creazione di attività pianificate solo agli amministratori autorizzati. Distribuisci regole di rilevamento per il caricamento laterale di DLL e monitora l’esecuzione di binari legittimi noti che caricano DLL inaspettate (ad es., vetysafe.exe che carica sbamres.dll).

- • Abilita il monitoraggio dell’attività Dcsync e delle richieste di replicazione anomale sui controller di dominio.

- Segmenta le reti per limitare il movimento laterale e isolare asset critici come i controller di dominio.

- • Esegui regolari scansioni di vulnerabilità e prevenzione degli exploit basata su intelligence sulle minacce in base a CVE emergenti.

Risposta

- • Isola il/i host compromesso/i e qualsiasi sistema che mostri IOC simili.

- • Cattura memoria volatile e immagini disco per analisi forense.

- • Rimuovi attività pianificate dannose ed elimina file XML sconosciuti utilizzati da msbuild.exe.

- • Sostituisci o pulisci i binari compromessi (vetysafe.exe, msbuild.exe) e verifica le firme.

- • Ruota le credenziali, specialmente per account privilegiati e account admin di dominio; effettua audit per dumping di credenziali.

- • Blocca il traffico C2 in uscita verso l’host malevolo (hxxp://38.180.83[.]166).

- • Effettua un audit completo dei controller di dominio per garantire che non rimangano backdoor o meccanismi di persistenza.

- • Aggiorna le firme di rilevamento nei strumenti SIEM ed endpoint per gli strumenti osservati e gli IOC.

mermaid graph TB %% Class definitions classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef file fill:#ccffcc %% Technique nodes tech_exploit_pf[“<b>Azione</b> – <b>T1190 Exploit Applicazione Pubblica</b><br /><b>Descrizione</b>: Sfrutta applicazioni pubbliche per ottenere accesso iniziale”] class tech_exploit_pf action tech_trusted_dev[“<b>Azione</b> – <b>T1127.001 Utilità Sviluppatore Affidabili Esecuzione Proxy</b><br /><b>Descrizione</b>: Utilizza utility di sviluppatore legittime (MSBuild) per eseguire codice malevolo”] class tech_trusted_dev action tech_event_trigger[“<b>Azione</b> – <b>T1546.009 Esecuzione Attivata da Evento</b><br /><b>Descrizione</b>: Caricamento laterale di DLL tramite un eseguibile legittimo”] class tech_event_trigger action tech_scheduled_task[“<b>Azione</b> – <b>T1053 Attività/Job Pianificato</b><br /><b>Descrizione</b>: Crea un’attività pianificata per eseguire periodicamente un processo malevolo”] class tech_scheduled_task action tech_credential_dump[“<b>Azione</b> – <b>T1003.006 Dumping delle Credenziali OS</b><br /><b>Descrizione</b>: Si finge un controller di dominio per estrarre credenziali AD (DCSync)”] class tech_credential_dump action tech_net_discovery[“<b>Azione</b> – <b>T1049 Scoperta Connessioni Rete del Sistema</b><br /><b>Descrizione</b>: Enumera le connessioni di rete attive”] class tech_net_discovery action tech_remote_discovery[“<b>Azione</b> – <b>T1018 Scoperta Sistema Remoto</b><br /><b>Descrizione</b>: Identifica host interni per movimento laterale”] class tech_remote_discovery action tech_trust_discovery[“<b>Azione</b> – <b>T1482 Scoperta Relazioni di Fiducia del Dominio</b><br /><b>Descrizione</b>: Raccoglie relazioni di fiducia di Active Directory”] class tech_trust_discovery action tech_exploit_remote[“<b>Azione</b> – <b>T1210 Sfruttamento di Servizi Remoti</b><br /><b>Descrizione</b>: Sfrutta servizi scoperti per muoversi lateralmente”] class tech_exploit_remote action tech_app_layer[“<b>Azione</b> – <b>T1071.001 Protocollo Livello Applicativo</b><br /><b>Descrizione</b>: Utilizza protocolli web per comunicazioni di comando e controllo”] class tech_app_layer action tech_proxy[“<b>Azione</b> – <b>T1090.002 Proxy</b><br /><b>Descrizione</b>: Instrada il traffico C2 tramite un proxy esterno per nascondere l’attività”] class tech_proxy action %% Tool / File nodes tool_msbuild[“<b>Strumento</b> – <b>Nome</b>: MSBuild<br /><b>Scopo</b>: Esegue script di build e può eseguire XML arbitrario”] class tool_msbuild tool file_outbound_xml[“<b>File</b> – <b>Nome</b>: outbound.xml<br /><b>Scopo</b>: Payload XML malevolo eseguito da MSBuild”] class file_outbound_xml file tool_vetysafe[“<b>Strumento</b> – <b>Nome</b>: vetysafe.exe<br /><b>Scopo</b>: Eseguibile legittimo usato per il caricamento laterale di DLL”] class tool_vetysafe tool file_sbamres[“<b>File</b> – <b>Nome</b>: sbamres.dll<br /><b>Scopo</b>: DLL malevola caricata da vetysafe”] class file_sbamres file tool_scheduled_msbuild[“<b>Strumento</b> – <b>Nome</b>: MSBuild (pianificato)<br /><b>Scopo</b>: Eseguito tramite attività pianificata ogni 60 minuti”] class tool_scheduled_msbuild tool tool_dcsync[“<b>Strumento</b> – <b>Nome</b>: DCSync<br /><b>Scopo</b>: Si finge un DC per estrarre gli hash delle password”] class tool_dcsync tool tool_netstat[“<b>Strumento</b> – <b>Nome</b>: netstat<br /><b>Scopo</b>: Elenca le connessioni di rete attive”] class tool_netstat tool %% Connections – attack flow tech_exploit_pf u002du002d>|leads_to| tech_trusted_dev tech_trusted_dev u002du002d>|uses| tool_msbuild tool_msbuild u002du002d>|executes| file_outbound_xml tech_trusted_dev u002du002d>|leads_to| tech_event_trigger tech_event_trigger u002du002d>|uses| tool_vetysafe tool_vetysafe u002du002d>|loads| file_sbamres tech_event_trigger u002du002d>|leads_to| tech_scheduled_task tech_scheduled_task u002du002d>|creates| tool_scheduled_msbuild tech_scheduled_task u002du002d>|leads_to| tech_credential_dump tech_credential_dump u002du002d>|uses| tool_dcsync tech_credential_dump u002du002d>|leads_to| tech_net_discovery tech_net_discovery u002du002d>|uses| tool_netstat tech_net_discovery u002du002d>|leads_to| tech_remote_discovery tech_remote_discovery u002du002d>|leads_to| tech_trust_discovery tech_trust_discovery u002du002d>|leads_to| tech_exploit_remote tech_exploit_remote u002du002d>|leads_to| tech_app_layer tech_app_layer u002du002d>|communicates_with| tech_proxy %% Styling assignments class tech_exploit_pf,tech_trusted_dev,tech_event_trigger,tech_scheduled_task,tech_credential_dump,tech_net_discovery,tech_remote_discovery,tech_trust_discovery,tech_exploit_remote,tech_app_layer,tech_proxy action class tool_msbuild,tool_vetysafe,tool_scheduled_msbuild,tool_dcsync,tool_netstat tool class file_outbound_xml,file_sbamres file

Flusso di Attacco

Istruzioni di Simulazione

-

Narrativa d’Attacco e Comandi:

- Persistenza tramite msbuild.exe – L’attaccante crea un progetto XML malevolo (

evil.xml) che esegue un payload PowerShell per scaricare una DLL back-door. - Caricamento laterale di DLL con vetysafe.exe – Una DLL malevola (

evil.dll) viene posizionata accanto avetysafe.exe; l’esecuzione divetysafe.execarica la DLL, ottenendo l’esecuzione di codice (T1055.001/T1574.001). - Ricognizione di rete con netstat.exe – L’attaccante esegue

netstat -anoper enumerare le connessioni attive, raccogliendo dati per il movimento laterale (T1049).

- Persistenza tramite msbuild.exe – L’attaccante crea un progetto XML malevolo (

-

Script di Test di Regressione:

# --------------------------------------------------------- # Simulazione d'Attacco – attiva la regola Sigma per vetysafe, msbuild, netstat # --------------------------------------------------------- # 1. Prepara DLL malevola (semplice allerta per demo) $dllPath = "$env:TEMPevil.dll" Set-Content -Path $dllPath -Value ([byte[]](0x4D,0x5A,0x90,0x00)) # Fake PE header # 2. Copia vetysafe.exe (si presume presente in C:WindowsSystem32) nella cartella temporanea $vetysafe = "$env:SystemRootSystem32vetysafe.exe"