Kitten APT Ferocemente Svelato: All’interno della Campagna di Spionaggio Focalizzata sull’Iran

Detection stack

- AIDR

- Alert

- ETL

- Query

Analisi

Ferocious Kitten è un gruppo di cyber-spionaggio focalizzato sull’Iran attivo almeno dal 2015. Distribuisce documenti Microsoft Office armati tramite spear-phishing per installare un impianto personalizzato chiamato MarkiRAT, che esegue keylogging, cattura di schermate, raccolta di credenziali e esfiltrazione in seguito su HTTP(S). Il gruppo utilizza tecniche di persistenza come il dirottamento dei collegamenti di Telegram e Chrome, maschera i file con il trucco Unicode Right-to-Left Override e abusa dei BITS di Windows per il download e la scoperta di proxy. Sfrutta inoltre la vulnerabilità RCE MSHTML CVE‑2021‑40444 per eseguire un stealer PowerShell.

Investigazione

Gli analisti dovrebbero mappare i comportamenti osservati sulle tecniche MITRE ATT&CK come T1566.001 (Spearphishing Attachment), T1204.002 (Esecuzione Utente), T1574 (Dirottamento del Flusso di Esecuzione), T1036.002 (Masquerading – RTLO), T1197 (Lavori BITS), T1518.001 (Scoperta Software – strumenti di sicurezza), T1056.001 (Keylogging) e T1071.001 (Protocollo Web C2). Gli indicatori di compromissione includono macro maligne di Office che scrivono “update.exe” nella cartella Pubblica, collegamenti rinominati per puntare al malware, nomi di lavori BITS come “pdj”, richieste HTTP GET/POST a URL C2 contenenti parametri “u”, “k” e estensioni di file exfiltrate (es., .kdbx, .gpg). Il traffico di rete verso domini sospetti che ospitano payload di PowerShortShell o MarkiRAT deve essere registrato.

Mitigazione

Distribuire difese stratificate: abilitare il blocco delle macro o consentire in lista bianca solo file Office affidabili, usare gateway di sicurezza email per esaminare gli allegati, imporre politiche di esecuzione con minimi privilegi, monitorare e limitare l’uso di bitsadmin, disabilitare il dirottamento dei collegamenti proteggendo i collegamenti in %APPDATA%, distribuire rilevamento e risposta degli endpoint (EDR) per rilevare comportamenti di MarkiRAT (iniezione di processo, scrittura di file in %PUBLIC%AppDataLibs, keylogging) e mantenere i sistemi aggiornati per CVE‑2021‑40444 e qualsiasi vulnerabilità successiva. Audita regolarmente i prodotti di sicurezza installati per segnalazioni di manomissione.

Risposta

Quando si sospetta un’infezione, isolare il terminale, raccogliere memoria volatile, file system e registri degli eventi di Windows, catturare l’elenco dei lavori BITS e identificare i collegamenti maligni. Rimuovere i binari di MarkiRAT, eliminare i lavori pianificati associati e le voci di avvio, e resettare le credenziali compromesse. Effettuare una ricerca di intelligence sulle minacce sui domini C2, aggiornare le firme di rilevamento e notificare gli stakeholders appropriati. Eseguire una revisione post-incidente per migliorare la consapevolezza degli utenti e rafforzare la gestione delle macro.

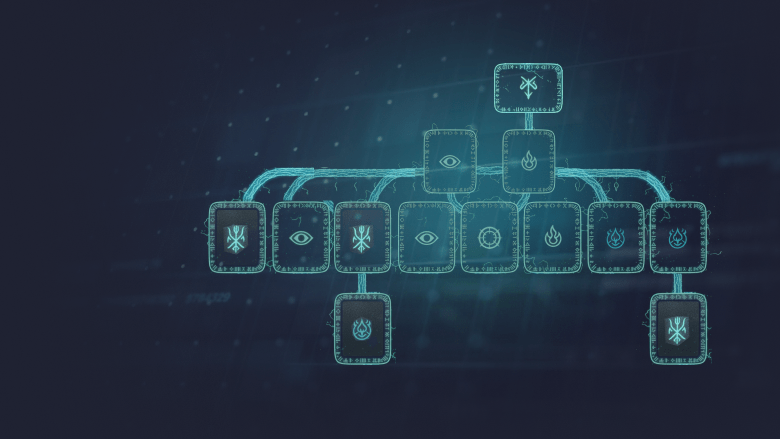

mermaid graph TB %% Class definitions classDef action fill:#99ccff classDef technique fill:#ffcc99 classDef malware fill:#ff9999 classDef process fill:#ccffcc %% Nodes attack_initial_access[“<b>Azione</b> – <b>T1566.001 Phishing: Allegato Spearphishing</b><br /><b>Descrizione</b>: Email con un documento Office armato contenente macro viene inviato alla vittima.”] class attack_initial_access action malware_markirat[“<b>Malware</b> – <b>Nome</b>: MarkiRAT<br /><b>Descrizione</b>: Trojan di accesso remoto che si copia in directory di applicazioni legittime e stabilisce comunicazioni C2.”] class malware_markirat malware tech_shortcut_mod[“<b>Tecnica</b> – <b>T1547.009 Modifica del Collegamento</b><br /><b>Descrizione</b>: Crea o modifica collegamenti in modo che il codice maligno venga eseguito quando l’applicazione legittima inizia.”] class tech_shortcut_mod technique tech_masquerade[“<b>Tecnica</b> – <b>T1036.002 Masquerading: Right-to-Left Override</b><br /><b>Descrizione</b>: Utilizza caratteri Unicode RTL nei nomi file per apparire come file multimediali innocui.”] class tech_masquerade technique tech_bits_jobs[“<b>Tecnica</b> – <b>T1197 Lavori BITS</b><br /><b>Descrizione</b>: Sfrutta il servizio di trasferimento intelligente in background per creare lavori che scaricano payload aggiuntivi e raccolgono informazioni sui proxy.”] class tech_bits_jobs technique tech_process_disc[“<b>Tecnica</b> – <b>T1057 Scoperta del Processo</b><br /><b>Descrizione</b>: Enumera i processi in esecuzione per individuare i prodotti di sicurezza.”] class tech_process_disc technique tech_software_disc[“<b>Tecnica</b> – <b>T1518 Scoperta del Software</b><br /><b>Descrizione</b>: Controlla i prodotti antivirus installati come Kaspersky o Bitdefender e riporta i risultati.”] class tech_software_disc technique tech_clipboard[“<b>Tecnica</b> – <b>T1115 Dati Appunti</b><br /><b>Descrizione</b>: Cattura il contenuto degli appunti e i tasti premuti, li memorizza localmente per una successiva esfiltrazione.”] class tech_clipboard technique tech_data_obf[“<b>Tecnica</b> – <b>T1001 Offuscamento dei Dati</b><br /><b>Descrizione</b>: Codifica i parametri HTTP/S GET/POST per nascondere il traffico maligno.”] class tech_data_obf technique tech_web_service[“<b>Tecnica</b> – <b>T1102 Servizio Web</b><br /><b>Descrizione</b>: Utilizza servizi web legittimi su HTTP/S per il beaconing, la ricezione di comandi e l’esfiltrazione dei dati.”] class tech_web_service technique tech_bidirectional[“<b>Tecnica</b> – <b>T1102.002 Servizio Web: Comunicazione Bidirezionale</b><br /><b>Descrizione</b>: Mantiene un canale bidirezionale con C2 per inviare comandi e ricevere dati.”] class tech_bidirectional technique tech_external_proxy[“<b>Tecnica</b> – <b>T1090.002 Proxy: Proxy Esterno</b><br /><b>Descrizione</b>: Instrada il traffico C2 attraverso un proxy esterno scoperto tramite lavori BITS.”] class tech_external_proxy technique %% Connections attack_initial_access u002du002d>|consegna| malware_markirat malware_markirat u002du002d>|stabilisce persistenza tramite| tech_shortcut_mod malware_markirat u002du002d>|elude rilevamento con| tech_masquerade malware_markirat u002du002d>|crea| tech_bits_jobs tech_bits_jobs u002du002d>|scarica payload aggiuntivi e raccoglie informazioni sui proxy| tech_external_proxy malware_markirat u002du002d>|esegue| tech_process_disc malware_markirat u002du002d>|esegue| tech_software_disc malware_markirat u002du002d>|raccoglie| tech_clipboard malware_markirat u002du002d>|offusca traffico con| tech_data_obf malware_markirat u002du002d>|comunica utilizzando| tech_web_service tech_web_service u002du002d>|supporta| tech_bidirectional tech_bidirectional u002du002d>|abilita C2 bidirezionale| malware_markirat

Flusso di Attacco

Regole di Rilevamento

Rilevamento Comunicazione C2 ed Esfiltrazione Dati MarkiRAT [Connessione di Rete Windows]

Visualizza

Rilevamento di MarkiRAT Verifica Software di Sicurezza [Windows Sysmon]

Visualizza

Rilevamento Spearphishing e Persistenza APT Ferocious Kitten [Creazione Processo Windows]

Visualizza

File Sospetti nel Profilo Utente Pubblico (via file_event)

Visualizza

Script/Binari Sospetti in Posizione di Avvio Automatico (via file_event)

Visualizza

Istruzioni di Simulazione

Narrativa dell’Attacco & Comandi:

-

- Consegna: Un allegato email (

update.exe) viene depositato nellaC:UsersPublicdirectory della vittima. - Esecuzione: L’attaccante, usando una macro o script maligno, esegue

cmd.exe /c "C:UsersPublicupdate.exe"che lancia il payload. - Persistenza: Poiché il file risiede nella cartella Pubblica, qualsiasi utente può ri-eseguirlo, soddisfacendo la tecnica autostart per avvio o accesso.

- Impatto di Registrazione: Sysmon registra un evento dove

Image = C:WindowsSystem32cmd.exeeCommandLinecontiene"/c C:UsersPublicupdate.exe"; la regola di rilevamento corrisponde al/cframmento e al noto percorso immagine maligno (update.exe).

- Consegna: Un allegato email (

-

Script di Test di Regressione: Lo script seguente replica i passaggi dell’attaccante su una macchina di test.

# ------------------------------------------------- # Distribuzione simulata payload Ferocious Kitten # ------------------------------------------------- # 1. Creare un eseguibile maligno fittizio (segnaposto) $maliciousPath = "$env:PUBLICupdate.exe" Set-Content -Path $maliciousPath -Value "Questo è un payload simulato" -Encoding ASCII # 2. Eseguire il payload via cmd.exe con flag /c $cmd = "$env:windirSystem32cmd.exe"