Depuis le début de la guerre cybernétique mondiale, les organismes d’État de l’Ukraine et de ses alliés sont devenus des cibles de diverses campagnes malveillantes lancées par de multiples collectifs de piratage. Les experts estiment une augmentation de 250 % des cyberattaques contre l’Ukraine en 2022 et plus de 2 000 d’entre elles lancées par des acteurs de menace affiliés à la Russie depuis le début de l’invasion à grande échelle.

Le 29 avril 2023, CERT-UA a émis une nouvelle alerte couvrant une attaque massive exploitant WinRAR et reposant sur le script malveillant RoarBat pour perturber l’infrastructure informatique des organisations gouvernementales ukrainiennes. CERT-UA suppose que l’APT Sandworm soutenue par la Russie pourrait être responsable de l’intrusion en raison de chevauchements significatifs avec l’ attaque contre le système d’information et de communication de l’Agence nationale d’information « Ukrinform » qui s’est produite en janvier 2023.

Analyse de la dernière attaque cyber destructive contre l’Ukraine par le groupe UAC-0165 (APT Sandworm)

La dernière alerte CERTUA#6550 avertit les cyberdéfenseurs d’une attaque cyber massive visant à paralyser l’infrastructure informatique du secteur public ukrainien. Plus précisément, le matériel serveur et les systèmes de stockage de données ont été perturbés à la suite de l’opération malveillante la plus récente attribuée au groupe APT Sandworm.

En particulier, les systèmes Windows ont été ciblés avec le script .BAT RoarBat qui recherchait de manière récursive des fichiers sur les disques ou dans des répertoires spécifiques, les archivait ensuite avec le programme WinRAR légitime utilisant la fonctionnalité « -df ». Cela a finalement entraîné la suppression à la fois du fichier source et des archives créées. Simultanément, les systèmes Linux ont été attaqués avec le script BASH exploitant l’utilitaire « dd » standard pour écraser les fichiers avec des octets zéro.

Les experts de CERT-UA estiment que cette opération destructrice a beaucoup en commun avec l’attaque contre le système d’information et de communication de l’Agence nationale d’information « Ukrinform ». Par conséquent, la dernière attaque contre le secteur public ukrainien, avec un niveau de confiance modéré, est attribuée à l’APT Sandworm soutenue par la Russie. Pourtant, pour le suivi des attaques ciblées, CERT-UA utilise l’identifiant UAC-0165.

Notamment, les adversaires ont réussi à mener l’attaque en raison de l’absence d’authentification multi-facteurs lors de la connexion VPN à distance et d’une segmentation réseau insuffisante. Les utilisateurs sont exhortés à renforcer les protections de cybersécurité selon les recommandations de CERT-UA.

Détection de l’activité malveillante UAC-0165 couverte dans l’alerte CERT-UA#6550

Pour aider les organisations à identifier en temps opportun l’activité malveillante associée à l’UAC-0165, la plateforme SOC Prime propose un ensemble de règles Sigma pertinentes. Tous les algorithmes de détection sont filtrés par les tags personnalisés correspondants « CERT-UA#6550 » et « UAC-0165 » basés sur l’alerte CERT-UA et les identifiants de groupe pour rationaliser la sélection de contenu SOC.

Cliquez sur le bouton Explore Detections pour accéder à l’ensemble complet de règles Sigma dédiées détectant la dernière attaque UAC-0165. Toutes les règles sont alignées avec le cadre MITRE ATT&CK® v12, enrichi de détails contextuels sur les menaces cybernétiques, et compatible avec plus de 28 solutions SIEM, EDR et XDR pour répondre à des besoins de sécurité particuliers.

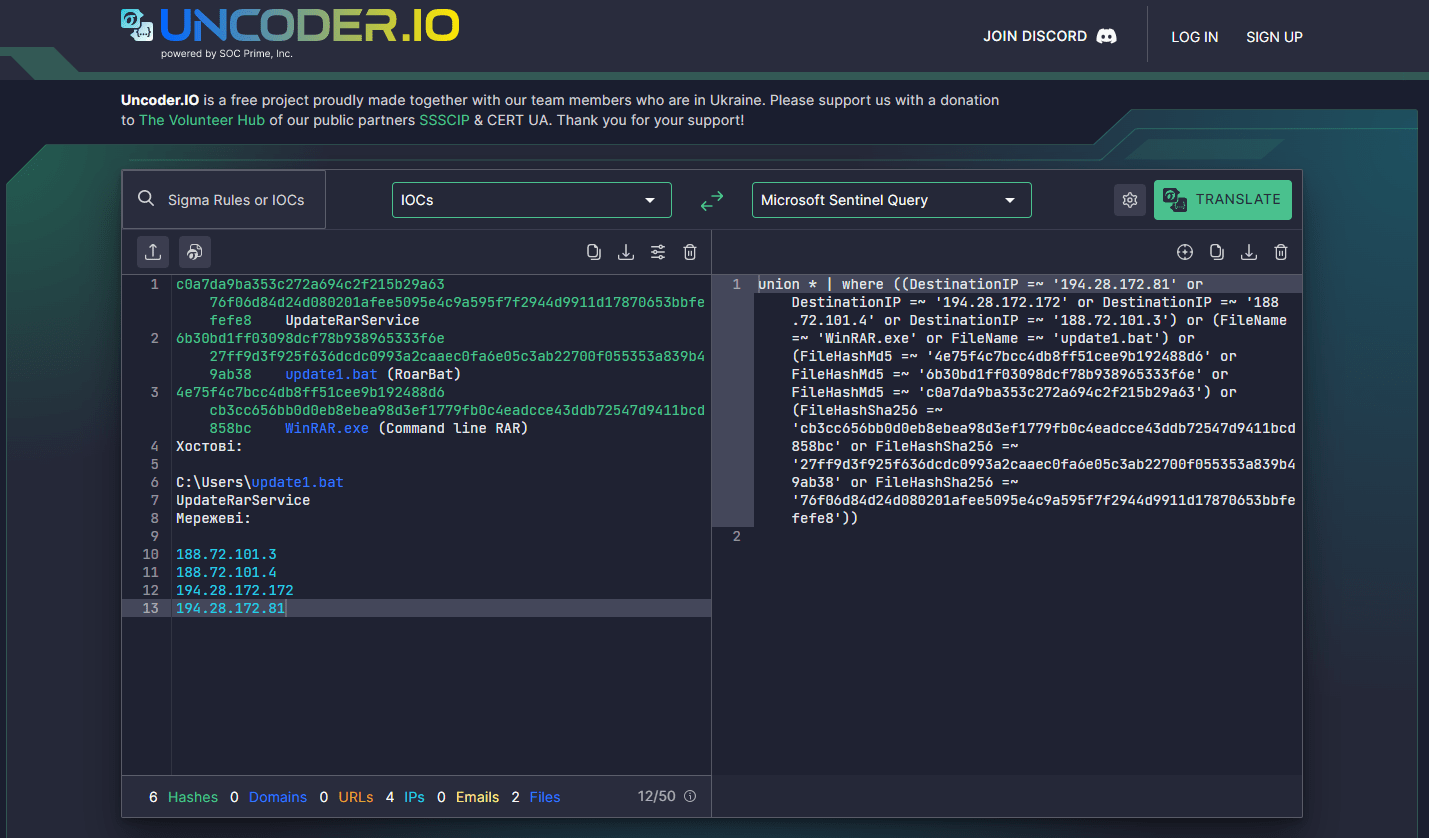

Les cyberdéfenseurs peuvent également automatiser leurs activités de chasse aux menaces en recherchant des indicateurs de compromission (IoC) associés à la dernière opération Sandworm contre les organismes gouvernementaux ukrainiens en utilisant Uncoder.IO. Il suffit de coller le fichier, l’hôte ou le réseau les IoC fournis par CERT-UA dans l’outil et de sélectionner le type de contenu de votre requête cible pour créer instantanément des requêtes IoC optimisées en termes de performances prêtes à être exécutées dans l’environnement choisi.

Contexte MITRE ATT&CK

Pour approfondir le contexte derrière l’attaque cyber destructive de l’UAC-0165 couverte dans la dernière alerte CERT-UA, toutes les règles Sigma mentionnées ci-dessus sont taguées avec ATT&CK v12 traitant des tactiques et techniques pertinentes : Tactics Techniques Sigma Rule Defense Evasion Virtualization/Sandbox Evasion (T1497) File and Directory Permissions Modification (T1222) System Script Proxy Execution (T1216) Indicator Removal (T1070) Hide Artifacts (T1564) Subvert Trust Controls (T1553) Deobfuscate/Decode Files or Information (T1140) Domain Policy Modification (T1484) Execution Scheduled Task/Job (T1053) Impact Inhibit System Recovery (T1490) System Shutdown/Reboot (T1529) Data Manipulation (T1565) Data Destruction (T1485)