Certaines tactiques MITRE ATT&CK nécessitent une attention particulière de la part des experts en sécurité, et l’Accès Initial en fait partie. Car si les attaquants ne pénètrent pas, ils ne pourront pas faire évoluer leur chaîne de destruction.

Plus tôt cette année, Microsoft a payé 13,7 millions de dollars en primes de bogues en échange de la découverte de 1 091 vulnérabilités et un montant impressionnant de 200 000 $ pour une vulnérabilité Hyper-V non divulguée. Cela montre à quel point une cyberdéfense proactive est précieuse. Et très probablement, un grand nombre de ces nouvelles vulnérabilités concernent l’accès initial. Comme vous le verrez plus tard dans cet article, c’est bien plus que de simples identifiants volés. L’accès initial est potentiellement partout.

Points d’entrée communs pour l’Accès Initial

Accès Initial est, le plus souvent, l’étape suivante après des tactiques telles que Reconnaissance and Développement des ressources. En d’autres termes, avant d’entrer réellement par la porte, quelqu’un doit décider où aller et, une fois cela fait, décider par quelle porte entrer et comment. Il en va de même pour les cyberattaques. Tout d’abord, les attaquants peuvent scanner activement le réseau et voir s’il y a des points vulnérables qu’ils peuvent exploiter. En cas de succès de la reconnaissance, ils sélectionnent des cibles spécifiques, par exemple des IPs, et choisissent la méthode d’intrusion.

Gardez à l’esprit que si vous appliquez une approche basée sur les APT, vos activités de détection de menaces devraient s’étendre au-delà des capacités du comportement d’un certain attaquant au stade de l’accès initial. En d’autres termes, une fois que quelqu’un a obtenu l’accès initial, une grande variété de choses peuvent être faites. Même celles inhabituelles pour un acteur de menace soupçonné. Par exemple, les groupes appelés Courtiers en Accès Initial se spécialisent dans la simple compromission des réseaux puis dans la vente d’accès à d’autres acteurs de menace. Jetons un coup d’œil au niveau supérieur sur la façon dont ils obtiennent l’accès initial.

Avant de plonger dans la théorie, n’oubliez pas de consulter ce que notre moteur de recherche de menaces cybernétiques propose concernant la tactique d’Accès Initial. Vous pouvez également rechercher des mots clés liés aux menaces ou vulnérabilités que vous aimez, en explorant des informations pertinentes et des algorithmes de détection.

Hameçonnage

Inciter un utilisateur légitime à effectuer une action commune telle que l’ouverture d’un document dans un e-mail est l’un des moyens les plus faciles pour les attaquants de planter un logiciel malveillant avec une porte dérobée ou même une charge utile directe (T1566).

Les e-mails infectés par des logiciels malveillants ne ressemblent souvent en rien à du spam ou à du faux. Cette forme d’accès initial existe depuis des décennies, et il est certainement surprenant que des professionnels qualifiés travaillant dans de grandes organisations y « croient encore » et cliquent sur des liens malveillants ou téléchargent des pièces jointes. Le fait est que les adversaires déploient beaucoup d’efforts pour que les messages de phishing semblent dignes de confiance.

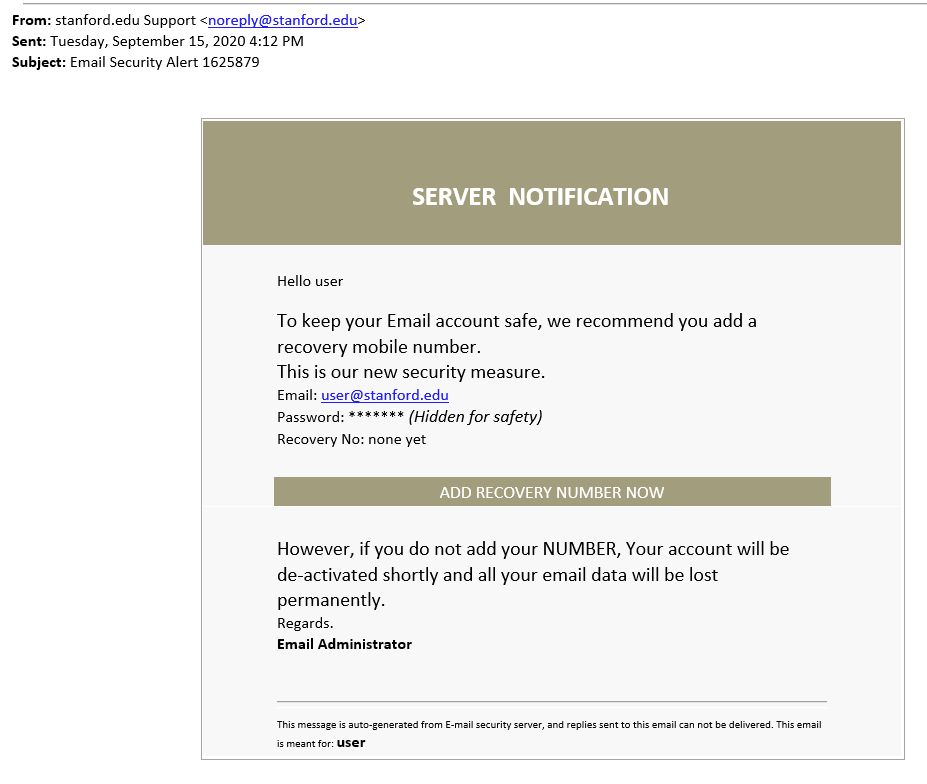

Source : Stanford

Notez que l’e-mail provient de noreply@stanford.edu ce qui ressemble à une adresse légitime. L’e-mail imite une alerte de sécurité qui invite le destinataire à agir rapidement.

D’ailleurs, il pourrait ne pas s’agir même d’un e-mail – MITRE ATT&CK montre des cas où des logiciels malveillants ont été livrés par le biais de fausses offres d’emploi et de messages sur les réseaux sociaux.

Les liens malveillants peuvent être construits sur la base d’une variété de modèles de menace, en fonction des objectifs des campagnes d’attaques. Parfois, ils amèneront l’utilisateur sur une page de connexion usurpée ou une page de facturation pour effectuer un paiement. D’autres voleront tranquillement des jetons de session ou initieront un téléchargement furtif. En ce qui concerne les pièces jointes comme les documents Word malveillants, les fichiers ZIP, les images et les exécutables, ATT&CK les a ajoutées à une sous-technique de Pièces jointes de harponnage (T1566.001). Le harponnage implique un ciblage précis des victimes. Cependant, les pièces jointes malveillantes peuvent également être envoyées dans le cadre de campagnes massives sans ciblage spécifique sur des entreprises ou des individus.

Compromission par drive-by

Une technique (T1189) dans le cadre de MITRE ATT&CK décrit un scénario où les attaquants tentent de livrer un code d’exploitation via un navigateur pendant qu’une victime effectue une activité normale comme la navigation sur Internet.

Vous avez probablement entendu parler de typosquatting – un type d’attaque où un domaine fictif est enregistré qui ressemble presque à un domaine légitime mais inclut une petite faute de frappe difficile à reconnaître. Cependant, les domaines authentiques peuvent aussi être compromis si les adversaires injectent du code malveillant dans du JavaScript, des iFrames ou des scripts intersites (XSS).

Quelques autres exemples d’initiation d’un téléchargement furtif incluent la publicité malveillante et l’abus des interfaces intégrées des applications web pour des attaques par injection. Tout type de champ de saisie est une opportunité pour les attaquants de faire en sorte qu’un système cible lise un script ou un code arbitraire.

Exemples d’une interface d’application web:

- CLI – interface de ligne de commande

- GUI – interface utilisateur graphique

- MDI – interface menu

- FBI – interface basée sur des formulaires

- NLI – interface en langage naturel

Un autre type d’attaque lié à l’accès initial est appelé un point d’eau – c’est lorsque les adversaires souhaitent implanter des logiciels malveillants dans un site web qui héberge du contenu pour une communauté de personnes. C’est un « bon marché » car au lieu d’attaquer chaque victime séparément, ils n’attaquent que le fournisseur et, une fois compromis, il fait le travail pour eux.

Exploitation des applications exposées au public

La technique (T1190) est dédiée à une gamme d’exploits sophistiqués sur un logiciel exposé à Internet niveau. Les attaquants tentent d’exploiter des bogues, des dysfonctionnements, des collisions et des défauts de conception pour pénétrer les systèmes des victimes. Si la compromission se produit dans le cloud, qui est fréquemment utilisé de nos jours, ils essaieront d’échapper à l’instance ou au conteneur sous-jacent et de se déplacer latéralement ou plus bas vers l’hôte.

Pour avoir une idée des types de logiciels qui peuvent potentiellement être compromis, jetez un œil au tableau ci-dessous.

|

Vulnérabilité |

Logiciel associé |

|

CVE-2017-3066 |

Bibliothèque Apache BlazeDS |

|

CVE-2017-7269 |

Microsoft Windows Server 2003 R2 |

|

CVE-2017-10271 |

Serveur Oracle WebLogic |

|

CVE-2018-13379 |

Fortinet FortiOS et FortiProxy |

|

CVE-2019-0604 |

Microsoft SharePoint |

|

CVE-2019-19781 |

Contrôleur Citrix Application Delivery |

|

CVE-2019-11510 |

Pulse Connect Secure |

|

CVE-2019-9670 |

Suite de collaboration Zimbra de Synacor |

|

CVE-2019-18935 |

ASP.NET AJAX |

|

CVE 2020-0688 CVE-2021-26855 CVE-2021-26857 CVE-2021-26858 CVE-2021-27065 CVE 2020-17144 |

Microsoft Exchange Server |

|

CVE-2021-44228 |

Apache Log4j2 |

|

CVE-2020-10189 |

Zoho ManageEngine Desktop Central |

|

CVE-2020-5902 |

BIG-IP |

See https://cve.mitre.org/ pour découvrir les versions affectées et les descriptions techniques détaillées.

Comme vous pouvez le voir, au stade de l’accès initial, les attaquants ont tendance à exploiter les logiciels de communication, de gestion, de services web et même de solutions de sécurité. C’est pourquoi il est crucial de mettre à jour les applications exposées au public dès que de nouvelles versions sont disponibles. Sinon, il est très difficile de maintenir la posture de cybersécurité. Pour gérer efficacement les vulnérabilités non corrigées, les équipes de développement considèrent de plus en plus le shift left et l’application de pratiques de code sécurisé et de tests de sécurité tout au long du pipeline CI/CD.

Le tableau ci-dessus n’est qu’une petite partie de ce qui se passe dans le paysage des menaces. Compréhensiblement, il est difficile de suivre les fluctuations et les mutations d’une énorme variété de vulnérabilités. Les experts en sécurité ont tenté de les réduire à des tendances pour faciliter leur gestion. Par exemple, OWASP Top 10 and CWE Top 25 mettent en avant les types d’exploits les plus « populaires », afin que vous puissiez réfléchir à comment atténuer des familles entières de vulnérabilités plutôt que de vous attendre à l’inattendu dans chaque produit, bibliothèque ou utilitaire que vous utilisez.

Compromission de Comptes Utilisateurs Légitimes

La technique des Comptes Valides (T1078) décrit une situation où des attaquants accèdent en compromettant de véritables comptes d’utilisateurs. Ceux-ci peuvent être des comptes d’employés ainsi que des comptes de confiance de tiers comme des partenaires commerciaux ou des sous-traitants. Cette technique est généralement à plusieurs étapes et implique la combinaison d’autres techniques d’Accès Initial comme le Hameçonnage, la Compromission par drive-by, les Services à Distance Externes et l’Exploitation des Applications Exposées au Public.

Par exemple, selon des recherchesune notoire incident de sécurité chez Uber a impliqué plusieurs étapes :

- Un appareil personnel d’un sous-traitant Uber a été infecté par un malware exposant les identifiants.

- Un attaquant a acheté un login/mot de passe d’un sous-traitant Uber sur le dark web.

- A lancé une attaque de fatigue MFA sur la victime choisie avec un compte d’entreprise. L’adversaire a bombardé l’utilisateur de notifications push et appliqué des techniques de social engineering (se faisant passer pour un membre de l’équipe IT sur WhatsApp) jusqu’à ce que la victime cède et réalise l’étape finale de l’authentification.

- Après cela, l’attaquant a enregistré son propre appareil pour la MFA et a accédé à l’intranet d’Uber via une connexion VPN interne.

- L’acteur a localisé des scripts PowerShell contenant des identifiants admin en dur.

- Utilisant ces identifiants, ils se sont connectés à une plateforme de Gestion des Comptes Privilégiés (PAM).

- De là, ils ont pu librement naviguer à travers plusieurs environnements cloud de l’organisation.

Notre équipe a créé des règles pour détecter les inondations possibles de MFA – l’exploitation au début de l’attaque d’Uber. Consultez-les sur notre moteur de recherche de menaces cybernétiques.

Exploitation des Services à Distance Externes

La Technique T1133 se concentre sur les tentatives d’accès initial via les services à distance. Comme vous pouvez l’imaginer, l’accès à distance à une ressource interne via un canal crypté sans avoir besoin de casser quoi que ce soit est exactement ce dont les adversaires ont besoin. Mais comment infiltrent-ils réellement ?

La manière la plus simple de le faire est d’obtenir l’accès à un compte utilisateur légitime, ce qui concerne également la technique des Comptes Valides (T1078).

Dans les environnements conteneurisés, l’authentification peut ne pas être nécessaire pour l’accès initial. Au lieu de cela, les attaquants peuvent exploiter une API exposée d’un serveur Docker ou Kubernetes, d’une application web ou de kubelet. Par exemple, Doki est une porte dérobée liée à la cryptographie qui s’est faufilée par le port API ouvert du daemon Docker.

En observant davantage les exemples de procédures dans MITRE ATT&CK, vous pourriez remarquer que les connexions VPN sont utilisées dans la majorité des cas d’accès initial. D’autres connexions mentionnées sont SSH, VNC, RDP, OWA et Citrix.

Compromission de la Chaîne d’approvisionnement Logicielle

Les logiciels modernes sont en constante évolution, donc la surface d’attaque pour les chaînes d’approvisionnement continue également d’augmenter. Comme l’a démontré Google, des vulnérabilités peuvent être trouvées à de nombreux points des processus de développement. Et elles ont à voir avec de nombreuses tactiques MITRE ATT&CK, notamment l’Accès Initial et sa technique correspondante, Compromission de la chaîne d’approvisionnement (T1195).

L’accès initial par compromission de la chaîne d’approvisionnement consiste à utiliser des méthodes sophistiquées qui n’impliquent pas nécessairement de pirater les outils de gestion d’identitfiés et d’accès. Par exemple :

- Les logiciels malveillants sont emballés dans de bons logiciels, comme dans le cas de SolarWinds. L’attaque aurait commencé par l’injection de code.

- Exploitation de l’infrastructure de projet. Un exemple notable est la confusion de dépendances, révélée par le chercheur Alex Birsan.

- Application de nouveaux vecteurs pour les vulnérabilités corrigées. Par exemple, l’APT MERCURY iranienne a exploité Log4j 2 via les applications SysAid pour l’accès initial, ce qui n’avait pas été observé auparavant.

Les points d’entrée pour les attaques d’accès initial sur les chaînes d’approvisionnement peuvent inclure des sites web compromis, des autorités de certification numériques, des bibliothèques open-source, des compartiments de stockage cloud public mal configurés, et plus encore. Une référence rapide du Centre National de Contre-espionnage et de Sécurité (NCSC) pourrait être utile.

Compromission des Canaux de Confiance d’Affaires

Les partenariats de confiance à un niveau logiciel incluent la collaboration avec les Fournisseurs de Services Gérés (MSP) disposant d’un accès privilégié aux ressources numériques des organisations. Ceux-ci ont été ciblés par les attaquants comme vecteur principal (T1199) pour accéder à des cibles de plus haut profil.

Il est logique pour les adversaires de trouver une victime moins protégée entretenant une relation de confiance avec une plus grande organisation et de la compromettre en premier. Pour cela, ils peuvent appliquer une variété de techniques également associées à une tactique d’accès aux identifiants (TA0005).

Les attaques ciblées incluent des séquences complexes d’activités malveillantes, avec exploitation des relations de confiance intégrée à une opération sophistiquée. Par exemple, le groupe Sandworm a utilisé le hameçonnage ciblé au début de ses attaques et a continué avec plusieurs souches de logiciels malveillants comme NotPetya. Ils ont même tenté de masquer leurs propres logiciels malveillants pour les faire ressembler à des échantillons Lazarus. Au cours d’une des étapes de l’attaque, ils ont utilisé une connexion dédiée entre les organismes gouvernementaux pour passer d’un réseau à l’autre.

Exploitation des Médias Amovibles & Matériels

Les techniques appelées Réplication via Médias Amovibles (T1091) et Ajouts de Matériels (T1200) décrivent principalement l’utilisation de supports physiques et de micrologiciels pour obtenir un accès illicite aux infrastructures numériques d’entreprise. Pourquoi les adversaires veulent-ils exploiter différents types d’appareils pour la tactique d’Accès Initial ? Principalement, il s’agit d’une caractéristique native – l’exécution automatique. Par exemple, dès qu’un morceau de média amovible est inséré dans un autre système, il commence automatiquement à exécuter certains processus. Donc, si un exécutable malveillant est installé dans un périphérique, il infectera immédiatement l’hôte cible.

Par exemple, une porte dérobée modulaire surnommée CHOPSTICK a été utilisée par APT28 dans de nombreuses campagnes. Essentiellement, ils peuvent choisir quelle variante utiliser et quand, en compilant des malwares avant l’exécution et à l’exécution également. Un des exemplaires de CHOPSTICK abusait des réseaux hors-ligne/cloisonnés en dirigeant des messages entre un registre, des répertoires locaux et des appareils USB.

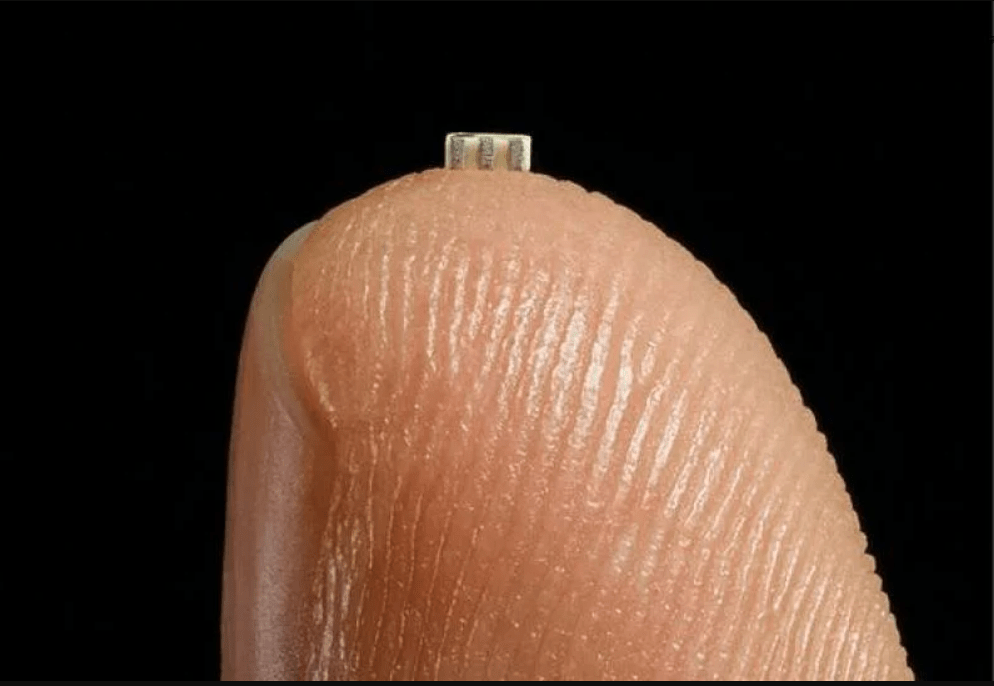

Planter du matériel malveillant pour pirater une entreprise peut sembler impossible, mais des chercheurs montrent que cela peut coûter aussi peu que 200 $. La preuve de concept (PoC) publiée dans Wired suggère comment une petite puce plus petite qu’un ongle peut être ajoutée en toute transparence à une carte mère légitime d’un pare-feu Cisco. Cette PoC est inspirée par une révélation fascinante affirmant que des micro-puces chinoises ont été trouvées dans les cartes mères de l’un des plus grands fabricants. D’autres types d’ajouts de matériel incluent les pwn plugs, les skimmers de carte ATM, les WiFi Pineapples et les LAN turtles.

Crédit image : Bloomberg. La taille de la puce d’espionnage chinoise.

Comment détecter l’accès initial

À condition que vous disposiez de tous les dispositifs de journalisation nécessaires, logiciels et configurations en place, essayons de réduire les modèles de détection de l’accès initial à quelques points généraux :

- Comme dans le cas Uber, essayez de détecter le nombre d’événements de notifications push MFA par ID de session/utilisateur unique sur une courte période plus leurs résultats de succès/échec correspondants. Des valeurs aberrantes pourraient indiquer une attaque de fatigue MFA.

- Un autre problème d’Uber qui est devenu une leçon pour tout le monde est l’utilisation de secrets codés en dur dans les scripts PowerShell. Utilisez des outils d’analyse de code source et des désassembleurs pour les détecter et appliquez les meilleures pratiques d’atténuation. Consultez les recommandations de MITRE sur comment faire les deux.

- La validation d’entrée incorrecte est une faiblesse omniprésente qui augmente les risques d’accès initial ainsi que toutes sortes d’attaques par injection de code. Consultez notre article sur Medium où nous analysons un cas AWS-IAM et proposons une logique de détection.

- Surveiller la création de processus, l’accès aux fichiers, la création de lecteurs et la création de fichiers sur des supports amovibles.

- La détection de phishing peut inclure l’utilisation de chambres de détonation and et des mesures anti-usurpation.

N’oublions pas non plus que la cybersécurité ne se résume pas à la surveillance des journaux, mais aussi à la bonne gestion.

C’est pourquoi nous recommandons d’explorer les approches suivantes pour détecter l’accès initial :

- Formez vos employés. L’accès initial commence souvent par de l’ingénierie sociale. Les employés doivent être correctement formés pour reconnaître et signaler les activités malveillantes à une équipe de sécurité.

- Faites de la modélisation des menaces. Identifiez les menaces, la probabilité d’occurrence, la priorité et les moyens de détecter/remédier. La modélisation des menaces peut se concentrer sur les actifs, les groupes de cybercriminalité ou les logiciels. Utilisez des méthodologies pour appliquer la modélisation des menaces à un environnement agile, le rendre évolutif et optimiser la conformité.

- Soyez le « méchant ». Chassez les menaces de manière proactive en appliquant des tests de pénétration, du hacking éthique et des tests de fuzz. Stressez et améliorez vos systèmes avant que les attaquants n’aient la chance de les exploiter.

Passons maintenant aux détections personnalisées les plus intéressantes de SOC Prime pour la tactique d’accès initial. Notre équipe a sélectionné les règles Sigma récentes qui méritent d’être explorées dès maintenant.

Compromission par drive-by – T1189

DLL déposée à un emplacement inhabituel (via file_event)

Exploitation d’application exposée – T1190

Tentative d’exploitation potentielle CVE-2022-29499 (via webserver)

Mot de passe codé en dur dans Confluence Data Center/Server [CVE-2022-26138] (via proxy)

Services à distance externes – T1133

Ajout suspect d’un utilisateur au groupe d’utilisateurs Bureau à distance

Phishing – T1566

Image ISO potentiellement malveillante avec LNK (via audit)

Activité de navigateur Web potentiellement liée au phishing (via process_creation)

Compromission de la chaîne d’approvisionnement – T1195

Processus enfant SolarWinds inhabituel (via cmdline)

Comptes valides – T1078

Élévation de privilèges de domaine possible [CVE-2022-26923] (via audit)

Création suspecte d’une clé d’accès utilisateur root (via cloudtrail)

Prévenir l’accès initial par les pirates

Pour établir un modèle de sécurité de base pour la prévention de l’accès initial, les organisations peuvent se référer à une alerte CISA AA22-137A. Pour résumer, elle inclut des mesures telles que

- Politique de gestion des accès zero-trust

- Absence ou protection à plusieurs niveaux des ports RDP ouverts

- Contrôle d’accès basé sur les rôles

- Restriction de l’accès administrateur depuis une session à distance

- MFA résistant au phishing

- Modification ou désactivation des identifiants fournis par le vendeur

- Gestion centralisée des journaux

- Programmes antivirus

- Outils de détection des menaces et de balayage des vulnérabilités

- Gestion des actifs et des correctifs

- Gestion de la configuration

Enfin, savoir ce qui bouge sur la scène de la cybercriminalité est essentiel pour tirer parti d’une cyberdéfense proactive. Les flux de renseignement sur les menaces peuvent apporter beaucoup de valeur s’ils sont utilisés à leur plein potentiel. Au niveau de base, des informations comme les IOCs peuvent être ingérées dans des outils SIEM et/ou d’apprentissage automatique et utilisées pour la détection automatisée des menaces. À des niveaux plus élevés, les entreprises d’intelligence surveillant les forums du dark web peuvent aider à prendre des décisions de sécurité éclairées.

En matière de cybersécurité, il est toujours bon d’avoir un plan préventif. Cependant, les attaquants cherchent spécifiquement à exploiter les vulnérabilités négligées et à frapper fort quand cela est le moins attendu. Pour des situations comme celle-ci, visitez le Moteur de Recherche des Menaces Cyber de SOC Prime pour trouver instantanément des règles de détection exploitables enrichies par le contexte du renseignement sur les menaces et mappées au cadre MITRE ATT&CK.