Depuis que la Russie a lancé son invasion à grande échelle de l’Ukraine, les organisations de défense ont été lourdement ciblées par plusieurs groupes de hackers via le vecteur d’attaque de phishing Les chercheurs de CERT-UA ont récemment mis en lumière les dernières attaques de UAC-0185 (alias UNC4221) ciblant les organisations ukrainiennes au sein du secteur de l’industrie de la défense. La nouvelle alerte CERT-UA couvre les cyberattaques utilisant le spoofing d’email et faisant passer l’expéditeur pour l’Union des Industriels et Entrepreneurs Ukrainiens (UUIE).

Détecter les Attaques UAC-0185 alias UNC4221 Couvertes dans l’Alerte CERT-UA#12414

Le 7 décembre 2024, CERT-UA a émis une nouvelle alerte de sécurité CERT-UA#12414 notifiant les défenseurs cyber des attaques de phishing contre les organisations de défense ukrainiennes en faisant passer l’expéditeur pour UUIE. Afin d’aider les organisations progressistes à résister aux cyberattaques émergentes qui ont augmenté en volume et en sophistication depuis notifying cyber defenders of a series of phishing attacks against Ukrainian defense organizations and masquerading the sender as UUIE. To help progressive organizations withstand emerging cyber attacks that have increased in volume and sophistication since le début de la guerre totale de la Russie contre l’Ukraine, la Plateforme SOC Prime pour la défense cyber collective aide les équipes de sécurité à adopter une stratégie de cybersécurité proactive et à devancer les forces offensives.

Cliquez Explorer les Détections ci-dessous pour accéder à la collection dédiée de contenu SOC pour contrecarrer de manière proactive les cyberattaques du groupe UAC-0185 (alias UNC4221) couvertes dans la dernière alerte CERT-UA. Tous les algorithmes de détection sont mappés sur MITRE ATT&CK® et enrichis avec du CTI actionnable pour assurer une enquête approfondie sur les menaces et renforcer les défenses.

Alternativement, les défenseurs cyber peuvent rechercher des règles de détection traitant les TTP du groupe de hacking avec le tag « UAC-0185 » dans le Marché de Détection des Menaces.

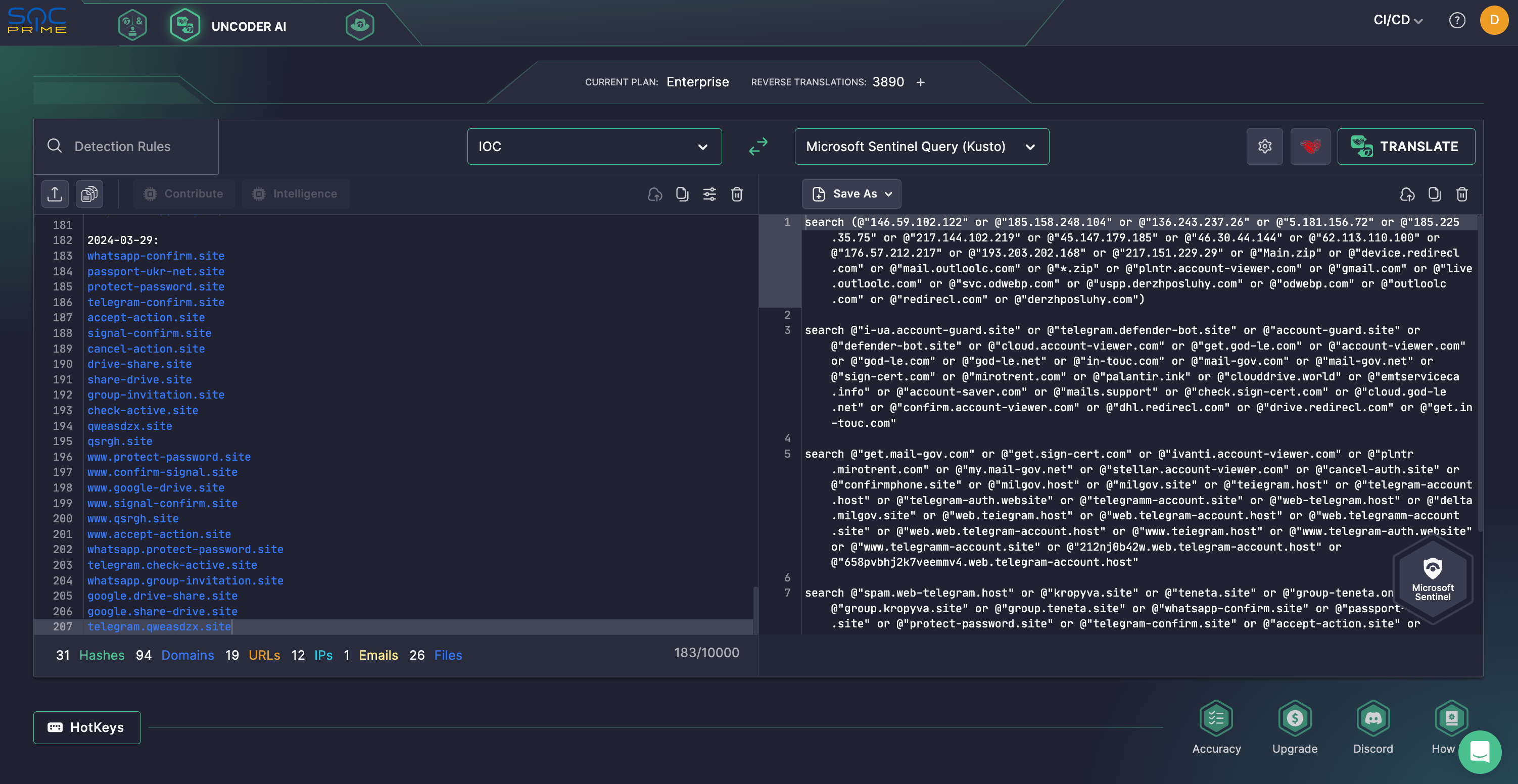

Pour poursuivre l’enquête, les professionnels de la sécurité peuvent lancer des chasses instantanées utilisant les IOC fournis dans l’alerte CERT-UA#12414 . Comptez sur l’Uncoder AI de SOC Prime pour créer des requêtes personnalisées basées sur les IOC en quelques secondes et travailler automatiquement avec elles dans votre environnement SIEM ou EDR choisi. to create custom IOC-based queries in a matter of seconds and automatically work with them in your chosen SIEM or EDR environment.

Analyse des Attaques UAC-0185 alias UNC4221

Le 4 décembre 2024, CERT-UA a reçu des informations de MIL.CERT-UA concernant la distribution massive d’emails utilisant des appâts de phishing pour encourager les destinataires à ouvrir le contenu de l’email. Ces emails faisaient passer l’expéditeur pour l’UUIE et étaient déguisés en invitations à la conférence correspondante axée sur la transition des produits de l’industrie de la défense ukrainienne vers les normes techniques de l’OTAN. L’enquête sur l’activité malveillante a révélé que le UAC-0185, également connu sous le nom de UNC4221, peut être attribué à la campagne de phishing correspondante.

Le collectif de hackers derrière les attaques couvertes dans l’alerte CERT-UA#12414 est actif sur la scène des menaces cyber depuis au moins 2022. Les adversaires s’impliquent principalement dans le vol d’identifiants via des applications de messagerie populaires comme Signal, Telegram et WhatsApp, ainsi que des systèmes militaires tels que DELTA, TENETA et Kropyva. De plus, le groupe mène des attaques limitées visant à obtenir un accès distant non autorisé aux ordinateurs des employés liés au secteur militaro-industriel et aux Forces de Défense de l’Ukraine. UAC-0185 utilise couramment des outils personnalisés, y compris MESHAGENT et UltraVNC.

Les emails contenaient un hyperlien d’appât pour attirer l’attention des victimes et les inciter à cliquer. Une fois cliqué, cela déclenchait le téléchargement d’un fichier de raccourci sur l’ordinateur ciblé. L’ouverture de ce fichier LNK initiait le téléchargement et l’exécution d’un fichier HTA via l’utilitaire mshta.exe. Le fichier HTA contenait du code JavaScript conçu pour exécuter deux commandes PowerShell. Une commande téléchargeait et ouvrait un document leurre ressemblant à une lettre de l’UUIE, tandis que l’autre téléchargeait un fichier nommé « Front.png. » Ce dernier était une archive ZIP contenant trois fichiers malveillants. En extrayant l’archive, un des fichiers nommé « Main.bat » était exécuté.

Le fichier BAT déplaçait un autre fichier nommé « Registry.hta » vers le répertoire de démarrage, l’exécutait et supprimait certains fichiers téléchargés. Enfin, le fichier HTA mentionné ci-dessus lançait un exécutable identifié comme un programme de contrôle à distance, MESHAGENT. D’autres analyses ont révélé des fichiers supplémentaires et une infrastructure adverse liée aux cyberattaques remontant au début de 2023.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK offre une visibilité étendue sur les modèles de comportement de la dernière activité malveillante de UAC-0185 contre les forces de défense ukrainiennes et l’armée. Explorez le tableau ci-dessous pour la liste complète des règles Sigma dédiées traitant les tactiques, techniques et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys/Startup Folder (T1547.001) | |

Defense Evasion | System Binary Proxy Execution (T1218) | |

Impair Defenses: Disable or Modify System Firewall (T1562.004) | ||

Command and Control | Ingress Tool Transfer (T1105) |