Selon les recherches d’Accenture, environ 97 % des organisations ont connu une augmentation des cybermenaces depuis le début de la guerre entre la Russie et l’Ukraine en 2022, soulignant l’impact significatif des tensions géopolitiques sur les entreprises mondiales. Les groupes de piratage parrainés par des États ont utilisé l’Ukraine comme terrain d’essai, élargissant leurs stratégies d’attaque pour cibler les régions européennes et nord-américaines. Par exemple, en octobre 2023, les Russes APT28 (UAC-0001) ont ciblé à la fois les secteurs public et privé en France, exploitant les mêmes vulnérabilités et tactiques observées en Ukraine pendant 2022-2023. Par conséquent, il est crucial pour la communauté internationale de la cybersécurité d’étudier les attaques contre les organisations en Ukraine pour anticiper les dernières avancées en matière de trousses d’outils malveillantes appliquées à l’échelle mondiale.

Description de l’attaque UAC-0180 : Exploitation de GLUEEGG, DROPCLUE et ATERA pour cibler les contractants de la défense ukrainienne

Le 17 juillet 2024, CERT-UA a émis une alerte concernant l’activité malveillante croissante du groupe UAC-0180. Ce collectif de pirates a persisté à cibler les entreprises de défense ukrainiennes en utilisant une large gamme de logiciels malveillants.

Selon CERT-UA, les acteurs malveillants comptent fréquemment sur le vecteur de phishing pour procéder à l’intrusion. Plus précisément, les pirates diffusent des e-mails frauduleux sur le thème de l’achat de drones pour tromper les victimes et les inciter à ouvrir un fichier ZIP joint contenant un document PDF. Si des utilisateurs inconnus suivent l’une des URL malveillantes dans le PDF, cela déclenche le “adobe_acrobat_fonts_pack.exe” qui s’avère être la charge utile du malware GLUEEGG. La fonction principale de GLUEEGG est de déchiffrer et d’exécuter le chargeur DROPCLUE qui à son tour dépose les fichiers « UA-2024-07-04-010019-a-open.pdf” et “font-pack-pdf-windows-64-bit” EXE sur l’appareil ciblé. Cela initie ensuite l’exécution d’un fichier BAT qui utilise l’utilitaire standard “curl.exe” pour installer le fichier MSI du logiciel de gestion à distance légitime ATERA.

Malgré la large géographie des attaques de l’UAC-0180, ces acteurs malveillants tentent inlassablement d’obtenir un accès non autorisé aux réseaux des contractants de la défense ukrainienne et des Forces de Défense de l’Ukraine. Les adversaires utilisent un arsenal évolutif de malwares développés dans plusieurs langages de programmation, dont C (ACROBAIT), Rust (ROSEBLOOM, ROSETHORN), Go (GLUEEGG), et Lua (DROPCLUE). De plus, les documents PDF avec des liens malveillants sont souvent utilisés lors de la phase initiale d’infection.

Détection de l’activité malveillante de l’UAC-0180 couverte dans l’alerte CERT-UA#10375

Le nombre croissant d’attaques cybernétiques contre les secteurs public et privé ukrainiens exige une ultra-réactivité de la part des défenseurs cybernétiques pour identifier et atténuer de manière proactive les menaces potentielles. La plateforme SOC Prime permet aux équipes de sécurité de disposer d’outils de détection des menaces avancés et rentables pour renforcer les capacités de défense cybernétique et maximiser la valeur des investissements en SOC.

Pour détecter les attaques UAC-0180 dès les premiers stades, la plateforme SOC Prime offre une collection complète de détections sélectionnées, enrichies d’une cyber threat intelligence détaillée et cartographiées sur le cadre MITRE ATT&CK®. Ces algorithmes de détection peuvent être convertis facilement dans divers formats SIEM, EDR et Data Lake, avec un support de conversion automatisé fourni.

Chaque règle de détection est étiquetée avec des identifiants pertinents liés à des groupes et alertes spécifiques, tels que “CERT-UA#10375” et “UAC-0180”. Ce système d’étiquetage permet aux utilisateurs de filtrer et de rechercher efficacement le contenu en fonction de leurs besoins. Pour explorer l’ensemble complet des règles de détection liées à la campagne UAC-0180 contre les contractants de la défense ukrainienne, cliquez sur le bouton « Explorer les détections » ci-dessous.

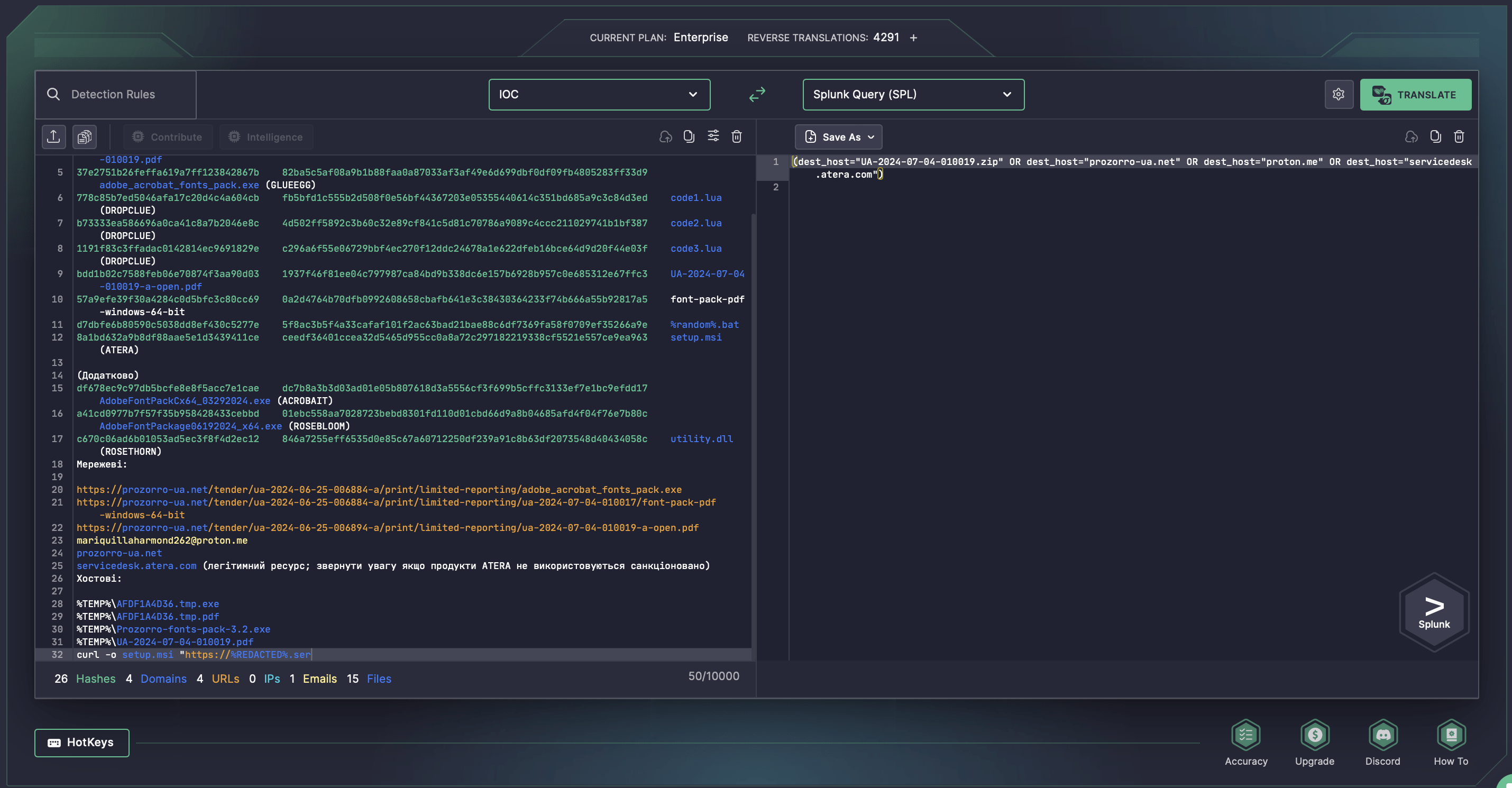

Les professionnels de la sécurité sont également invités à tirer parti de Uncoder AI, l’IDE de SOC Prime pour l’ingénierie de détection, pour accélérer la recherche de menaces avec la génération instantanée de requêtes IOC basées sur les indicateurs de compromis suggérés dans les dernières alertes CERT-UA.

Contexte MITRE ATT&CK

L’exploitation de MITRE ATT&CK offre une visibilité granulaire sur le contexte de la dernière opération offensive attribuée à UAC-0180 et couverte par la recherche CERT-UA. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées abordant les tactiques, techniques et sous-techniques ATT&CK correspondantes. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter (T1059) User Execution: Malicious File (T1204.002) Defense Evasion System Binary Proxy Execution: Msiexec (T1218.007) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Remote Access Software (T1219)