Deux jours avant le 2e anniversaire de l’invasion à grande échelle de la Russie, les chercheurs de CERT-UA ont découvert une attaque de phishing en cours contre les Forces armées d’Ukraine. La campagne adverse liée au groupe UAC-0149 a exploité le malware COOKBOX pour infecter les systèmes ciblés.

Analyse de l’attaque UAC-0149 utilisant le malware COOKBOX

CERT-UA en coordination avec le Centre de Cybersécurité des Systèmes d’Information et Télécommunication de l’Unité Militaire А0334 a dévoilé une attaque ciblée contre les Forces armées d’Ukraine couverte dans l’alerte CERT-UA#9204. Le groupe UAC-0149 a mené cette opération malveillante au moins depuis l’automne 2023.

Le 22 février 2024, plusieurs employés militaires ont reçu un fichier XLS leurre intitulé « 1_ф_5.39-2024.xlsm » lié aux défis des rapports via le messager Signal. En plus d’un macro légitime, le fichier contenait du code VBA conçu pour exécuter une commande PowerShell responsable du téléchargement, du décodage et de l’exécution du script PowerShell « mob2002.data ».

Le script PowerShell téléchargé depuis GitHub effectue des modifications du registre sur le système d’exploitation (OS), y compris l’écriture de la charge utile principale au format encodé en base64, l’écriture du décodeur-lanceur au format encodé en base64 dans la branche « HKEY_CURRENT_USERSOFTWAREMicrosoftXboxCache », et la création d’une clé de registre « xbox » dans la branche d’autodémarrage « Run », qui est destinée à exécuter le décodeur, facilitant l’exécution de la charge utile principale. Cette dernière après décodage contient un autre script PowerShell qui effectue une décompression GZIP et exécute le programme COOKBOX malveillant.

Le malware COOKBOX est un script PowerShell pour charger et exécuter des commandes PowerShell. Pour chaque appareil infecté, un identifiant unique est calculé à l’aide de transformations cryptographiques (fonctions de hachage SHA256/MD5) basé sur une combinaison du nom de l’ordinateur et du numéro de série du disque. Cet identifiant est transmis dans l’en-tête « X-Cookie » des requêtes HTTP lors des interactions avec le serveur C2.

La persistance du malware COOKBOX est assurée via une clé de registre correspondante dans la branche « Run » du registre OS. Cette clé est créée lors de la phase d’infection initiale par un script PowerShell tiers, y compris le déployeur COOKBOX. Habituellement, le code utilise l’obfuscation comme le codage des caractères, la substitution de caractères (replace()), le codage en base64 et la compression GZIP. Les hackers UAC-0149 appliquent des services DNS dynamiques et Cloudflare Workers pour la gestion de l’infrastructure C2.

Les défenseurs ont observé que les adversaires ont réussi à infecter les systèmes ciblés en utilisant le malware COOKBOX dans les cas où l’infrastructure n’était pas correctement protégée. Les appareils sans blocage des tentatives d’exécution de cmd.exe, powershell.exe, mshta.exe, w(c)script.exe, hh.exe et autres utilitaires exécutifs étaient principalement vulnérables aux attaques. Si les utilitaires étaient lancés à partir d’un processus parenté par un des programmes Microsoft Office (par ex., EXCEL.EXE), les chances d’attaques augmentaient. Notamment, dans un cas, les tentatives adverses ont échoué en raison d’une protection EDR correctement configurée, ce qui alimente le besoin de suivre les meilleures pratiques de cybersécurité et de renforcer la défense cybernétique pour résister efficacement à de telles attaques.

Avec la montée exponentielle des cyberattaques ciblant l’Ukraine et ses alliés principalement dans le secteur public, les organisations prévoyantes s’efforcent d’augmenter la vigilance cybernétique soutenue par une stratégie de défense cybernétique proactive et des capacités d’innovation. En utilisant Attack Detective, les organisations peuvent identifier sans effort les angles morts dans la couverture de détection, bénéficier de capacités de chasse aux menaces automatisées, et minimiser les risques de menaces spécifiques à l’organisation pour renforcer leur posture de cybersécurité.

Détecter l’attaque UAC-0149 couverte dans l’alerte CERT-UA#9204

Les experts en sécurité estiment qu’environ 40 groupes APT soutenus par la Russie ont attaqué l’Ukraine au premier semestre 2023, avec des intrusions constamment en augmentation en nombre et en sophistication. Cette fois, les Forces armées d’Ukraine sont devenues la cible d’une autre campagne malveillante par UAC-0149, s’appuyant sur le malware COOKBOX.

Pour aider les professionnels de la sécurité à repérer les activités suspectes liées à UAC-0149 et COOKBOX, la plateforme SOC Prime pour la défense cybernétique collective agrège un ensemble d’algorithmes de détection basés sur le comportement accompagnés de métadonnées détaillées. Toutes les règles sont mappées sur MITRE ATT&CK® v14.1 et compatible avec 28 solutions SIEM, EDR, XDR et Data Lake. Cliquez simplement sur le Explore Detections bouton ci-dessous et explorez l’ensemble de règles organisé.

Alternativement, les défenseurs cyber peuvent rechercher les détections associées en utilisant les balises « UAC-0149 » et « CERT-UA#9204 » basées sur l’identifiant du groupe et l’alerte CERT-UA.

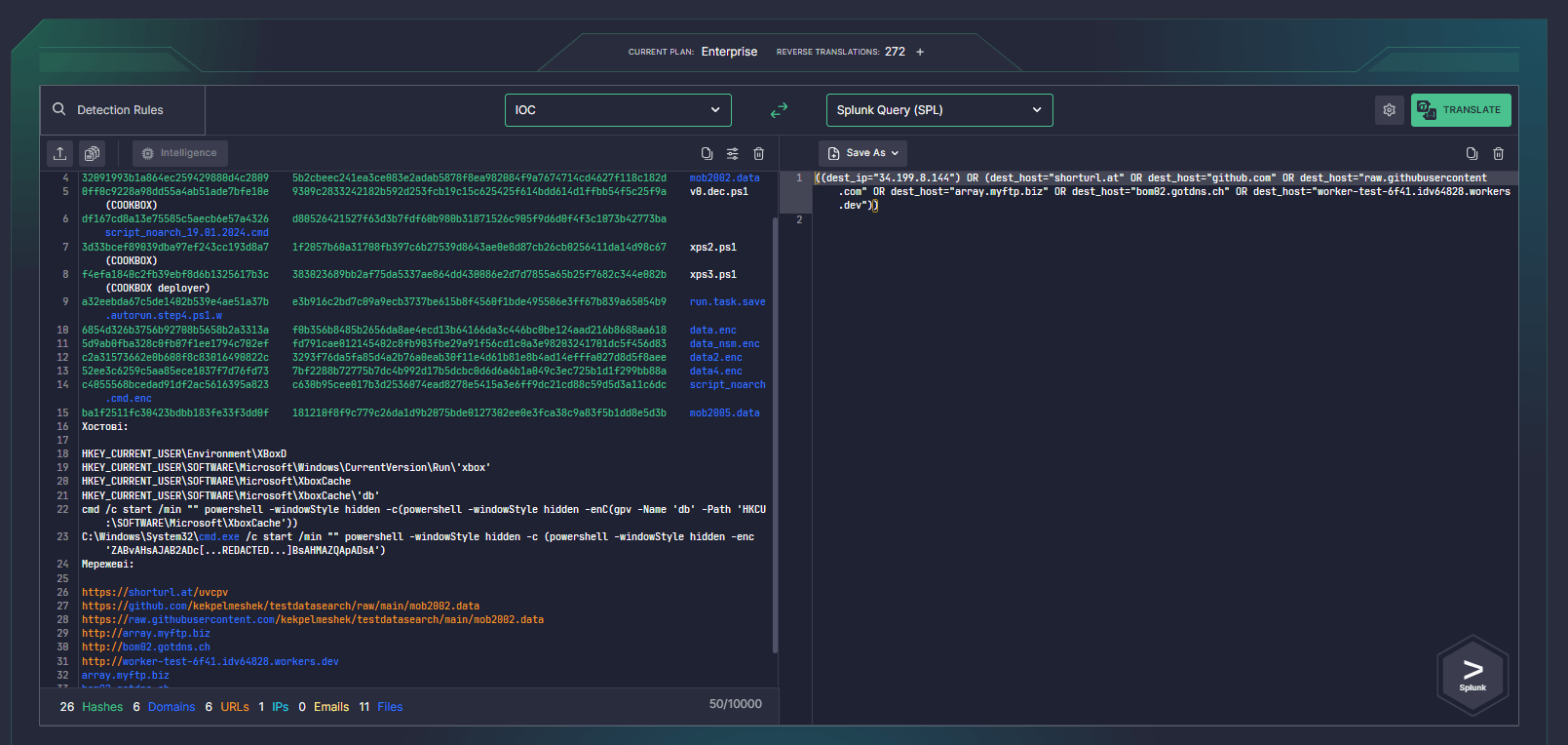

Les ingénieurs de sécurité peuvent également rationaliser l’emballage des IOC en utilisant l’outil Uncoder AI . Il suffit de coller les IOC fournis par CERT-UA et de les convertir automatiquement en requêtes optimisées pour les performances prêtes à être exécutées dans l’environnement choisi pour une enquête sur les menaces fluide.

Contexte MITRE ATT&CK

Les ingénieurs de sécurité peuvent également vérifier les détails de l’attaque UAC-0149 utilisant le malware COOKBOX fournis dans l’alerte CERT-UA la plus récente. Explorez le tableau ci-dessous pour accéder à une liste complète des TTP de l’adversaire liés aux règles Sigma pertinentes, facilitant une analyse approfondie :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | User Execution: Malicious File (T1204.002) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information (T1027) | ||

Discovery | System Information Discovery (T1082) | |

Command and Control | Proxy: Domain Fronting (T1090.004) | |

Ingress Tool Transfer (T1105) |