Depuis plus d’une décennie, le groupe APT néfaste Sandworm soutenu par la Russie (également connu comme UAC-0133, UAC-0002, APT44 ou FROZENBARENTS) cible systématiquement les organisations ukrainiennes avec un accent particulier sur le secteur public et les infrastructures critiques. CERT-UA a récemment dévoilé les intentions malveillantes du groupe de perturber les systèmes d’information et de communication d’environ 20 organisations d’infrastructures critiques.

Analyse de l’activité UAC-0133 (Sandworm)

Le 19 avril 2024, CERT-UA a révélé les traces d’un sabotage cybernétique planifié contre l’Ukraine visant à paralyser les systèmes de technologie de l’information et de communication (TIC) des organisations du secteur de l’énergie, de l’eau, et de l’approvisionnement en chaleur à travers les 10 régions du pays. L’attaque est attribuée à UAC-0133, le sous-groupe du tristement célèbre groupe APT Sandworm.

En plus du cheval de Troie QUEUESEED, également connu sous les noms de KNUCKLETOUCH, ICYWELL, WRONGSENS ou KAPEKA, qui a été découvert en 2022, le groupe expérimente un nouvel ensemble d’outils offensifs. Lors des dernières attaques, Sandworm a exploité les malwares LOADGRIP et BIASBOAT, qui ont été installés sur des ordinateurs basés sur Linux destinés à automatiser les systèmes de gestion des processus technologiques via des logiciels personnalisés de production nationale. Notamment, le malware BIASBOAT a été appliqué sous la forme d’un fichier chiffré spécifique à un serveur particulier, pour lequel les attaquants ont utilisé une valeur « machine-id » pré-reçue.

L’enquête de CERT-UA a découvert au moins trois chaînes d’approvisionnement. L’accès non autorisé initial peut être réalisé en installant le logiciel personnalisé des attaquants contenant des chevaux de Troie et des vulnérabilités. Un autre vecteur d’attaque initial entraînant la compromission du système peut être causé par la fonctionnalité technique standard des employés des fournisseurs d’accéder aux systèmes TIC des organisations pour la maintenance et le support technique.

Les adversaires ont exploité leur logiciel personnalisé pour le mouvement latéral et le développement ultérieur de l’attaque cybernétique contre les réseaux d’entreprise des organisations. Par exemple, les ordinateurs touchés contenaient des répertoires avec la webshell PHP pré-créée connue sous le nom de WEEVELY ainsi que des tunnels PHP REGEORG.NEO ou PIVOTNACCI.

Notamment, les ordinateurs compromis exécutant le système d’exploitation Windows ont été exposés à l’infection par les malwares QUEUESEED et GOSSIPFLOW. Ces souches malveillantes sont au centre de l’attention depuis 2022 en tant qu’élément de l’outil de l’adversaire du groupe UAC-0133 et utilisées dans des cyberattaques destructrices ciblant les installations d’approvisionnement en eau, en plus de l’utilitaire SDELETE. L’ensemble d’outils offensifs communs et les comportements similaires permettent aux chercheurs de considérer UAC-0133 comme un sous-groupe de UAC-0002 (Sandworm/APT44).

Les outils adversaires utilisés dans la campagne offensive massive planifiée contre l’Ukraine incluent le malware QUEUESEED, qui collecte des informations de base sur l’ordinateur ciblé, exécute les commandes reçues d’un serveur C2 et renvoie les résultats. Le malware parvient à se maintenir via un chargeur qui crée une tâche planifiée correspondante ou une entrée « Run » dans le registre Windows.

D’autres outils clés impliquent le malware BIASBOAT, qui est une itération basée sur Linux de QUEUESEED, LOADGRIP utilisé pour lancer une charge utile en l’injectant via l’API ptrace, et GOSSIPFLOW, qui agit comme un proxy SOCKS5 et est utilisé pour établir un tunnel via la bibliothèque de multiplexeur Yamux. En plus des malwares mentionnés ci-dessus, le groupe UAC-0133 a également appliqué CHISEL, LIBPROCESSHIDER, JUICYPOTATONG, et ROTTENPOTATONG pour poursuivre les attaques ciblées.

Selon les chercheurs, un ensemble de facteurs pourrait faciliter le développement des attaques, y compris une segmentation inadéquate des serveurs, permettant l’accès entre les systèmes des fournisseurs et les réseaux des organisations, et la négligence des fournisseurs dans la garantie de la sécurité adéquate des logiciels. Cela pourrait potentiellement mener à l’exploitation de vulnérabilités de base pour entraîner une RCE (Remote Code Execution).

CERT-UA soupçonne également que l’accès non autorisé aux systèmes TIC de plusieurs entités d’approvisionnement en énergie, eau, et chaleur était destiné à amplifier l’impact des frappes de missiles sur l’infrastructure de l’Ukraine au printemps 2024.

Détecter les attaques UAC-0133 (Sandworm) couvertes par CERT-UA

L’augmentation de l’activité malveillante du collectif de piratage soutenu par la Russie suivi sous le nom UAC-0133 et considéré comme un sous-groupe Sandworm APT (également connu comme UAC-0002) alimente la nécessité d’améliorer la défense cyber proactive pour identifier et contrecarrer en temps opportun les attaques destructrices contre le secteur des infrastructures critiques. La plateforme SOC Prime sélectionne les règles Sigma pertinentes pour détecter la dernière activité impliquant les intentions offensives de sabotage cybernétique massif contre le secteur ukrainien des infrastructures critiques couvert dans le recherche de CERT-UA. Connectez-vous à la plateforme pour accéder aux algorithmes de détection dédiés enrichis de métadonnées pertinentes et cartographiés avec le cadre MITRE ATT&CK®. Toutes les détections disponibles via le bouton Explore Detections ci-dessous peuvent être utilisées dans plusieurs solutions SIEM, EDR et Data Lake pour accélérer les opérations d’ingénierie de détection.

Pour renforcer les capacités de détection des menaces, les organisations peuvent également s’appuyer sur du contenu SOC supplémentaire : en utilisant les balises personnalisées correspondantes basées sur les identifiants des adversaires : UAC-0133, Sandworm, UAC-0002, APT44, FROZENBARENTS.

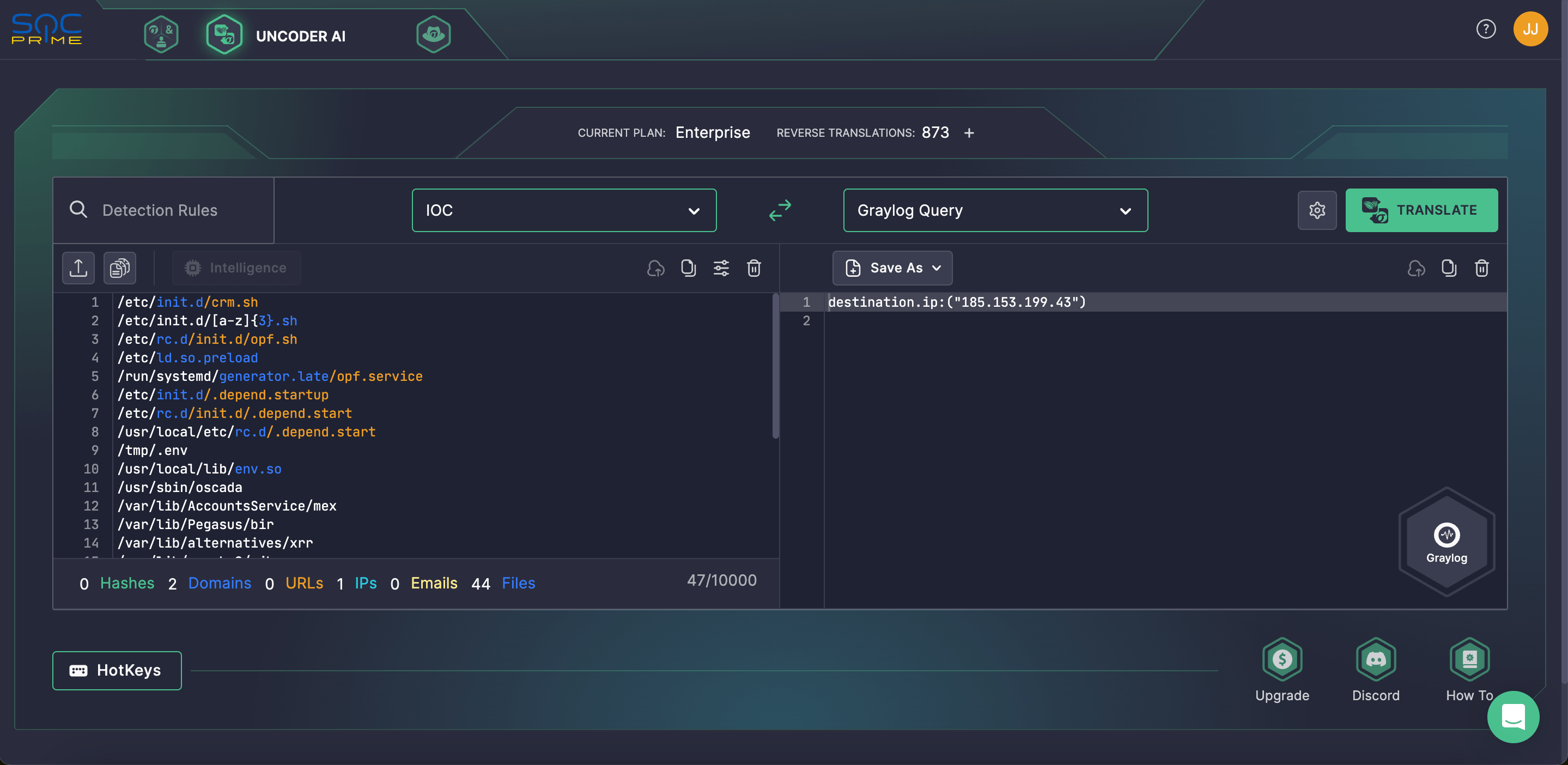

Les défenseurs à la recherche de moyens pour rationaliser la chasse aux menaces basée sur les IOC peuvent tirer parti de l’offre Uncoder AI de SOC Prime pour un emballage avancé des IOC. Il suffit de coller les IOCs du rapport CERT-UA pertinent et de les convertir instantanément en requêtes personnalisées dans le format SIEM ou EDR que vous préférez, vous permettant ainsi de chasser aisément les menaces dans votre environnement.

Contexte MITRE ATT&CK

L’exploitation de MITRE ATT&CK fournit une visibilité granulaire sur le contexte des opérations offensives attribuées à UAC-0133. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées adressant les tactiques, techniques et sous-techniques correspondantes ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | System Services: Service Execution (T1569.002) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Create or Modify System Process: Systemd Service (T1543.002) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Boot or Logon Initialization Scripts: RC Scripts (T1037.004) | ||

Office Application Startup: Add-ins (T1137.006) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Privilege Escalation | Access Token Manipulation (T1134) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Protocol Tunneling (T1572) | |