Depuis le début de la cyber-guerre mondiale, les organismes étatiques de l’Ukraine et de ses alliés sont devenus les cibles de diverses campagnes malveillantes lancées par plusieurs collectifs de pirates. Les acteurs de la menace exploitent fréquemment des vecteurs d’attaque par phishing pour mener leurs campagnes adversaires, comme lors des cyberattaques de décembre 2022 qui ont diffusé DolphinCape and FateGrab/StealDeal logiciels malveillants.

Le 1er février 2023, les chercheurs en cybersécurité de CERT-UA ont émis une nouvelle alerte CERT-UA#5909, dans laquelle ils ont attiré l’attention des défenseurs sur une page web factice incitant les utilisateurs ciblés à télécharger un logiciel déguisé en utilitaires de scan antivirus. Les pirates utilisent cette page web frauduleuse, qui se fait passer pour une ressource web officielle du ministère des Affaires étrangères de l’Ukraine, comme appât pour diffuser des logiciels malveillants sur les systèmes compromis. Le collectif de pirates derrière ces attaques pourrait inclure des cybercriminels liés à la Russie.

UAC-0114/Activité de Winter Vivern : Analyse de la Dernière Campagne Ciblant les Organismes d’État

À la suite d’une autre campagne malveillante par le célèbre groupe APT Sandworm soutenu par la Russie (également connu sous le nom d’UAC-0082) , les organismes étatiques ukrainiens sont à nouveau ciblés par des attaques de phishing, ainsi que les organisations gouvernementales de la République de Pologne. , Ukrainian state bodies are again under phishing attacks along with the government organizations of the Republic of Poland.

La dernière alerte CERT-UA#5909 détaille la campagne malveillante en cours ciblant les organisations gouvernementales ukrainiennes et polonaises. Dans cette cyberattaque, les pirates profitent d’une fausse page web se faisant passer pour la ressource web officielle des organismes étatiques ukrainiens pour inciter les victimes à télécharger un logiciel malveillant.

La chaîne d’infection commence en suivant un lien appât vers le faux logiciel de scan antivirus, ce qui entraîne le téléchargement du fichier malveillant « Protector.bat ». Ce dernier lance un ensemble de scripts PowerShell, dont l’un applique un algorithme de recherche récursive pour parcourir le catalogue du bureau à la recherche de fichiers avec des extensions spécifiques, y compris .edb, .ems, .eme, .emz, .key, etc. Ce dernier script est également capable de capturer des écrans et d’exfiltrer des données supplémentaires via HTTP. Les adversaires exploitent également un ensemble de techniques de persistance de logiciels malveillants utilisant des tâches programmées, ce qui rend la détection des attaques complexe.

La coopération avec CERT Polska et CSIRT MON a permis aux défenseurs cybernétiques de découvrir des ressources web de phishing similaires se faisant passer pour des pages web officielles des entités gouvernementales ukrainiennes et polonaises, y compris le ministère des Affaires étrangères de l’Ukraine, le Service de Sécurité de l’Ukraine (SBU) et la Police polonaise. Notamment, en juin 2022, une page web de phishing similaire se faisait passer pour l’interface du service de messagerie du ministère de la Défense de l’Ukraine.

L’activité malveillante est suivie sous le nom de UAC-0114, attribuée au collectif de hackers Winter Vivern. Les TTP des adversaires exploités dans ces campagnes de phishing sont assez courants, y compris l’utilisation de scripts PowerShell et l’appât de l’objet d’un email lié au scan de logiciels malveillants. Il est également très probable que le groupe de pirates mentionné ci-dessus implique des membres russophones puisque l’un des logiciels malveillants appliqués, le logiciel APERETIF, inclut une ligne de code typique des comportements adversaires affiliés à la Russie.

Détection de l’activité malveillante de UAC-0114 couverte dans l’alerte CERT-UA#5909

SOC Prime reste en première ligne pour aider l’Ukraine et ses alliés à se défendre proactivement contre l’activité malveillante affiliée à la Russie. La plateforme de Détection en tant que Code de SOC Prime propose un lot de règles Sigma pour aider les équipes à identifier en temps opportun la présence de logiciels malveillants liés à la récente campagne de phishing par le groupe UAC-0114 couverte dans l’alerte CERT-UA#5909 dédiée. Toutes les détections sont alignées sur le cadre MITRE ATT&CK® v12 et sont compatibles avec les technologies SIEM, EDR et XDR de pointe.

Cliquez sur le bouton Explore Detections pour accéder à une liste complète de règles Sigma afin de détecter les TTP typiques du groupe UAC-0114, qui est derrière les attaques de phishing contre l’Ukraine et la Pologne. Pour une recherche de contenu simplifiée, tous les algorithmes de détection sont filtrés par les balises personnalisées correspondantes « CERT-UA#5909 » et « UAC-0114 » basées sur l’alerte CERT-UA et les identifiants du groupe. Les ingénieurs en sécurité peuvent également approfondir le contexte des menaces cybernétiques pertinentes, y compris les références ATT&CK et CTI, les atténuations et les métadonnées opérationnelles, pour faciliter leurs recherches sur les menaces.

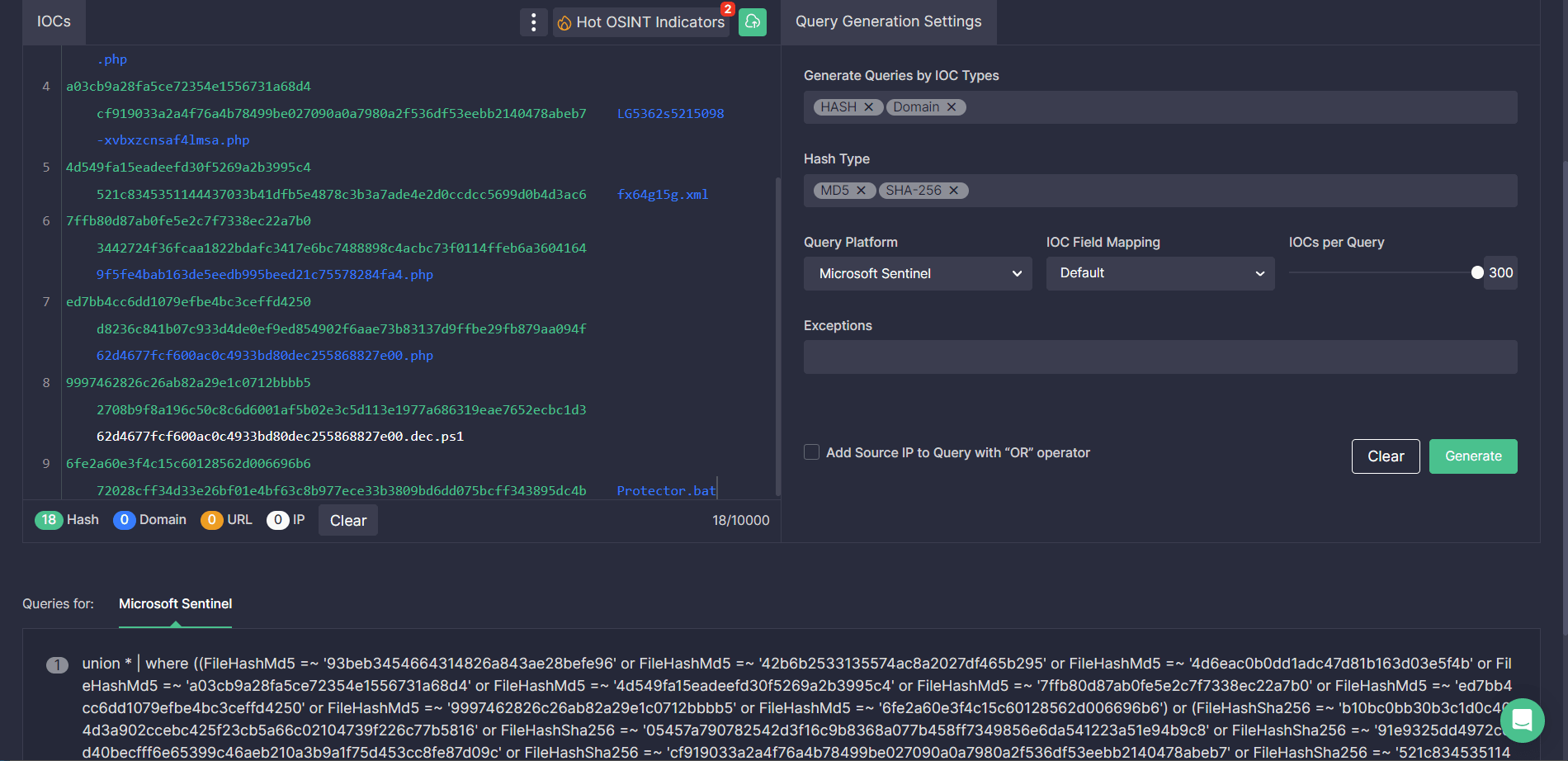

Pour maximiser la chasse aux menaces basée sur les IOC et gagner du temps sur les tâches manuelles ad hoc, les ingénieurs en sécurité peuvent générer instantanément des requêtes IOC associées aux attaques en cours par les acteurs de la menace UAC-0114 via Uncoder CTI. Collez des fichiers, hôtes ou IOCs réseau pertinents de la alerte CERT-UA#5909, construisez des requêtes IOC personnalisées sur le tas, et vous êtes prêt à rechercher des menaces connexes dans votre environnement SIEM ou XDR sélectionné.

Contexte MITRE ATT&CK

Pour un contexte approfondi derrière la dernière campagne de phishing par le groupe UAC-0114 également connu sous le nom de Winter Vivern, toutes les règles Sigma dédiées sont mappées à ATT&CK traitant des tactiques et techniques pertinentes :