Utiliser les services de messagerie publique avec les comptes de messagerie d’entreprise est une pratique courante parmi les employés du gouvernement, le personnel militaire et le personnel d’autres entreprises et organisations ukrainiennes. Cependant, les adversaires pourraient abuser de ces services pour lancer des attaques de phishing. Les défenseurs ont récemment découvert une nouvelle activité offensive visant à voler des données d’authentification utilisateur en attirant les victimes dans l’utilisation d’une fausse ressource web déguisée en tant que service UKR.NET populaire.

Analyse de l’attaque de phishing UAC-0102

Le 24 juillet 2024, les chercheurs de CERT-UA ont émis une nouvelle alerte, CERT-UA#10381, avertissant les défenseurs d’une attaque de phishing en cours ciblant les utilisateurs d’UKR.NET. Tout au long de juillet 2024, le groupe UAC-0102 a distribué des emails avec des pièces jointes archivées contenant des fichiers HTML. L’ouverture de ces fichiers redirige l’utilisateur compromis vers un site web frauduleux usurpant le service de UKR.NET, ce qui pourrait potentiellement conduire au vol de données d’authentification.

Si les utilisateurs ciblés entrent leurs identifiants en utilisant le service web frauduleux, les données d’authentification seront envoyées aux attaquants, tandis que les victimes verront un fichier leurre téléchargé sur l’ordinateur impacté.

Pour minimiser les risques de l’attaque de phishing UAC-0102 en cours et aider les organisations à réduire la surface d’attaque, CERT-UA recommande d’activer l’authentification à deux facteurs, d’éviter l’utilisation de services de messagerie publique sur les ordinateurs officiels, de configurer un filtre pour rediriger les copies des emails entrants vers une adresse email d’entreprise, et d’activer l’analyse rétrospective des emails en utilisant les outils de sécurité existants.

Détecter l’attaque de phishing UAC-0102 usurpant UKR.NET pour cibler les entreprises ukrainiennes

Dans la troisième année de la guerre à grande échelle en Ukraine, les forces offensives augmentent constamment leur activité malveillante, s’appuyant fréquemment sur le vecteur d’attaque par phishing pour continuer l’intrusion. Par exemple, le 17 juillet 2024, CERT-UA a signalé une campagne malveillante par UAC-0180, s’appuyant sur des emails de phishing pour déployer GLUEEGG, DROPCLUE, et ATERA sur les réseaux des entrepreneurs de défense ukrainiens. La plus récente alerte de CERT-UA met en garde contre une attaque UAC-0102 utilisant également le phishing pour voler des données sensibles des entreprises en Ukraine.

Pour aider les cyber défenseurs à identifier et sécuriser proactivement leur infrastructure contre les attaques UAC-0102, la plateforme de SOC Prime pour la défense cybernétique collective offre un accès à un ensemble de règles Sigma détectant la dernière campagne de phishing des adversaires.

Extraction d’archive directement depuis le client de messagerie (via process_creation)

Cette règle de l’équipe SOC Prime aide à détecter l’extraction d’archive via un client de messagerie (où l’archive est une pièce jointe) tout en étant compatible avec 27 technologies SIEM, EDR, et Data Lake. La détection est mappée à MITRE ATT&CK®, qui adresse les tactiques d’accès initial, avec Spearphishing Attachment (T1566.001) comme sous-technique clé.

Téléchargement de fichier suspect Direct IP (via proxy)

Une autre règle de l’équipe SOC Prime aide à identifier les exécutables, scripts, binaires ou autres types de fichiers suspects téléchargés directement à partir d’une adresse IPv4, ce qui n’est pas habituel. L’algorithme de détection est compatible avec 22 solutions SIEM, EDR, et Data Lake et mappé à MITRE ATT&CK adressant les tactiques de Command and Control, avec Ingress Tool Transfer (T1105) Protocoles Web (T1071.001) comme techniques et sous-techniques correspondantes.

Les équipes de sécurité peuvent également rechercher le contenu de détection pertinent en utilisant le tag « UAC-0102 » basé sur l’identifiant de l’adversaire. Cliquez sur le bouton Explorer les Détections pour accéder en détail aux règles Sigma associées aux attaques UAC-0102 et plonger dans le contexte complet de la menace derrière l’activité malveillante, y compris CTI, références ATT&CK, et autres métadonnées pertinentes.

bouton Explorer les Détections

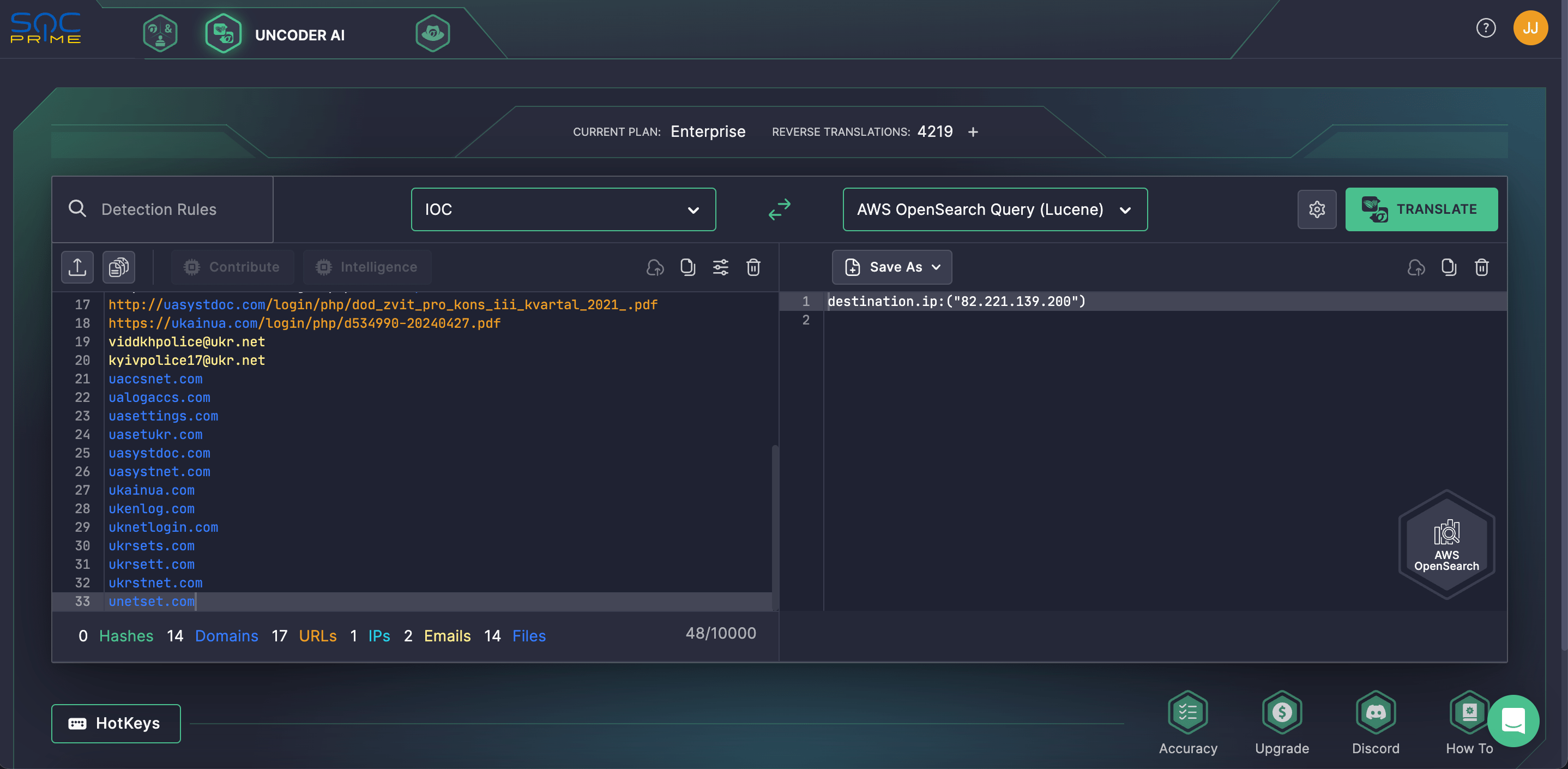

De plus, les défenseurs peuvent tirer parti des IOCs liés à la dernière attaque de phishing UAC-0102 fournis dans l’ alerte CERT-UA#10381. Fiez-vous à Uncoder AI pour convertir instantanément le renseignement sur les menaces en requêtes IOC personnalisées et rechercher l’activité UAC-0102 dans l’environnement SIEM ou EDR sélectionné.

Restez en avance sur les menaces émergentes et les cyberattaques de toute envergure et complexité avec la Plateforme de SOC Prime pour la défense cybernétique collective basée sur le renseignement de menace mondial, le crowdsourcing, la zero-trust, et l’IA.