Le groupe de hackers néfaste UAC-0050, connu pour ses attaques de phishing persistantes contre l’Ukraine, a été observé distribuant massivement des e-mails falsifiés liés aux impôts avec des pièces jointes PDF imitant des demandes du Service Fiscal d’État de l’Ukraine et exploitant un outil LITEMANAGER pour obtenir un accès à distance non autorisé aux systèmes ciblés.

Détectez les attaques de phishing UAC-0050 couvertes dans l’alerte CERT-UA#11776

Les volumes croissants de menaces motivées par l’appât du gain qui utilisent le phishing comme vecteur d’attaque et sont liées au groupe de hacking russe UAC-0050 poussent les équipes de sécurité à améliorer la sensibilisation à la cybersécurité et à renforcer les défenses de leur organisation. Pour aider à contrecarrer les attaques de UAC-0050 exploitant LITEMANAGER pour un accès à distance non autorisé et couvertes dans le dernier rapport CERT-UA#11776, la plateforme SOC Prime pour la défense collective contre les cybermenaces a sélectionné une liste dédiée d’algorithmes de détection pertinents.

Appuyez sur le bouton Explore Detections pour accéder à la collection complète de règles Sigma pertinentes alignées avec MITRE ATT&CK®, enrichies de CTI et de métadonnées opérationnelles sur mesure, et prêtes à être déployées dans le format de langue choisi compatible avec plus de 30 solutions SIEM, EDR et Data Lake.

Avec le nombre croissant de campagnes de cyber-espionnage et de menaces motivées par l’appât du gain attribuées à UAC-0050, les ingénieurs de sécurité pourraient chercher plus de contenu de détection pour protéger l’infrastructure de leur organisation contre les attaques du groupe. En recherchant directement sur Threat Detection Marketplace les détections pertinentes en utilisant le tag personnalisé “UAC-0050”, les équipes de sécurité peuvent améliorer leurs défenses proactives contre l’activité persistante du groupe.

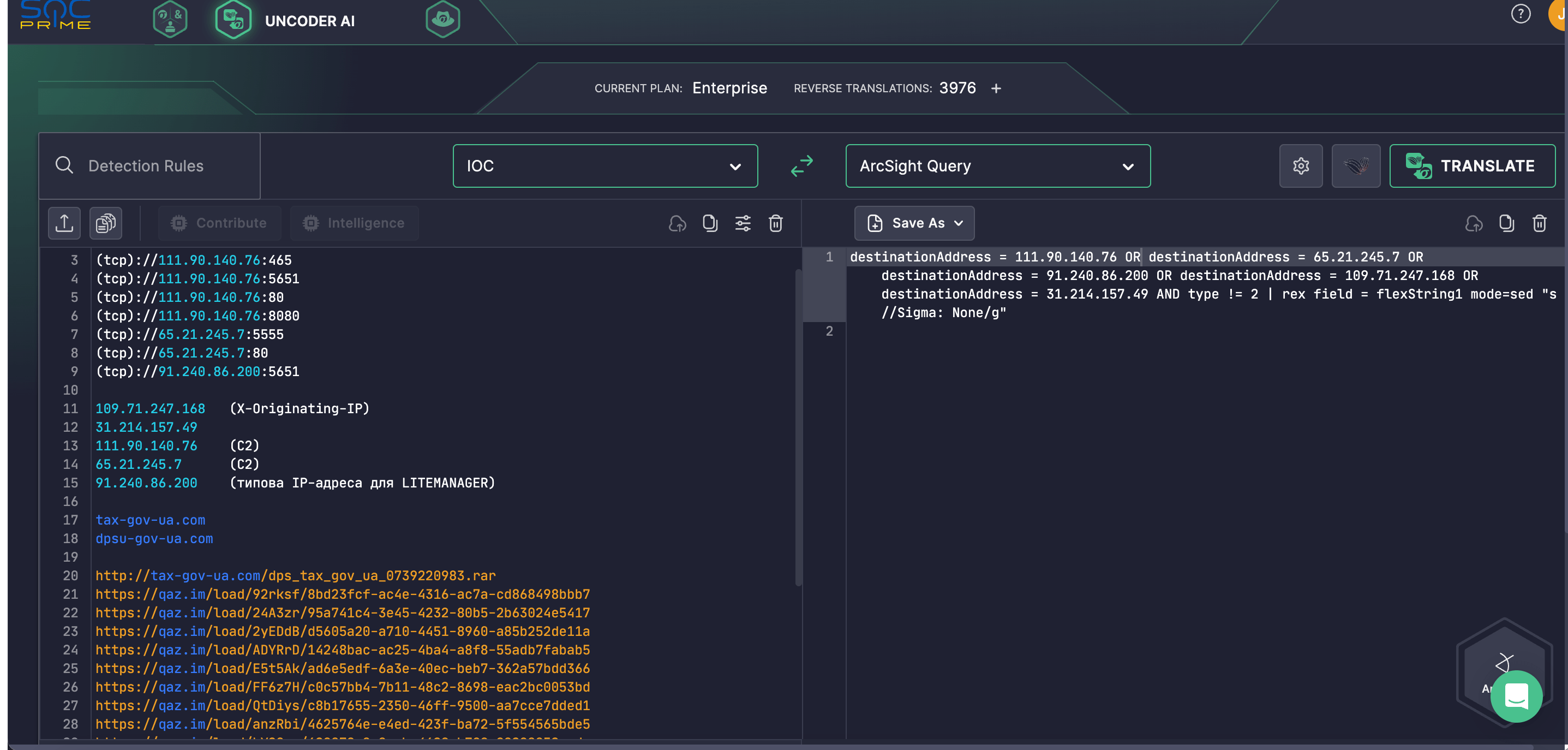

Les équipes de sécurité peuvent également tirer parti de Uncoder AI pour accélérer la correspondance des IOC et rechercher des IOC liés aux menaces UAC-0050 à partir des recherches CERT-UA pertinentes. Uncoder AI permet la conversion automatique des IOC de tout format non binaire en requêtes de chasse personnalisées correspondant au format SIEM ou EDR choisi.

Description des attaques UAC-0050 utilisant LITEMANAGER

Les chercheurs de CERT-UA ont minutieusement surveillé l’activité de longue date du groupe lié à la Russie UAC-0050 et ont récemment publié une recherche approfondie soulignant trois domaines clés de son activité offensive, y compris le cyber-espionnage, le vol financier et les opérations de désinformation connues sous la marque “Fire Cells Group”.

UAC-0050 est un groupe de hackers lié à la Russie actif depuis 2020, ciblant principalement le secteur public en Ukraine et étendant également sa portée aux alliés du pays. Les adversaires utilisent des campagnes de phishing pour diffuser des malwares comme Remcos RAT, se faisant souvent passer pour des agences gouvernementales ukrainiennes dans des e-mails falsifiés avec des pièces jointes malveillantes. Notamment, UAC-0050 a largement utilisé des outils de gestion à distance, tels que le logiciel Remote Utilities, dans leurs campagnes contre l’Ukraine.

La dernière alerte CERT-UA CERT-UA#11776 a révélé une distribution à grande échelle d’e-mails de phishing liés aux impôts avec des pièces jointes PDF prétendant être des demandes du Service Fiscal d’État de l’Ukraine. La campagne en cours est financièrement motivée, ciblant principalement les comptables d’entreprise qui utilisent des systèmes bancaires à distance. Dans certains cas, comme l’indiquent les analyses d’informatique légale, le temps entre l’infection initiale et le vol de fonds peut être inférieur à une heure.

Les pièces jointes armées envoyées via le vecteur d’attaque de phishing contiennent des liens vers des services de partage de fichiers (qaz.im, qaz.is, qaz.su), qui, si suivis, téléchargeront une archive malveillante. Cette dernière, avec plusieurs niveaux imbriqués, contient une archive protégée par mot de passe intitulée « Electronic Request for Tax Service Documents.pdf.rar, » qui accompagne un fichier SFX nommé « Electronic Request for Tax Service Documents.pdf.exe. »

Ouvrir ce dernier affichera un document leurre et lancera un package MSI du logiciel de gestion à distance LITEMANAGER sur l’ordinateur, créant les conditions techniques pour un accès distant discret au système.

Les mesures potentielles de mitigation contre les attaques financièrement motivées de UAC-0050 peuvent impliquer la configuration des mesures de sécurité des systèmes d’exploitation intégrées et l’utilisation complète des capacités d’authentification dans les systèmes d’information bancaires pour authentifier les opérations comptables via des codes à usage unique.

La suite de produits complète de SOC Prime pour l’ingénierie de détection alimentée par l’IA, la chasse automatisée aux menaces et la détection avancée des menaces, équipe les équipes de sécurité d’une solution complète pour une défense proactive afin de minimiser les risques de menaces financièrement motivées et de violations de données. for AI-powered detection engineering, automated threat hunting, and advanced threat detection equips security teams with a comprehensive solution for proactive defense to minimize the risks of financially motivated threats and data breaches.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK offre un aperçu détaillé du contexte des dernières attaques UAC-0050 exploitant LITEMANAGER. Consultez le tableau ci-dessous pour voir l’ensemble complet de règles Sigma dédiées traitant les tactiques, techniques et sous-techniques ATT&CK correspondantes. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Execution User Execution: Malicious File (T1204.002) Defense Evasion Obfuscated Files or Information (T1027) Masquerading: Double File Extension (T1036.007) Command and Control Ingress Tool Transfer (T1105) Remote Access Software (T1219)