Tout de suite après l’attaque de phishing se faisant passer pour le Service de sécurité de l’Ukraine et utilisant Remcos RAT, le collectif de hackers identifié comme UAC-0050 a lancé une autre campagne d’adversaire contre l’Ukraine en utilisant le vecteur d’attaque de phishing. Dans ces attaques visant plus de 15 000 utilisateurs, les hackers envoient massivement des e-mails avec un sujet et des pièces jointes liés à une convocation devant le tribunal, visant à diffuser Remcos RAT sur les systèmes impactés.

Analyse de l’attaque de phishing attribuée à UAC-0050 et propagation de Remcos RAT

La dernière alerte CERT-UA#8150 couvre une autre activité malveillante des acteurs de la menace UAC-0050 diffusant le malware Remcos RAT. Les adversaires exploitent le sujet de la convocation au tribunal pour inciter les utilisateurs ciblés à ouvrir le contenu de l’e-mail malveillant et une pièce jointe RAR. Cette dernière contient un fichier chiffré par mot de passe avec un fichier DOC et une macro malveillante. Une fois activée, la macro exécute un fichier exécutable sur la machine compromise via explorer.exe et le protocole SMB. Ce fichier EXE est obfusqué à l’aide du logiciel SmartAssembly basé sur .NET, conçu pour décrypter et lancer Remcos RAT.

Notamment, la dernière campagne de UAC-0050 cible au moins 15 000 utilisateurs en utilisant des comptes e-mail compromis légitimes d’une des autorités judiciaires ukrainiennes. Compte tenu de l’ampleur des victimes potentielles, CERT-UA souligne l’importance de prendre des mesures urgentes pour remédier à la menace.

Détectez la campagne UAC-0050 couverte dans l’alerte CERT-UA#8150

Avec le nombre croissant d’attaques UAC-0050 contre l’Ukraine, les défenseurs cherchent des moyens de renforcer leurs capacités de détection de menaces et de protéger l’infrastructure contre les intrusions d’adversaires. La plateforme SOC Prime offre une liste curatée d’algorithmes de détection pour contrer les attaques du groupe UAC-0050 décrites dans la dernière alerte CERT-UA. Utilisez le lien ci-dessous pour accéder à la liste des règles Sigma pertinentes filtrées par le tag personnalisé « CERT-UA#8150 » correspondant à l’ID de l’avis de sécurité :

Contenu de détection pour les attaques UAC-0050 couvertes dans l’alerte CERT-UA#8150

Toutes les règles Sigma sont alignées avec le cadre MITRE ATT&CK®, enrichies avec de l’intelligence sur mesure, et peuvent être utilisées sur des dizaines de solutions SIEM, EDR, XDR et Data Lake.

Vous recherchez plus de contenu de détection pour résister aux attaques de phishing existantes liées au collectif de hackers UAC-0050 ? Cliquez Explorez les détections pour accéder à l’ensemble de la collection de contenu SOC depuis le Threat Detection Marketplace pour la détection des attaques UAC-0050 et garder une longueur d’avance sur les adversaires.

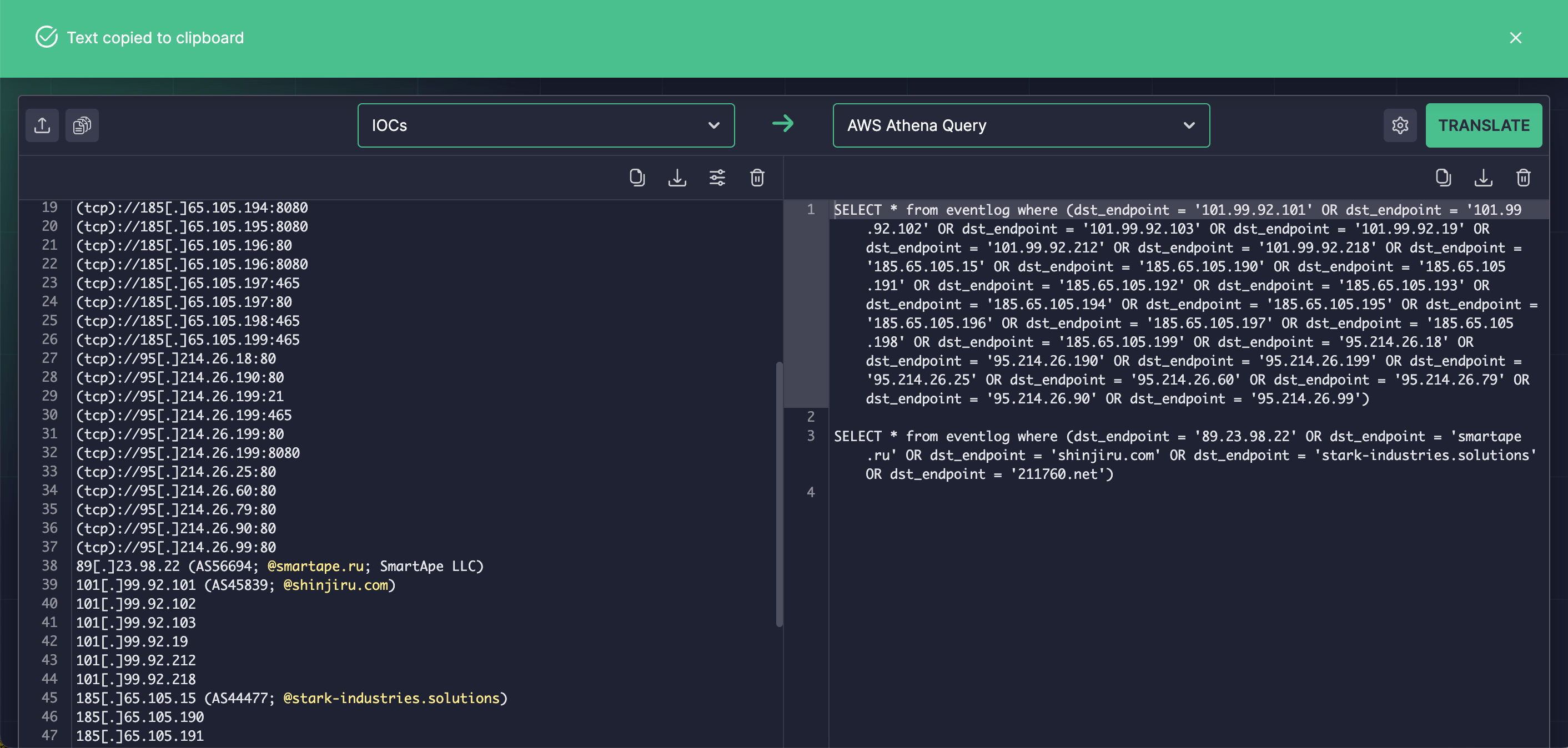

Les analystes SOC, chasseurs de menaces et experts en CTI peuvent également tirer parti des capacités de packaging automatique d’IOC offertes par l’ IDE open-search Uncoder IO pour l’ingénierie de la détection. Collez simplement les IOC du dernier avertissement CERT-UA et convertissez-les instantanément en requêtes de recherche personnalisées adaptées au format de langage choisi pour rechercher sans effort l’activité malveillante UAC-0050. and instantly convert them into custom search queries tailored for the chosen language format to seamlessly hunt for the UAC-0050 malicious activity.

Contexte MITRE ATT&CK

Les membres de l’équipe SOC peuvent également explorer les détails de l’attaque fournis dans l’avertissement CERT-UA#8150. Consultez le tableau ci-dessous pour trouver la liste de toutes les tactiques, techniques et sous-techniques adversaires applicables liées aux règles Sigma mentionnées ci-dessus pour une analyse approfondie :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

| Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Obfuscated Files or Information (T1027) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) |