En plus de la fréquence croissante des cyberattaques par le tristement célèbre groupe UAC-0050 ciblant l’Ukraine, d’autres collectifs de hackers essaient activement d’infiltrer les systèmes et réseaux des organisations ukrainiennes. Au tournant de février 2024, les défenseurs ont identifié plus de 2 000 ordinateurs infectés par le malware DIRTYMOE (PURPLEFOX) à la suite d’une attaque massive contre l’Ukraine. Selon l’enquête, le groupe de hackers UAC-0027 est derrière la dernière campagne malveillante.

Analyse de l’attaque UAC-0027

Le 31 janvier 2023, CERT-UA a émis une alerte détaillant la dernière cyberattaque contre l’Ukraine impliquant la distribution massive du malware DIRTYMOE (PURPLEFOX). Suite à des recherches approfondies sur les caractéristiques opérationnelles de l’infrastructure des serveurs C2, plus de 2 000 instances d’utilisateur au sein du segment Internet ukrainien sont touchées tout au long de l’opération offensive attribuée à l’activité de l’adversaire UAC-0027.

Pour réduire la surface d’attaque potentielle, les défenseurs recommandent de séparer les ordinateurs avec des systèmes d’exploitation obsolètes via VLAN et/ou une segmentation physique dans des segments de réseau distincts avec filtrage obligatoire des flux d’information entrants et sortants.

DIRTYMOE, également connu sous le nom de PURPLEFOX (ou Purple Fox), est un malware modulaire qui est au premier plan dans le domaine des menaces cybernétiques depuis plus d’un demi-décennie. Il est utilisé pour établir un accès à distance au système ciblé et est principalement appliqué pour lancer des attaques DDoS et extraire des cryptomonnaies. En général, l’infection initiale se produit à cause du lancement d’un logiciel populaire contenant un installateur MSI. Le backdoor DIRTYMOE est équipé d’un rootkit qui empêche la suppression des composants du système de fichiers et du registre de l’OS en mode normal.

DIRTYMOE est un malware auto-propagateur qui peut se répandre via un forçage brutal des identifiants d’authentification ou l’exploitation de vulnérabilités. Pour assurer la résilience de la communication avec l’infrastructure C2, au moins trois méthodes sont utilisées, dont une implique l’obtention de valeurs A-record pour des noms de domaine définis de manière statique en utilisant à la fois des serveurs DNS locaux et externes. De plus, les adresses IP stockées dans le registre de l’OS, ainsi que celles obtenues à partir des requêtes DNS, sont obfusquées.

Lors de l’enquête en cours, les défenseurs ont identifié 486 adresses IP de serveurs de contrôle intermédiaires, dont la majorité appartient à des équipements compromis situés en Chine, avec jusqu’à 20 nouvelles adresses IP ajoutées quotidiennement.

CERT-UA recommande de prendre les mesures suivantes pour détecter les signes potentiels d’infection :

-

Enquête sur les connexions réseau

Examiner les connexions réseau basées sur la liste des adresses IP fournies dans la recherche de CERT-UA. En général, les connexions sortantes sont établies sur des ports réseau « élevés » (10,000+).

- Vérification du registre avec regedit.exe

Utiliser l’utilitaire standard regedit.exe pour vérifier les valeurs dans le registre du système d’exploitation sous les clés suivantes :

Pour Windows XP : HKEY_LOCAL_MACHINEControlSet001ServicesAC0[0-9]

Pour Windows 7 : HKEY_LOCAL_MACHINESoftwareMicrosoftDirectPlay8Direct3D

- Analyse de l’observateur d’événements

Exploiter l’utilitaire standard Observateur d’événements dans le journal « Application » (source : « MsiInstaller ») pour enquêter sur les entrées avec les ID d’événement 1040 et 1042.

- Analyse du répertoire « C:Program Files »

Vérifiez dans le répertoire « C:Program Files » la présence de dossiers avec des noms générés arbitrairement, par exemple, « C:Program FilesdvhvA. »

- Vérification de l’exécution persistante

Vérifiez la persistance du programme malveillant en examinant la génération de service. De plus, les fichiers du backdoor et des modules sont stockés dans les répertoires standard fournis ci-dessous. Cependant, l’utilisation d’un rootkit empêche la détection et/ou la suppression du malware directement depuis l’ordinateur compromis.

HKEY_LOCAL_MACHINESystemControlSet001servicesMsXXXXXXXXApp

C:WindowsSystem32MsXXXXXXXXApp.dll

C:WindowsAppPatchDBXXXXXXXXMK.sdb

C:WindowsAppPatchRCXXXXXXXXMS.sdb

C:WindowsAppPatchTKXXXXXXXXMS.sdb

Pour remédier à la menace, CERT-UA propose d’appliquer au moins l’une des méthodes suivantes :

- Téléchargez le produit logiciel « Avast Free Antivirus » depuis le site officiel du fabricant, installez-le sur l’ordinateur et initiez une analyse en mode « SMART ». Ce processus nécessitera un redémarrage ultérieur de l’ordinateur, suivi de l’analyse durant laquelle des modules seront détectés et supprimés.

- Téléchargez l’ordinateur affecté depuis LiveUSB (ou connectez le disque dur de l’ordinateur affecté à un autre ordinateur) et supprimez manuellement les fichiers « MsXXXXXXXXApp.dll » et les modules « .sdb ». Ensuite, démarrez l’ordinateur en mode normal et éliminez le service du registre.

Notamment, dans tous les cas, pour éviter l’infection ultérieure par les capacités de propagation automatique du backdoor, il est nécessaire d’activer le pare-feu intégré de l’OS (« Firewall ») avant d’effectuer l’une des actions listées ci-dessus. De plus, créez une règle pour bloquer les flux d’information entrants sur les ports réseau spécifiques, notamment 135, 137, 139 et 445.

Détecter les attaques UAC-0027 utilisant le malware DIRTYMOE (PURPLEFOX)

L’émergence du groupe UAC-0027 dans le paysage cybernétique ukrainien nécessite une ultra-réactivité de la part des défenseurs en raison des tentatives réussies du groupe pour compromettre plus de 2 000 appareils au cours de l’opération offensive en cours. La plateforme SOC Prime équipe les équipes de sécurité d’une richesse d’algorithmes de détection non dépendants des fournisseurs pour favoriser une défense proactive contre l’activité adverse UAC-0027 exploitant des échantillons de malware DIRTYMOE (PURPLEFOX). Connectez-vous à la plateforme et suivez le lien ci-dessous pour accéder à l’ensemble des règles Sigma filtrées par le tag lié au groupe « UAC-0027 » pour détecter les attaques les plus récentes couvertes dans l’alerte CERT-UA.

Règles Sigma pour détecter les attaques UAC-0027 utilisant le malware DIRTYMOE (PURPLEFOX)

La pile de détection est mappée à MITRE ATT&CK® et peut être utilisée sur des dizaines de plateformes d’analytique de sécurité pour assister les défenseurs dans leurs procédures quotidiennes d’ingénierie de détection.

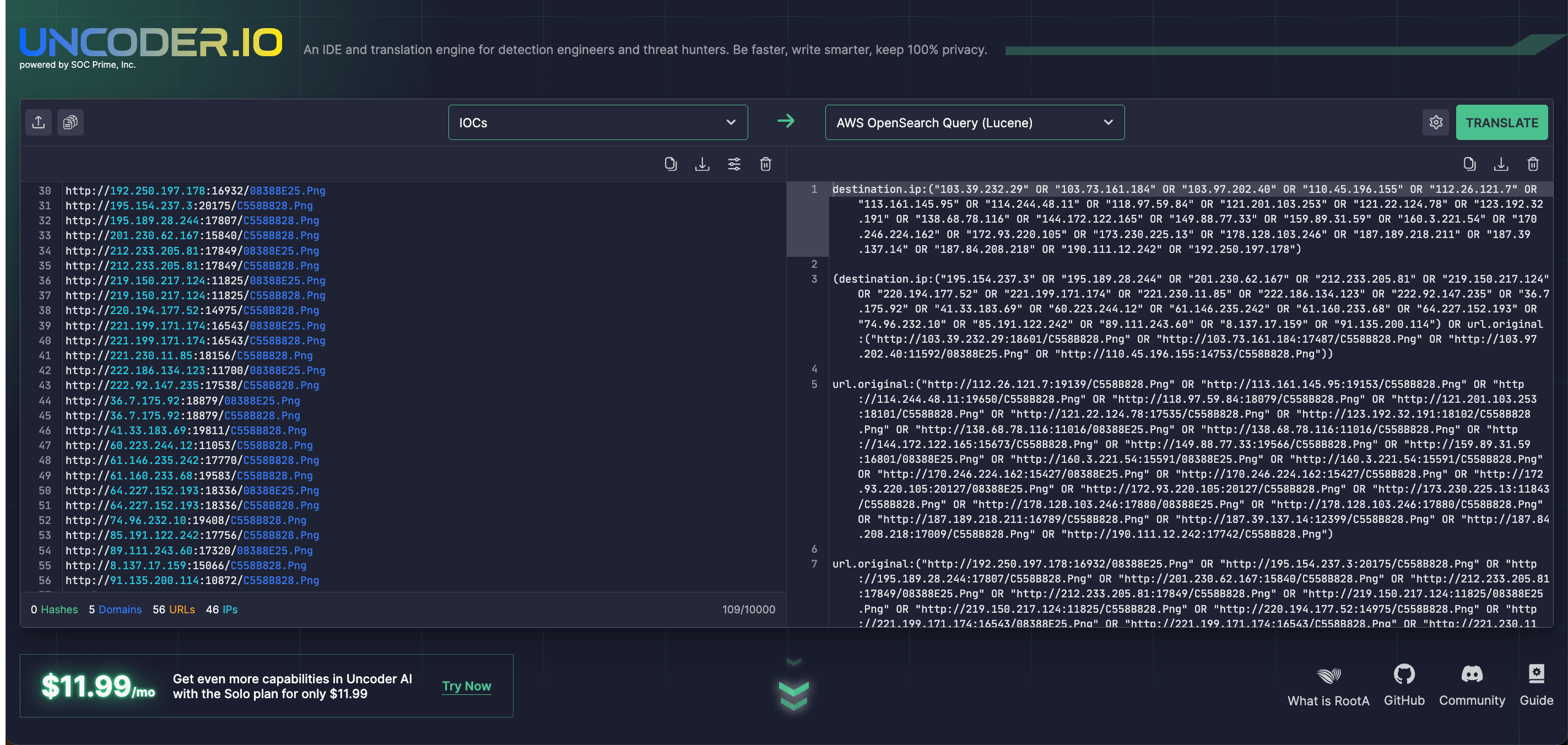

Les ingénieurs en sécurité peuvent également s’appuyer sur Uncoder IO pour emballer automatiquement les informations sur les menaces du rapport CERT-UA dédié dans des requêtes IOC personnalisées adaptées à de multiples environnements SIEM et EDR pour une enquête sur les menaces simplifiée.

Pour se défendre de manière proactive contre tout type d’attaques reposant sur l’utilisation d’échantillons malveillants DIRTYMOE (PURPLEFOX), les professionnels de la cybersécurité peuvent également tirer parti de davantage d’algorithmes de détection de la plus grande bibliothèque de contenu SOC au monde. Cliquez sur le bouton Explorez les Détections ci-dessous pour obtenir des règles Sigma pour la détection de DIRTYMOE (PURPLEFOX), avec chaque contenu enrichi de CTI et de métadonnées pertinentes.

bouton Explorez les Détections

Contexte MITRE ATT&CK

Les ingénieurs en sécurité peuvent également consulter les détails de l’attaque UAC-0027 fournis dans l’alerte CERT-UA la plus récente. Explorez le tableau ci-dessous pour accéder à une liste complète des TTPs adverses liés aux règles Sigma pertinentes, facilitant une analyse approfondie :