Au cours des dernières années, l’augmentation des cyberattaques a été alimentée par l’expansion des courtiers en accès initial (IABs) qui échangent l’accès à des réseaux compromis. En 2023, des chercheurs en sécurité ont révélé une vaste compromission ciblant des organisations d’infrastructures critiques orchestrée par un groupe de menaces très avancé connu sous le nom de « ToyMaker », qui opérait en tant qu’IAB. Les pirates exploitent des systèmes exposés à l’Internet pour s’introduire, puis déploient des portes dérobées personnalisées, comme LAGTOY, pour récolter des identifiants à partir d’organisations compromises et s’associent en toute discrétion avec un groupe de double extorsion.

Détecter les attaques ToyMaker

Les courtiers en accès initial (IABs) sont devenus des acteurs centraux dans l’écosystème du cybercrime, agissant comme des intermédiaires qui infiltrent les organisations et vendent l’accès à d’autres acteurs malveillants, conduisant souvent à des attaques par ransomware. L’année dernière, le nombre de ventes d’IAB sur les forums de pirates a augmenté de 23 % par rapport à 2023, ce qui se corrèle également avec une augmentation significative des victimes de ransomware. L’activité observée de ToyMaker prouve davantage cette tendance, soulignant le rôle croissant des IABs dans la facilitation des cyberattaques à grande échelle.

Inscrivez-vous à la plateforme SOC Prime et accédez à un ensemble de règles Sigma pertinentes adressant les TTPs de ToyMaker ainsi qu’à une suite de produits complète pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée et la détection avancée des menaces. Appuyez simplement sur le bouton Explorer les détections et plongez immédiatement dans un ensemble de détection organisé.

Toutes les règles sont compatibles avec les principales solutions SIEM, EDR et Data Lake, alignées avec MITRE ATT&CK®, et enrichies de métadonnées telles que CTI des liens, des chronologies d’attaque et des conseils de triage.

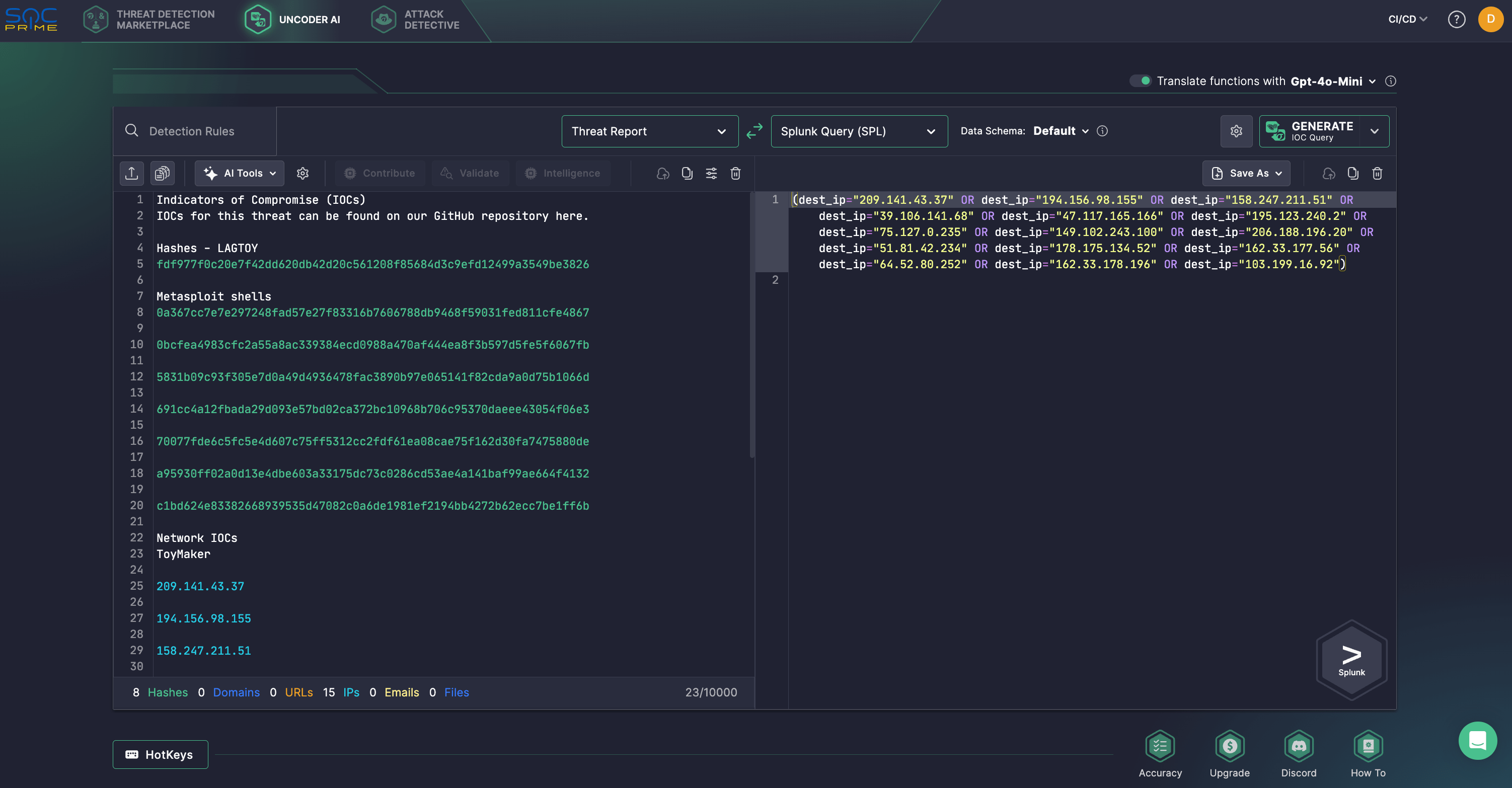

De plus, les professionnels de la sécurité peuvent rechercher des IOCs à partir des dernières recherches de Cisco sur ToyMaker. Avec Uncoder AI, les experts en sécurité peuvent aisément analyser ces IOCs et les transformer en requêtes personnalisées adaptées à la plate-forme SIEM ou EDR choisie. Uncoder AI agit également comme une IA privée non-agentique pour l’ingénierie de détection informée sur les menaces, équipant les équipes d’outils avancés pour rechercher, coder, valider, traduire et déployer des détections de manière dynamique.

Analyse de l’activité ToyMaker

En 2023, Cisco Talos a découvert une compromission étendue dans une entreprise d’infrastructure critique impliquant une combinaison d’acteurs de la menace. Depuis l’accès initial jusqu’à la double extorsion, ces acteurs ont compromis lentement et méthodiquement plusieurs hôtes du réseau. Leurs capacités offensives reposaient sur une utilisation coordonnée d’outils de transfert de fichiers SSH et d’utilitaires d’administration à double usage pour assurer un accès à long terme aux réseaux compromis. Les acteurs IAB surnommés « ToyMaker » derrière l’attaque sont considérés être un groupe motivé par des raisons financières qui s’introduit dans des cibles de grande valeur et vend ensuite cet accès à des groupes de menace secondaires, qui l’exploitent généralement pour une double extorsion et des attaques par ransomware. attaques.

Après la première compromission, ToyMaker a effectué des reconnaissances, volé des identifiants et déployé sa porte dérobée personnalisée, LAGTOY, ce qui a pu entraîner une compromission aboutissant à un transfert d’accès à un acteur de menace secondaire. Plus précisément, environ trois semaines plus tard, des acteurs du ransomware Cactus ont été observés en train d’accéder au réseau en utilisant ces identifiants récoltés. Bien que les TTPs du groupe diffèrent, la chronologie suggère un passage clair entre ToyMaker et Cactus, renforçant le besoin de suivre ces menaces séparément tout en reconnaissant leur lien.

Par la suite, les adversaires ont démarré un écouteur SSH sur le point d’extrémité en utilisant Windows OpenSSH. Un autre hôte infecté se connecte et crée « sftp-server.exe » (le module SFTP OpenSSH), qui télécharge l’outil Magnet RAM Capture. En utilisant la même connexion, les attaquants téléchargent et exécutent également un implant de shell inversé personnalisé appelé “LAGTOY”. Le logiciel malveillant peut être utilisé pour créer des shells inversés et exécuter des commandes sur les points d’extrémité infectés. La porte dérobée standard de ToyMaker, LAGTOY, contacte régulièrement un serveur C2 codé en dur pour recevoir et exécuter des commandes. Installée comme un service, elle inclut un anti-débogage de base en enregistrant un filtre d’exception non géré personnalisé qui aide à détecter si elle fonctionne sous un débogueur, empêchant l’analyse anti-malware.

Cactus a également maintenu un accès à long terme en déployant divers outils d’administration à distance sur les points d’extrémité, y compris l’Agent eHorus (Pandora RC), AnyDesk, RMS Remote Admin, et l’OpenSSH de Windows. Ces outils ont été téléchargés à partir de serveurs contrôlés par les attaquants en utilisant PowerShell et Impacket.

Dans un autre cas, les attaquants ont utilisé OpenSSH pour créer des shells inversés, configurant des tâches planifiées qui se connectaient toutes les heures au serveur C2 pour recevoir et exécuter des commandes. Sur certaines machines, ils ont ajouté des comptes utilisateurs non autorisés, probablement pour faciliter le déploiement de ransomware. Cactus s’appuie également fortement sur des versions injectées par Metasploit de binaires Windows comme PuTTY et ApacheBench pour exécuter du code sur des systèmes compromis.

Avec une augmentation des cyberattaques orchestrées par les IABs et la sophistication croissante de ces campagnes qui pourraient impliquer une collaboration avec des gangs de double extorsion et de ransomware, les organisations cherchent des moyens efficaces de réduire les risques d’intrusions. SOC Prime propose une suite de produits complète pour surclasser les menaces cybernétiques tirées par une fusion de technologies avec l’IA, l’automatisation et les renseignements sur les menaces en temps réel au cœur.