Techniques, tactiques et méthodologies de la chasse aux menaces : votre introduction étape par étape

Table des matières :

Nous pourrions commencer cet article par une déclaration audacieuse disant que La Chasse aux Menaces est plus facile que vous ne le pensez, et qu’en lisant notre article de blog, vous deviendrez instantanément un pro. Malheureusement ou heureusement, ce n’est pas le cas. Cependant, nous comprenons que commencer en tant que Chasseur de Menaces Cyber is est difficile. C’est pourquoi nous introduisons une série de guides sur les Bases de la Chasse aux Menaces.

Les mesures préventives ne sont pas une panacée pour une défense impénétrable. C’est là que la chasse aux menaces entre en jeu. Cependant, par où commencer ? Dans ce blog, nous allons examiner de plus près les méthodologies de chasse aux menaces, en particulier les techniques de chasse aux menaces and les tactiques de chasse aux menaces.

Les Tactiques de Chasse aux Menaces

Les tactiques de chasse aux menaces se réfèrent à l’approche fondamentale qu’un Chasseur de Menaces Cyber utilise à la fois pour la chasse aux menaces réactive et proactive.

La Chasse aux Menaces Axée sur la Cible

La chasse aux menaces axée sur la cible fonctionne bien pour la collecte initiale de données tout en se concentrant sur une menace particulière que vous essayez de trouver dans votre environnement, telle que :

- Menace persistante avancée (APT) groupes, y compris leurs tactiques, techniques et procédures (TTP)

- Vecteur d’attaque spécifique basé sur le MITRE ATT&CK® cadre ou alternativement, Cyber Kill Chain, NIST CSF, et les cadres de SANS Institute and ISACA. Si vous ne savez pas par où commencer, consultez notre guide MITRE ATT&CK pour vous perfectionner.

- Indicateurs de Compromission (IOC) obtenus soit par la recherche interne de votre équipe informationnelle soit par des organisations de renseignement sur les menaces de classe mondiale.

La Chasse aux Menaces Axée sur les Données

Une approche axée sur les données inverse la chasse basée sur la cible. Vous collectez des données, les analysez et définissez ce qu’il faut chasser, en fonction des éléments d’intérêt et des données disponibles. Un ensemble de données qui permet de détecter une ou plusieurs menaces peut être un bon point de départ.

La chasse aux menaces axée sur les données permet aux organisations de se concentrer sur ce qu’elles possèdent aujourd’hui. En revanche, la chasse aux menaces axée sur la cible identifie généralement des lacunes dans les données qui peuvent nécessiter des ressources supplémentaires pour être capturées. Les meilleures équipes de chasse aux menaces ont tendance à utiliser les deux tactiques.

Techniques et Méthodologies de Chasse aux Menaces

Généralement, les adversaires empruntent le chemin de moindre résistance pour atteindre leurs objectifs. Comme tout humain, ils font des erreurs, laissent des indices, et réutilisent des techniques. Et vous pouvez en tirer avantage. Cela dit, plongeons dans la méthodologie de base de la chasse aux menaces pour des chasses efficaces.

Étape 1 : Connaissez votre infrastructure

Bien que cette étape puisse sembler évidente, vous serez surpris de constater combien d’organisations ne connaissent même pas le nombre exact de leurs points de terminaison. Avant d’entrer dans le les techniques de chasse aux menaces, vous devriez vous poser les questions suivantes :

- Quelle est la portée de mon environnement ?

- Comment les adversaires essaieront-ils de cibler l’environnement ?

- Comment mes employés utilisent-ils réellement l’environnement ?

- Quelles sont mes lacunes en matière de visibilité, de capacité à trier et de capacité à répondre ?

Étape 2 : Sources de données

La partie fondamentale de toute chasse aux menaces est la donnée. Les sources de données peuvent être actives or passives:

- Les données actives se réfèrent aux événements déjà déterminés comme malveillants par une sorte de solution. Vous obtenez ces données de systèmes IDS, IPS, antivirus, etc. Par exemple, une solution antivirus créera un événement lorsqu’elle met en quarantaine un fichier qu’elle reconnaît comme

mimikatz. - Les données passives sont l’ensemble des événements, qu’ils soient malveillants ou non. Ils peuvent être fournis par les journaux d’événements Windows, sysmon, les journaux cloud, les journaux de pare-feu, zeek, etc. Par exemple, la plupart des systèmes délivrent tous les événements d’authentification, réussis ou échoués. Les données passives n’ont pas de biais ; elles sont simplement un enregistrement d’un événement.

Les deux types de données ont de la valeur. Cependant, pour un Chasseur de Menaces Cyber, les sources de données passives sont plus utiles car elles offrent une visibilité complète sans dépendre de la recherche et de la logique de détection de quelqu’un d’autre (leur biais).

Un autre défi est de gérer le coût de la collecte de données, ce qui peut être un véritable casse-tête. Appliquer une approche ‘cupide’ pourrait vous laisser sans les journaux requis. Et oui, vous avez aussi besoin d’événements historiques. Le conseil général est de conserver au moins un an de journaux. Cependant, cela dépend de la conformité, des spécificités de l’industrie, et de la stratégie de votre organisation. Notez que les sources de données passives seront plus coûteuses à collecter que les sources actives.

Exemple de source de données : création de processus

Peut-être une des sources de données passives les plus importantes à collecter est la création de processus. Les événements de création de processus peuvent aider à couvrir la détection de plus des deux tiers des techniques MITRE ATT&CK existantes. Certains pourraient prétendre que la collecte de ces création de processus événements entraîne des fuites de mots de passe. Cependant, vous perdez plus en ne collectant pas ces journaux, et il existe des solutions pour éviter une exposition possible de données sensibles. Les événements de création de processus est également pris en charge par défaut sur les systèmes Windows et Linux. De plus, les journaux enrichis des sources EDR ou sysmon de Microsoft sont très courants.

Étape 3 : Pensez comme un Adversaire

Chaque cyberattaque est un processus, et elle est loin d’être aléatoire. C’est pourquoi le concept de chaîne de destruction existe. La chaîne de destruction se réfère aux étapes que les adversaires empruntent pour atteindre leurs objectifs. Si vous êtes nouveau dans la chasse aux menaces, vous fier à votre intuition et adopter une approche en pensant comme un adversaire pourrait ne pas être la meilleure idée. Cependant, essayer d’analyser les vecteurs d’attaque et différents APT est un excellent point de départ.

Les adversaires ne peuvent pas claquer des doigts pour ‘posséder’ vos systèmes. Généralement, ils doivent effectuer une série d’actions pour atteindre leur(s) objectif(s). La plupart du temps, cela implique des étapes telles que prendre pied, établir la persistance, élever les privilèges, se déplacer latéralement, etc.

Il existe certains types d’attaques qui peuvent permettre à un adversaire de contourner certaines ou même toutes ces mesures. Par exemple :

- Si un adversaire veut seulement mettre hors ligne votre site Web principal, il peut probablement payer une entreprise de déni de service (DDoS) pour le faire à sa place.

- Des attaques comme l’injection SQL ou la découverte de stockage cloud exposé peuvent permettre aux adversaires de voler des données sensibles sans jamais obtenir un point d’ancrage.

Assurez-vous d’avoir votre couverture en place

Tout d’abord, consultez l’un des cadres (MITRE ATT&CK, Cyber Kill Chain, etc.) et examinez-le de plus près pour comprendre ce qui pourrait se cacher derrière une attaque. Bien sûr, il n’existe pas de matrice universelle qui puisse être appliquée à tous les cas, mais chaque cadre a une approche similaire de la description des vecteurs d’attaque.

Lorsque vous êtes familiarisé avec la chaîne de destruction, réfléchissez aux techniques et sous-techniques que vous devriez couvrir en premier lieu. Essayer de couvrir toutes les techniques pourrait être votre première intention, mais, très probablement, cela ne fonctionnera pas car c’est coûteux, chronophage, et cela ne protège toujours pas complètement votre système.

Pour éviter les tracas inutiles, gardez à l’esprit les idées suivantes:

- Découvrez quels vecteurs les adversaires peuvent emprunter

- Chaque attaque ne se résume pas seulement à un cadre

- Gardez un œil sur les techniques émergentes

- Sachez quels APT peuvent cibler votre industrie et quel est leur style

- Si votre renseignement sur les menaces est obsolète, évitez de vous fier aux données historiques sur les acteurs de menace

- Consultez des rapports fiables pour suivre les tendances de l’industrie

Étape 4 : Analyse des Données

Une fois que vous avez collecté vos journaux, il est temps de les analyser. En tant que Chasseur de Menaces Cyber, vous ne devriez pas uniquement exceller en écriture de code car travailler avec des données est essentiel. La pratique rend parfait, mais ce qui compte, c’est de qui vous apprenez. Basé sur l’expérience de nos chasseurs de menaces, nous avons rassemblé pour vous les conseils suivants.

Conseils pour une analyse réussie des journaux

Les suggestions suivantes peuvent améliorer considérablement votre processus de chasse aux menaces :

- Une alerte ne signifie rien mais le même schéma dans plusieurs alertes ou une chaîne d’événements suspects est ce que vous recherchez. Pour le suivre, faites ce qui suit :

- Rassemblez tous les événements pertinents (par ex.,

création de processus) dans un rapport - Sélectionnez les plus intéressants. Rappelez-vous que les choses les plus courantes sont les moins suspectes. Vous pouvez les choisir manuellement ou en utilisant Jupyter Notebook ou un tableau Excel. Alternativement, vous pourriez écrire un script Python pour un filtrage avancé. La plupart du temps, vous devez vérifier les détails de la ligne de commande.

- Lorsque vous sélectionnez les événements les plus pertinents, faites un rapport abrégé (il pourrait inclure environ 100 000 événements sur un million ou deux), exportez un

.csv, et donnez-le à vos analystes ou analysez-le vous-même.

Vous pourriez avoir l’impression que trouver votre chemin à travers 2 millions d’alertes est trop. Cependant, cela ne prendra généralement pas plus de quelques heures, même avec quelques millions d’alertes.

- Rassemblez tous les événements pertinents (par ex.,

-

L’audit de la création de processus est votre meilleure option, même pour les attaques zero-day et les attaques à la chaîne d’approvisionnement. Comme nous l’avons mentionné précédemment, ne collecter que ces événements couvrira la plupart des techniques.

-

Souvenez-vous que tous les comportements ne sont pas catalogués sur le MITRE ATT&CK. Par exemple, gardez à l’esprit les noms de fichiers courts (par exemple,

1.pst) ou les chemins suspects, tels queC:windowstemp. Selon Florian Roth, vous devriez également prêter attention aux anomalies suivantes :- Fichier système renommé (

certutil.exeas%temp%cu.exe) - Application Office déclenchant un shell (

cmd.exe,powershell.exe) - Outils renommés bien connus (

PsExec.exeasC:p.exe) - Exécution depuis des chemins peu communs (

C:UsersPublic,C:Perflogs, etc.) - Anomalies de fichiers (fichier compressé UPX avec droit d’auteur Microsoft)

- Téléchargement de fichiers depuis un TLD suspect (

.dlltéléchargement depuis.oniondomaine)

- Fichier système renommé (

- Si votre entreprise le permet, partagez vos observations car la défense cyber collaborative est bien plus efficace que ‘combattre’ seul.

Étape 5 : Processus de Chasse aux Menaces

Lorsque la préparation est terminée (vous connaissez bien votre infrastructure, vous disposez des données nécessaires, et vous les avez analysées), vous pouvez commencer la chasse. Détecter des attaques avancées peut sembler compliqué, mais cela devient beaucoup plus facile avec la bonne télémétrie. Souvenez-vous que même les adversaires avancés comptent sur des tactiques, techniques et procédures (TTP) recyclées.

Toujours dubitatif ? Alors, voici un exemple représentatif de l’attaque à la chaîne d’approvisionnement de Solarwinds attaque qui est restée non découverte pendant environ un an.

Presque chaque attaque a des éléments plus plausibles et plus difficiles à détecter. Dans l’exemple de Solorigate, vous pouvez voir des techniques avancées et nouvelles qui sont compliquées (mais pas impossibles) à chasser, telles que :

- SAML d’Or

- Malware en mémoire uniquement

- Stéganographie

- Mascarade d’Adresse IP

- Fichiers Chiffrés

- DGA

- Communication HTTP Chiffreuse / Nouvelle

D’un autre côté, il y a des techniques et méthodes plus triviales à chasser :

- Utilisation de Powershell

- Création de Processus / Utilisation de LOLBAS

- Création de Tâches Planifiées

- Activité de Compte Inhabituelle

Le script suivant ne devait pas nécessairement être malveillant. Cependant, si vous voyez rundll32.exe exécuter le vbscript:", vous devriez prêter attention à cela et au moins vérifier s’il a été exécuté auparavant dans votre environnement. Même si les adversaires ont fait des choses extrêmement avancées, ils ont quand même utilisé un LOLBAS bien connu « Rundll32« .

Rundll32.exe vbscript:"..mshtml,RunHTMLApplication "+Exécuter (CreateObject("Wscript.Shell").RegRead("HKLMSOFTWAREMICROSOFTWindo wsCurrentVersionsibot")) (window.close)

Que voyons-nous ici ?

- Création de Processus

- Bien connu LOLBAS «

Rundll32» Rundll32exécuter avec des arguments LOLBAS connus

Encore une fois, cela pourrait facilement être détecté si vous aviez la bonne télémétrie. Sans mentionner qu’avant la divulgation de l’attaque, nous avions une règle dans la plateforme SOC Prime qui générerait une alerte basée sur le Rundll32.exe and RunHTMLApplication.

Pour plus d’exemples, vous pouvez regarder un webinaire préparé par notre Chef de l’Ingénierie de la Chasse aux Menaces Adam Swan, où il analyse plusieurs attaques et les détections qui auraient pu être utilisées.

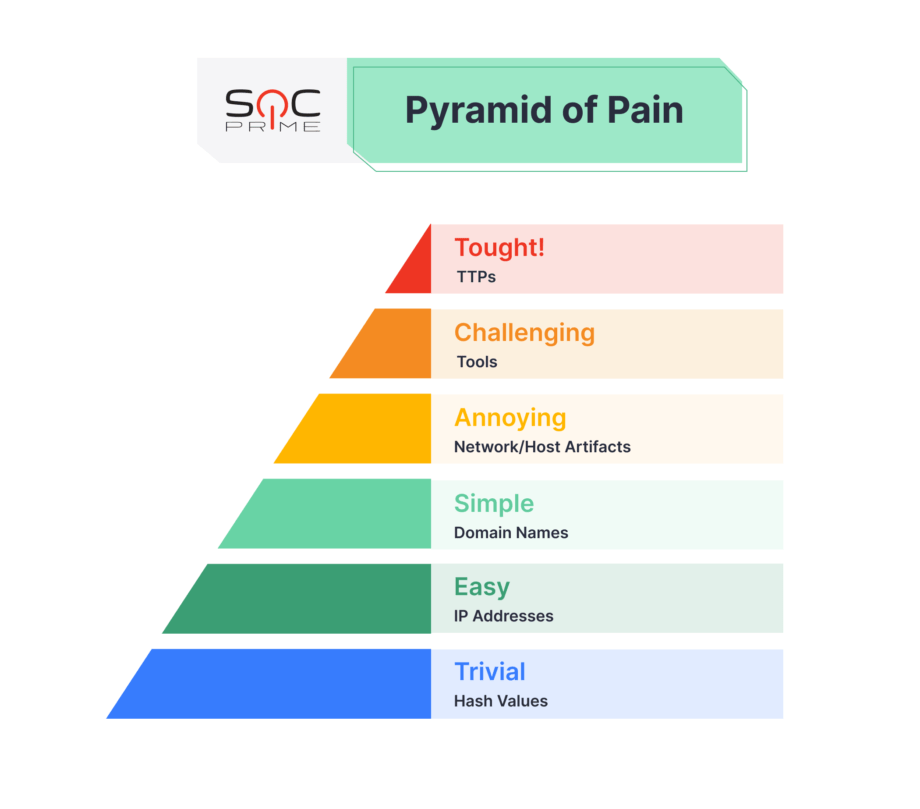

IOC vs. règles basées sur le comportement

Les règles basées sur les IOC sont-elles efficaces ? Oui, mais pas toujours. Le problème est que la publication des rapports IOC prend souvent plus de temps que ce que la réalité de la cybersécurité permet. De plus, il est très probable que les IP, les hachages, les domaines et les outils ne seront pas réutilisés. Alors qu’une requête de chasse aux menaces construite pour identifier une activité inhabituelle de rundll32 peut être utile pendant des décennies au lieu de jours/semaines/mois. Donc, optez pour des règles basées sur le comportement pour un effet plus durable.

Bien sûr, les règles basées sur les IOC opportunes et de haute qualité peuvent être pratiques. Souvent, les détections basées sur les IOC sont mieux utilisées rétroactivement pour voir si vous avez été ciblé dans le passé plutôt que pour détecter les attaques actuelles. En fin de compte, vous ne devriez pas oublier la Pyramide de la Douleur lorsque vous abordez la chasse aux menaces et la réponse aux incidents.

Étape 6 : Enrichissez votre Chasse

Être un Chasseur de Menaces Cyber est probablement l’un des rôles les plus créatifs dans la cybersécurité, même s’il est basé sur l’analyse. Pour suivre le rythme de l’industrie, vous devriez toujours acquérir des connaissances supplémentaires, des perspectives et de l’inspiration. Voici quelques idées qui pourraient enrichir votre processus de chasse aux menaces:

- L’analyse de malware est un excellent moyen d’apprendre. Vous pouvez emprunter des idées et reconstruire le code des adversaires.

- Ne négligez pas la criminalistique numérique et le contexte de renseignement sur les menaces. Plus vous en savez, mieux vous êtes préparé. Vous pouvez toujours trouver une compilation de contexte pour les menaces émergentes dans le Moteur de Recherche des Menaces Cyber.

- Utilisez MITRE ATT&CK, OSSEM, et d’autres cadres ou documentations pour élargir vos connaissances et améliorer vos compétences techniques.

- Utilisez des outils supplémentaires pour trouver plus d’inspiration, de contexte et d’idées pour vos détections. D’abord, vérifiez les projets gratuits et open-source. Par exemple :

- LOLBAS pour les binaires

- MalwareBazaar pour les échantillons de malware

- ANY.RUN pour l’analyse de malware

- Uncoder.IO pour la translation des règles Sigma

- Uncoder CTIpour la génération de requêtes basées sur les IOC

- Si vous êtes à court d’idées pour vos chasses, voyez ce que Quick Hunt dans la plateforme SOC Prime a à offrir.

La chasse aux menaces peut être écrasante et difficile, mais ça vaut le coup. Apprenez, pratiquez et soyez curieux. Et nous essaierons de rendre votre chemin plus smooth avec nos guides sur les Bases de la Chasse aux Menaces.