Tout d’abord, permettez-moi de remercier tout le monde pour les retours et les commentaires sur le article. Il était assez exaltant de voir comment la théorie se vérifie en pratique.Après la publication de l’article, nos collègues de Talos nous ont partagé les résultats de l’application de la signature ; tous les échantillons ont été testés par nous sur VirusTotal et sont enregistrés dans le tableau suivant:

| # | Hash | Évaluation |

| 1 | Hash : b13c462151177a1ef112ae938ed6a52f26195d9759017cce1c82840069fb9ba6 Nom: Win32/TrojanDropper.Binder.NBHSoumission de fichier: 21.12.2013 20:30 |

43 / 54 |

| 2 | Hash : 03c4ca20c96633f5e9b53026cb737bd9befa2f8701b057a4abf06d180de3c356 Nom: Win32/Adware.VirtumondeSoumission de fichier: 24.03.2014 3:43 |

51 / 56 |

| 3 | Hash : 3bf213c1e8ec915cf5bca3ab97158337832cb6dd66438e22650d9e7825fc0d33 Nom: Gen:Variant.Graftor.161021Soumission de fichier:07.03.2016 20:56 |

11 / 53 |

| 4 | Hash : 3e69db57ebbd14115ce2371527d4da503854ef55b9898547a50be2b90140c811 Nom: Win32/TrojanDropper.Agent.DGOSoumission de fichier: 31.10.2011 16:20 |

52 / 56 |

| 5 | Hash : 04b1059085af0a345ffbe3cb110a910e1f92ad586c63f078bb0555e7c2cbcc4f Nom: Win32/Dumaru.AFSoumission de fichier: 08.06.2009 20:37Noms d’échantillons intéressants : Jiangmin Worm/Sramota.akb |

49 / 56 |

| 6 | Hash : 8b6ba59b291826109e76757a87b52c8499ab250f0bc18de81117ff816b0bc732 Nom: Win32/Dumaru.YSoumission de fichier: 10.04.2009 19:02 |

46 / 56 |

| 7 | Hash : 9ec01dab187f3578a42b0a2317e1927d311a0d7b958bfb999d6413fd70f786fa Nom: une variante de Win32/Kryptik.AXDVSoumission de fichier: 07.03.2016 15:58 Comportement :175.41.29.181:80 |

45 / 56 |

| 8 | Hash : 9f3d6ac4bddec3f9b568147ce8430daa75417c0ea6741dcd24664838de81b222 Nom: une variante de Win32/Alinaos.BSoumission de fichier: 07.03.2016 8:40 Noms d’échantillons intéressants : Kaspersky Trojan.Win32.Bublik.drvb |

37 / 54 |

| 9 | Hash : b0d6e3a685e6e004087b1306c60aea544d333bf1c9d6454e22e98ef05097ed64 Nom: Win32/AutoRun.Agent.AFJSoumission de fichier: 14.05.2012 7:42Noms d’échantillons intéressants : Baidu-International Trojan.Win32.Zapchast.aews |

51 / 54 |

| 10 | Hash : 7568e3e71607e2b2c76ac4836c4284fe8561388b335442f4a5ecbae78ea48079 Nom: Trojan.Win32.Monderb.bifsSoumission de fichier: 18.06.2011 8:17 |

40 / 56 |

| 11 | Hash : 425336c65bd42720330c09f1ae8128ac9120257032db51bbd7f900f419c5d14a Nom: Win32/Dumaru.ZSoumission de fichier: 10.04.2009 18:56 |

48 / 56 |

| 12 | Hash : 555928dddb20eab93858a2d815ce50a9315444be0c938cc4d7e8cc7ee3df18d3 Nom: Win32/TrojanDownloader.Small.OCSoumission de fichier: 10.12.2007 3:54 |

46 / 55 |

| 13 | Hash : a0acc7a856dfec11d4f89dc42a46661d01006dc2e0fdbb20e82d00aeba3c3160 Nom: Win32/TrojanDownloader.FakeAlert.AQISoumission de fichier: 04.07.2011 11:45 |

50 / 56 |

| 14 | Hash : b3546dc1244113cd5c14ba99aa2b98f2476fdfbddb36482ed624641b4b83d4ef Nom: Win32/Agent.QXQSoumission de fichier: 07.03.2016 17:20 |

20 / 55 |

| 15 | Hash : cd86b354334af457c474c13901d905745edebbef5c23a276854cd2fb26795917 Nom: Win32:Blackenergy-N DrpSoumission de fichier: 07.03.2016 20:53 |

3 / 54 |

| 16 | Hash : f85e08a0d957be9eeb1d133e5a6c08a8c648c9310b9060ba7a986bb4e8d246f7 Nom: Trojan.Win32.Generic!BTSoumission de fichier: 07.03.2016 22:29 |

20 / 56 |

| 17 | Hash : ffc0e20dee78732ca31069738217a3aa5e9559a349fdf8f62325c3cec54e9171 Nom: Win32/PolyCryptSoumission de fichier: 08.03.2016 13:06 |

29 / 57 |

As you can see from the table, we have 7 samples that had first appeared on the VirusTotal in the last couple of days.

The oldest sample is more than 8 years old.

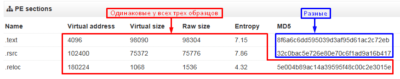

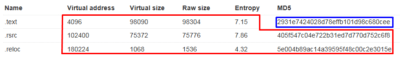

There is one sample that is identified only by three anti-virus solutions – cd86b354334af457c474c13901d905745edebbef5c23a276854cd2fb26795917 – and one of those solutions classifies it as BlackEnergy:

Il est apparu il y a seulement un jour :

Il est apparu il y a seulement un jour :

Je vous propose de vous joindre à la chasse et de remplir ce tableau avec vos échantillons. Il sera intéressant de voir l’échantillon le plus ancien et combien d’échantillons différents nous pouvons « attraper ». Vous pouvez écrire les hachages directement ici dans les commentaires. J’espère que la « chasse » aux nouveaux échantillons révélera des motifs encore plus intéressants.

Mis à jour le 11 mars

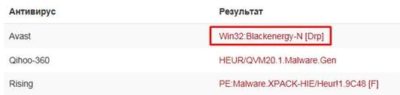

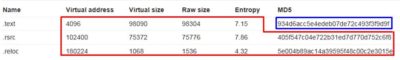

Nous avons reçu trois échantillons supplémentaires. En se basant sur le nom du virus, la taille du fichier et d’autres paramètres, il est évident que nous avons affaire à une mutation du même code source, bien que comme mentionné dans le article l’attribut commun pour ces échantillons sont les mêmes hachages (8 octets). Ainsi, nous pouvons observer qu’il s’agit d’un autre exemple montrant comment notre signature simple a aidé à lier les trois échantillons au même outil qui a été utilisé pour traiter le code pendant la phase de Weaponization avant d’être livré à la cible. Ainsi, malgré la mutation du code, cela pourrait être détecté plus tôt lors de l’analyse initiale.

| # | Hash | Évaluation |

| 1 | Hash : 3b69f60d97f9363c0b14edbd33adddc387d78064700c1d13fbdd68f7267e5020 Nom: Win32/AutoRun.Agent.AFJSoumission de fichier: 06.03.2016 11:22:44 Noms d’échantillons intéressants: Kaspersky Trojan.Win32.Zapchast.aews |

42 / 53 |

| 2 | Hash : 045f1df82f5e3dd04337edc87a5795645a2598b7f8410c59330d02b18404e4ac Nom: Win32/AutoRun.Agent.AFJSoumission de fichier: 06.03.2016 22:38:02 Noms d’échantillons intéressants: Kaspersky Trojan.Win32.Zapchast.aews |

48 / 56 |

| 3 | Hash : cf29a099172755733aeb7a0b9eeeacb3f5b02ea833c5010c2ee2ed85fa07e698 Nom: Win32/AutoRun.Agent.AFJSoumission de fichier: 07.03.2016 20:31:02 Noms d’échantillons intéressants: Kaspersky Trojan.Win32.Zapchast.aews |

48 / 56 |

Bien sûr, je réalise que la signature Yara que j’ai développée n’est pas une solution miracle, mais elle aide à mener une observation intéressante où une méthode si simple peut révéler des motifs entiers, une sorte de test décisif.

Bien sûr, je réalise que la signature Yara que j’ai développée n’est pas une solution miracle, mais elle aide à mener une observation intéressante où une méthode si simple peut révéler des motifs entiers, une sorte de test décisif.