Depuis le déclenchement de la cyber-guerre mondiale, les cyberattaques contre l’Ukraine et ses alliés utilisant des info-stealers et des charges malveillantes ont suscité des remous dans l’arène des menaces cybernétiques. Dans la dernière cyberattaque contre l’organisation ukrainienne, les acteurs de la menace ont appliqué un arsenal offensif diversifié, incluant le Vidar info-stealer et le tristement célèbre Cobalt Strike Beacon, qui ont été fréquemment utilisés dans une série de campagnes malveillantes contre l’Ukraine depuis février 2022.

Le 11 novembre 2022, les chercheurs de CERT-UA ont fourni des informations sur l’incident de cybersécurité portant atteinte à l’intégrité et à la disponibilité des informations en raison de l’attaque informatique en cours contre des organisations en Ukraine utilisant la version avancée du malware Somnia et un ensemble d’autres souches malveillantes. L’activité adverse responsable de l’intrusion non autorisée dans les systèmes automatisés et les ordinateurs ciblés a été attribuée au collectif de hackers FRwL alias Z-Team également suivi sous le nom UAC-0118.

Détection de l’Activité Malveillante UAC-0118 Couvert par l’Alerte CERT-UA#5185

Compte tenu de l’escalade du volume et de la sophistication des cyberattaques contre l’Ukraine et ses alliés, les praticiens de la cybersécurité devraient détecter en temps opportun les menaces émergentes pour défendre de manière proactive leurs organisations contre d’éventuelles intrusions. La plateforme SOC Prime agrège un lot d’alertes de haute fidélité et de requêtes de chasse pertinentes pour identifier l’activité malveillante associée à l’acteur UAC-0118 et couverte par l’ alerte CERT-UA#5185. Toutes les détections sont étiquetées avec « UAC-0118 » (« UA#5185 ») pour simplifier la sélection de contenu pour les membres de l’équipe SOC :

Règles Sigma pour détecter l’activité malveillante couverte dans l’alerte CERT-UA#5185

Appuyez sur le bouton Explorer les Détections pour accéder aux règles Sigma dédiées filtrées par le tag UAC-0118 correspondant basé sur l’identifiant de groupe. Les algorithmes de détection sont alignés avec MITRE ATT&CK® et sont accompagnés d’un contexte de menace cybernétique détaillé, y compris des liens CTI pertinents, des mitigations, des exécutables binaires, et d’autres métadonnées pertinentes. Les règles Sigma sont fournies avec des traductions pour plus de 25 solutions SIEM, EDR et XDR pour correspondre à tout environnement requis par les praticiens de la cybersécurité.

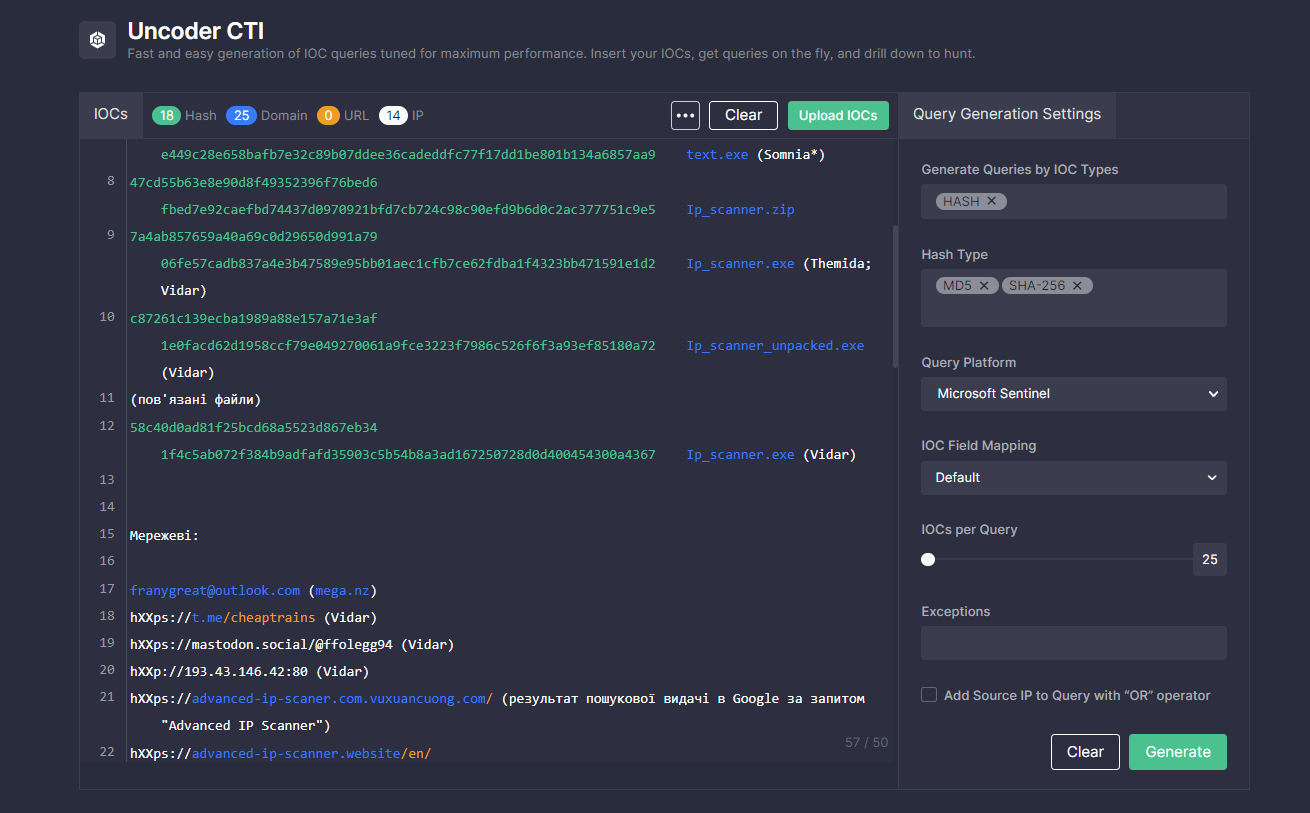

Pour rationaliser les efforts de traque des menaces et augmenter l’efficacité des opérations SOC, les experts en sécurité peuvent rechercher les IOC associés à la dernière attaque UAC-0118 en utilisant Uncoder CTI. Il suffit de coller le texte contenant les IOC pertinents de l’alerte CERT-UA#5185 et d’obtenir des requêtes IOC personnalisées prêtes à être exécutées dans un environnement choisi.

Activité UAC-0118 Répandant le Malware Somnia : Analyse de l’Attaque

La dernière alerte CERT-UA#5185 fournit des recherches sur l’attaque informatique ciblée en cours contre l’Ukraine par le groupe FRwL également connu sous le nom de Z-Team ou UAC-0118 répandant le malware Somnia sur les systèmes compromis. L’enquête a révélé que la chaîne d’infection a été déclenchée par le téléchargement et le lancement du fichier malveillant déguisé en logiciel Advanced IP Scanner. Le fichier se faisant passer pour un logiciel légitime contenait en fait le Vidar information stealer.

Les chercheurs en cybersécurité supposent que la tactique de l’attaquant, qui consiste à créer des copies de ressources Web officielles déguisées en logiciels répandus, appartient à l’arsenal offensif des courtiers en accès initiaux. Dans le cas du dernier incident, les courtiers en accès initiaux étaient chargés d’une violation de données, puis ils ont partagé les données compromises avec le groupe de hackers FRwL, afin qu’ils puissent poursuivre une cyberattaque.

Notamment, le malware Vidar est également capable de voler les données de session Telegram. Si une victime potentielle n’a pas activé l’authentification à deux facteurs ni configuré un code d’accès, cela permet aux attaquants de gagner un accès non autorisé au compte utilisateur compromis. Dans l’attaque informatique en cours, le compte Telegram de la victime a été utilisé pour soumettre des fichiers de configuration de connexion VPN, y compris des certificats et des données d’authentification. En raison de l’authentification à deux facteurs désactivée pendant la connexion VPN, les adversaires ont pu accéder au réseau d’entreprise. Après avoir obtenu un accès non autorisé via VPN, les acteurs de la menace ont appliqué Netscan pour la reconnaissance, lancé Cobalt Strike Beacon, et effectué une exfiltration de données via Rclone. En plus des souches de malware susmentionnées, le groupe FRwL a été observé en train de déployer Anydesk et Ngrok sur les systèmes compromis.

La souche de malware appliquée dans l’attaque informatique en cours, surnommée Somnia, a considérablement évolué. La version initiale du malware utilisait l’algorithme 3DES, tandis que la version actuelle applique l’algorithme de chiffrement AES et n’inclut pas de capacités de déchiffrement de données pour un contournement renforcé des défenses.

Contexte MITRE ATT&CK®

Pour plonger dans le contexte derrière les dernières cyberattaques par l’acteur de la menace UAC-0118, toutes les règles Sigma dédiées sont alignées avec le cadre MITRE ATT&CK® abordant les tactiques et techniques correspondantes :

De plus, vous pouvez télécharger le fichier ATT&CK Navigator ci-dessous au format JSON qui fournit le contexte MITRE ATT&CK pertinent basé sur à la fois les règles Sigma de la plateforme SOC Prime et les IOC fournis par l’alerte CERT-UA#5185 :