La détection proactive des ransomwares reste l’une des principales priorités pour les défenseurs, marquée par une augmentation de la complexité des intrusions et une augmentation continue des attaques de ransomwares de grande envergure. Le FBI et le CISA informent les défenseurs des volumes croissants de cyberattaques diffusant le ransomware Snatch. Les opérateurs du ransomware Snatch sont sous les feux des projecteurs dans le paysage des menaces cyber depuis environ cinq ans, améliorant constamment leurs TTP pour tirer parti des dernières tendances dans l’arène cybercriminelle et expérimentant plusieurs variantes de ransomwares utilisées dans d’autres campagnes malveillantes.

Détection du Ransomware Snatch

Les attaques de ransomwares en cours par les acteurs de la menace Snatch couvertes dans la dernière alerte AA23-263A encouragent les cyber-défenseurs à détecter de manière proactive l’activité potentielle des adversaires tout en renforçant leur résilience cyber. La plate-forme SOC Prime offre une liste de règles Sigma pour la détection des ransomwares Snatch directement liée aux opérations offensives listées dans l’alerte AA23-263A. Suivez le lien ci-dessous pour explorer l’ensemble des règles Sigma pertinentes filtrées par le tag correspondant « AA23-263A »:

Variables d’environnement dans les arguments de ligne de commande (via cmdline)

Possible installation manuelle de service pour persistance (via cmdline)

Possible abus du mode sans échec de Windows (via registry_event)

Arrêt utilisé pour forcer un arrêt ou un redémarrage du système (via cmdline)

Processus Svchost suspects (via process_creation)

Possible abus du mode sans échec de Windows (via cmdline)

Exécution suspecte de Bcdedit (via cmdline)

Activité suspecte de VSSADMIN (via cmdline)

Tous les algorithmes de détection sont alignés avec le cadre MITRE ATT&CK, enrichis avec des renseignements adaptés, et sont automatiquement convertis en formats de langage de pointe pour le cloud et sur site.

Les organisations progressives visant à améliorer continuellement leur posture de cybersécurité sont également invitées à explorer l’ensemble des règles Sigma pour la détection des attaques de ransomware Snatch, couvrant les opérations offensives du groupe sur quelques années. Cliquez sur le Explorer les Détections bouton pour accéder au contenu SOC pertinent et plonger dans le CTI lié à celles-ci.

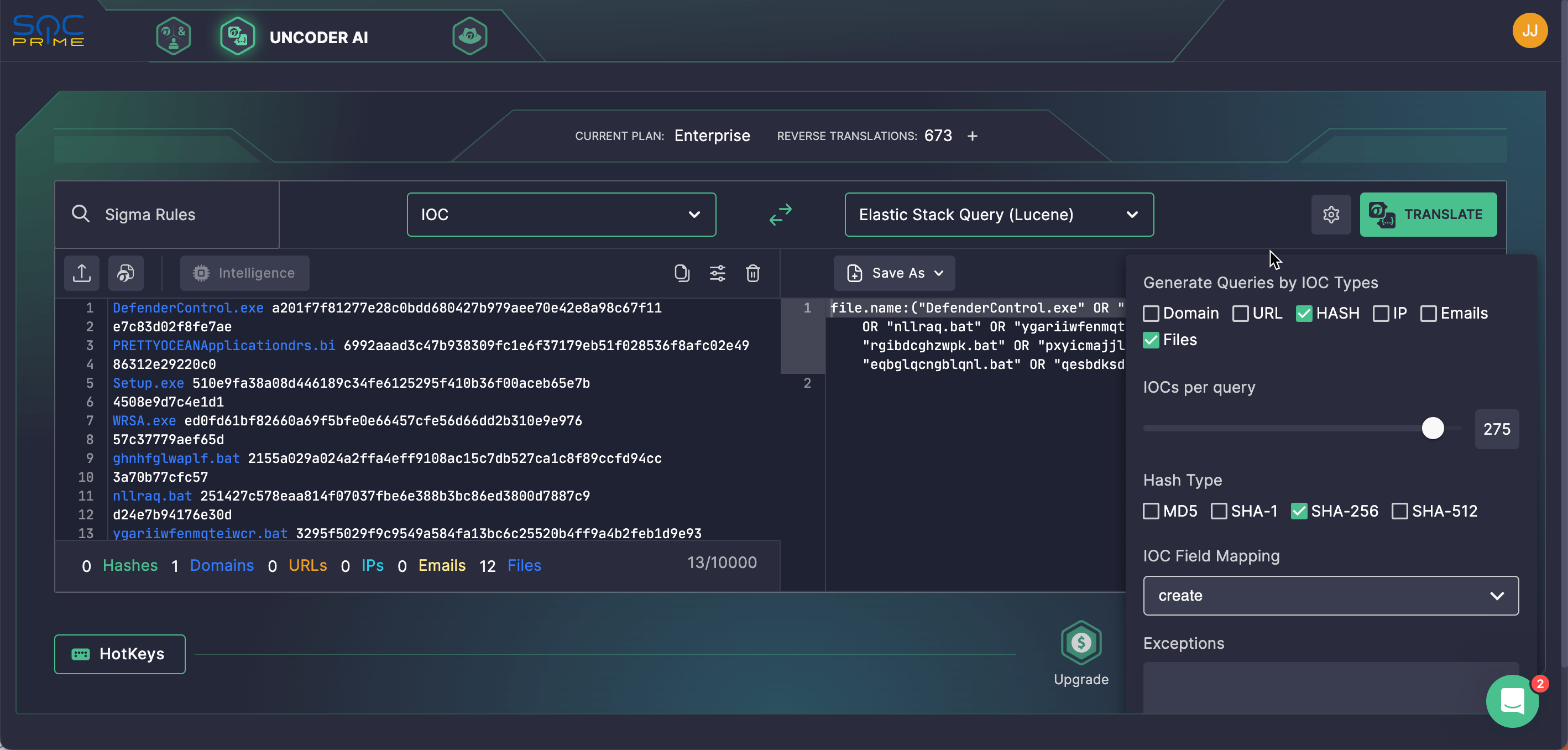

Les ingénieurs de sécurité peuvent également rechercher les IOCs de Snatch obtenus via les recherches du FBI et fournis dans le CSA conjoint. Utilisez Uncoder AI pour analyser automatiquement les fichiers, domaines et autres IOCs liés en requêtes de recherche optimisées pour les performances qui peuvent être exécutées instantanément dans votre environnement.

Description du Ransomware Snatch

Le 20 septembre 2023, le FBI et le CISA ont publié un avis conjoint de cybersécurité mettant en garde la communauté mondiale des cyber-défenseurs contre les risques croissants de distribution du ransomware Snatch.

Le groupe de hackers lié à cette activité malveillante a émergé dans l’arène des menaces cyber en 2018, les premières victimes des attaques de ransomware Snatch étant une organisation américaine. Initialement, le collectif de hackers était connu sous le nom de « Team Truniger, » basé sur le surnom donné à l’un de ses leaders, qui avait auparavant travaillé en tant qu’associé du GandCrab RaaS. Les opérateurs du ransomware Snatch appliquent une itération de ransomware personnalisée qui se distingue par sa capacité à redémarrer les appareils en mode sans échec. Cela permet au ransomware d’échapper à la détection, procédant au chiffrement des fichiers lorsqu’un nombre limité de services est actif.

Depuis mi-2021, les adversaires utilisant le modèle commercial RaaS ont continuellement amélioré leur boîte à outils d’adversaires et l’étendue des attaques ciblant plusieurs secteurs industriels. Les chercheurs en cybersécurité ont surveillé la dernière flambée des attaques de ransomware Snatch depuis le début de l’été 2023.

Les acteurs de la menace Snatch ciblent plusieurs vecteurs industriels, y compris le secteur de la Défense, l’Alimentation et l’Agriculture, et les domaines IT, s’efforçant de paralyser l’infrastructure critique. Les adversaires tendent à exfiltrer des données et exiger une rançon des utilisateurs ciblés en menaçant de publier les données compromises sur le blog d’extorsion du groupe, utilisant également les données divulguées associées à d’autres affiliés du ransomware, comme Nokoyawa et Conti.

Les adversaires emploient de multiples tactiques pour accéder et maintenir leur présence au sein du réseau de la victime, telle que l’utilisation des failles de sécurité dans le Protocole de Bureau à Distance (RDP), le recours à la force brute et l’acquisition des identifiants administratifs pour obtenir un accès initial aux réseaux ciblés. Pour maintenir la persistance dans un environnement compromis, les hackers abusent des comptes administrateurs et établissent une connexion avec un serveur C2 rattaché à la Russie via le port 443.

Les affiliés du ransomware Snatch exploitent de multiples TTP d’attaquants, y compris la découverte de données, le mouvement latéral et l’exfiltration de données. Ils emploient un ensemble d’utilitaires logiciels pour réaliser leurs opérations malveillantes, comme l’outil « sc.exe » via la ligne de commande Windows pour configurer et gérer les services système, ainsi que Metasploit et Cobalt Strike.

Aux stades initiaux du déploiement du ransomware, les acteurs de la menace Snatch prennent des mesures pour désactiver les protections de sécurité afin d’échapper à la détection et exécuter le fichier exécutable malveillant pour déposer le ransomware. Une fois exécuté, le ransomware Snatch modifie les clés de registre, applique divers outils intégrés de Windows pour recueillir des informations sur le système, identifie les processus en cours et crée des processus bénins pour lancer des fichiers batch Windows. Après l’exécution de ces fichiers BAT, les adversaires les suppriment du système impacté. Les hackers Snatch communiquent généralement avec leurs victimes par email et via la plateforme Tox, utilisant les identifiants fournis dans les notes de rançon ou sur leur blog d’extorsion.

Pour réduire les chances d’intrusions par le ransomware Snatch, les défenseurs exhortent les organisations à suivre les directives d’atténuation fournies dans le dernier avis conjoint, en surveillant de près l’activité du Protocole de Bureau à Distance, en sécurisant les sauvegardes de données, en activant l’authentification multi-facteurs contre les attaques de phishing en plus des autres meilleures pratiques de sécurité.

Recherchez SOC Prime pour équiper votre équipe de plus de 800 algorithmes de détection contre les attaques de ransomwares actuelles et existantes pour identifier en temps opportun l’activité cyber malveillante et protéger votre organisation soutenue par l’expertise collective de l’industrie.

Contexte MITRE ATT&CK

Pour rationaliser les procédures de chasse aux menaces et obtenir un contexte supplémentaire sur les attaques de ransomware Snatch, plongez dans le tableau ci-dessous listant les tactiques, techniques et sous-techniques ATT&CK associées:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter (T1059) | |

System Services: Service Execution (T1569.002) | ||

Defense Evasion | Masquerading: Masquerade Task or Service (T1036.004) | |

Impair Defenses: Safe Mode Boot (T1562.009) | ||

Credential Access | OS Credential Dumping: NTDS (T1003.003) | |

Impact | System Shutdown/Reboot (T1529) | |

Inhibit System Recovery (T1490) | ||