Au début du mois d’octobre 2023, le groupe UAC-0006 a été observé derrière une série d’au moins quatre cyberattaques ciblant l’Ukraine, comme le rapportent les chercheurs de CERT-UA. Les attaquants ont utilisé un ensemble d’outils adverses similaire à celui des campagnes précédentes, exploitant SmokeLoader dans la dernière opération de phishing.

Livraison de SmokeLoader : Analyse de l’attaque UAC-0006

Le 6 octobre 2023, CERT-UA a publié quatre alertes pour informer la communauté de pairs d’une hausse de l’activité de phishing visant les comptables ukrainiens, liée au groupe UAC-0006 à motivation financière. Au cours de cette campagne en cours, les pirates exploitent des comptes de messagerie légitimes compromis pour envoyer des e-mails de phishing aux victimes potentielles. De plus, UAC-0006 déploie SmokeLoader de plusieurs manières, en utilisant des pièces jointes PDF ou ZIP leurre. Ouvrir ces dernières déclenche des chargeurs JavaScript ou des fichiers batch qui conduisent à l’exécution d’un fichier exécutable contenant le malware SmokeLoader. Notamment, le serveur d’accès à distance est hébergé sur une ressource liée à la Russie.

Les acteurs de la menace UAC-0006 ont été sous les feux des projecteurs dans le cybermenace début mai 2023 et plus tard, à la mi-juillet, exploitant le vecteur d’attaque de phishing et répandant SmokeLoader.

Dans les dernières attaques, le gang UAC-0006 cible les ordinateurs personnels des comptables cherchant à voler des données d’authentification et à modifier les détails des documents financiers au sein des systèmes bancaires à distance afin d’envoyer des paiements non autorisés. Tout au long du mois d’août-septembre 2023, les adversaires ont tenté de voler jusqu’à des dizaines de millions de hryvnias.

Pour protéger les réseaux d’entreprise contre les cybercrimes financiers, les chercheurs de CERT-UA recommandent d’appliquer des logiciels de sécurité fiables, de limiter le lancement de wscript.exe, cscript.exe, powershell.exe, mshta.exe et d’outils similaires, ainsi que de filtrer les flux d’informations sortants.

De plus, il est fortement recommandé aux institutions bancaires de s’assurer qu’elles appliquent les pratiques de base de lutte contre la fraude et les paramètres de sécurité pertinents concernant les transactions de paiement à un nouveau bénéficiaire, un montant dépassant la limite et les restrictions d’accès à la banque du client selon la liste des adresses IP de confiance.

Détecter les attaques UAC-0006 utilisant SmokeLoader mises en avant dans les dernières alertes CERT-UA

Avec l’énorme volume d’attaques de phishing et les risques croissants de cybercrimes financiers, les organisations progressistes cherchent des moyens de protéger leurs systèmes comptables contre les intrusions. En réponse aux menaces émergentes et existantes de ce type, la plateforme SOC Prime équipe les défenseurs de solutions innovantes pour optimiser le risque de posture de cybersécurité de l’organisation. L’équipe SOC Prime fournit aux équipes de sécurité des règles Sigma basées sur le comportement pour détecter l’activité malveillante continue des hackers UAC-0006 en profitant du malware SmokeLoader. Les ingénieurs en sécurité peuvent rechercher ce contenu de détection en utilisant n’importe lequel des tags personnalisés basés sur les identifiants d’alerte CERT-UA (« CERT-UA#7648 », « CERT-UA#7688 », « CERT-UA#7699 », « CERT-UA#7705 »). Suivez le lien ci-dessous pour accéder aux règles Sigma pertinentes convertibles aux solutions de sécurité cloud et sur site populaires à la volée :

Règles Sigma pour détecter les attaques en cours par UAC-0006 en répandant SmokeLoader

De plus, les experts en cybersécurité peuvent améliorer leurs capacités de détection et de chasse en exploitant d’autres collections de règles Sigma pour la détection de SmokeLoader et celles pour défendre de manière proactive contre les attaques des acteurs UAC-0006. Cliquez sur le Explorez les détections bouton ci-dessous pour explorer en profondeur les éléments de contenu SOC filtrés par un tag pertinent (« UAC-0006 »). Toutes les règles Sigma sont alignées avec le cadre MITRE ATT&CK® et accompagnées par du renseignement sur les menaces, vous aidant à explorer tous les tenants et aboutissants du contexte de menace cyber.

Alternativement, les équipes peuvent explorer 30+ règles Sigma pour détecter SmokeLoader.

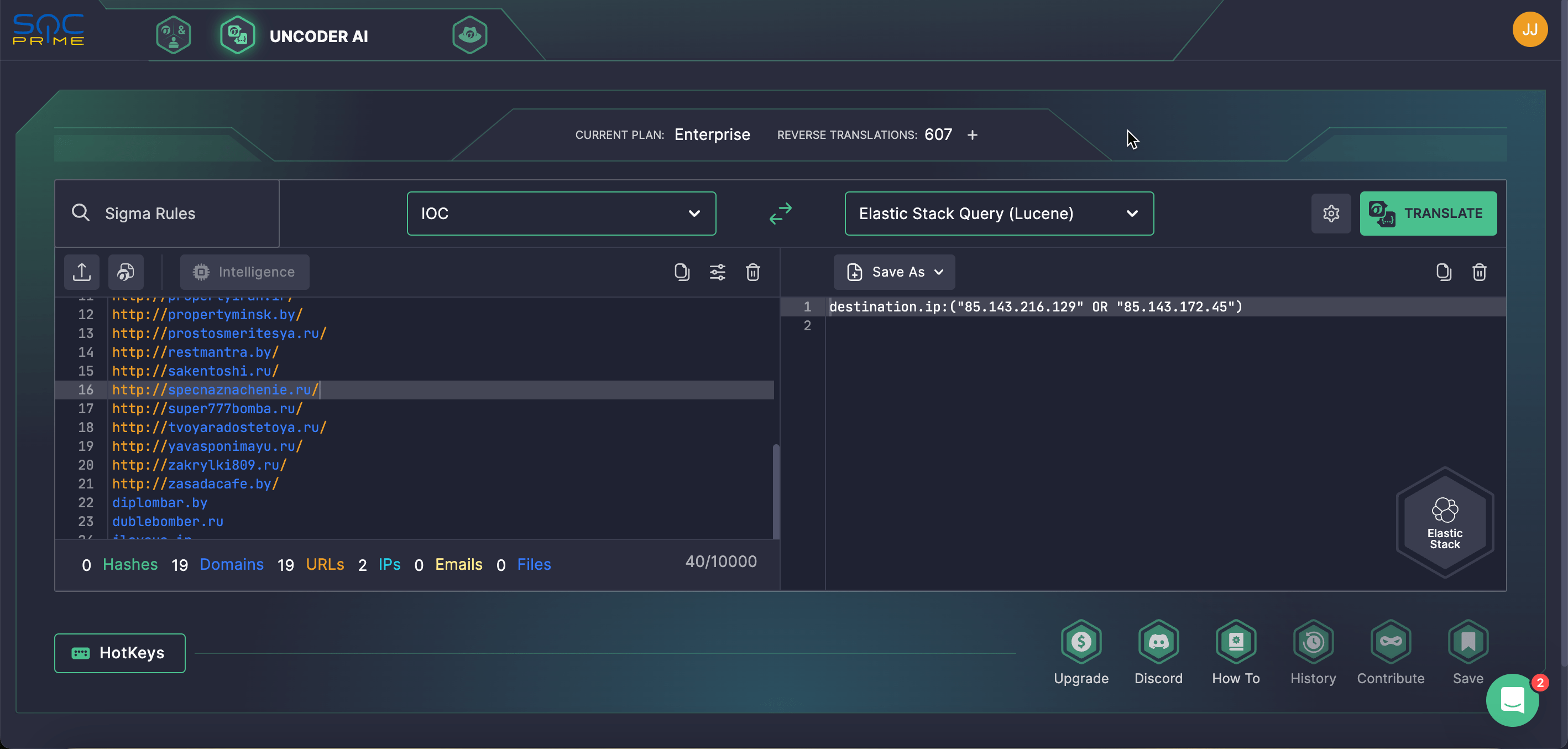

Uncoder AI de SOC Prime peut également être utilisé pour rechercher des IOC pertinents fournis par CERT-UA en créant des requêtes personnalisées et en les exécutant automatiquement dans votre environnement cloud.

Contexte MITRE ATT&CK

Les cyberdéfenseurs peuvent aussi consulter le contexte complet de menace cyber derrière la vague de cyberattaques par UAC-0006 couvertes dans les alertes CERT-UA#7648, CERT-UA#7688, CERT-UA#7699, CERT-UA#7705. Consultez le tableau ci-dessous pour trouver la liste de toutes les tactiques, techniques et sous-techniques adverses applicables liées aux règles Sigma pertinentes pour une recherche approfondie des menaces :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Execution | Command and Scripting Interpreter: JavaScript (T1059.007) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: JavaScript (T1059.005) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Masquerading: Match Legitimate File or Location (T1036.005) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1207) | ||

Process Injection: Process Hollowing (T1055.012) |