Introduction à Sigma

Sigma, créé par Florian Roth et Thomas Patzke, est un projet open source visant à créer un format de signature générique pour les systèmes SIEM. L’analogie courante est que Sigma est l’équivalent des journaux de ce que Snort est pour IDS et YARA pour la détection de logiciels malveillants basés sur des fichiers. Cependant, contrairement à Snort et YARA, le support de Sigma n’a pas besoin d’être intégré dans chaque application. Sigma agit comme la proverbial « pierre de Rosette » pour tous les langages de requête spécifiques à une plateforme et permet la traduction à travers une myriade de langages de recherche. Voici juste quelques exemples :

Sigma → ArcSight

ArcSight → Sigma → Splunk

Splunk → Sigma → ArcSight

QRadar → Sigma → ArcSight

Les conversions sont constamment ajoutées à la bibliothèque avec Elasticsearch, Kibana, GrayLog, LogPoint, Splunk, QRadar, ArcSight, et Qualys déjà pris en charge ! Cela représente une nouvelle approche révolutionnaire de la détection des menaces SIEM qui réduit considérablement la charge de travail associée au développement traditionnel de règles de corrélation et de recherches.https://github.com/Neo23x0/sigma – Visitez la page Github pour Sigma

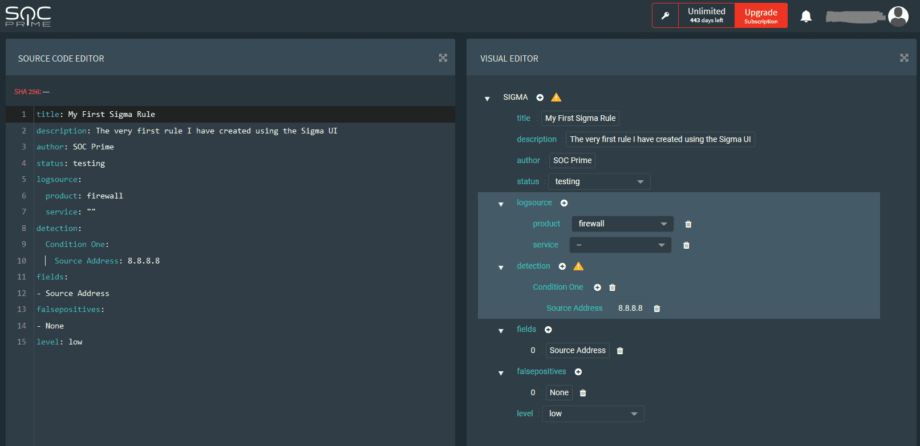

SOC Prime et Sigma

En tant qu’entreprise fondée par des ingénieurs en sécurité, nous avons toujours un œil sur les développements intéressants de l’industrie et cherchons constamment des moyens de redonner à la communauté. SOC Prime le fait à la fois en contribuant au développement de la norme Sigma et en agissant comme un pont entre les auteurs de Sigma et les membres de la communauté de notre marketplace de détection des menaces, qui comprend plus de 2200 organisations et plus de 4000 utilisateurs. En plus de contribuer aux convertisseurs en backend du projet Sigma, SOC Prime héberge plusieurs ressources accessibles gratuitement au public pour aider au développement, à la conversion, et à la consommation des règles Sigma.DéveloppementBien que le langage Sigma soit assez sémantique, nous savons que certaines personnes préfèrent travailler avec des éditeurs visuels pendant le développement. Nous avons créé le « Sigma UI Editor » ; hébergé sur notre marketplace de détection des menaces, où les utilisateurs peuvent profiter de notre vérification de syntaxe et des fonctions d’exportation pour diverses plateformes. Nous aimons dire qu’il s’agit d’un IDE léger basé sur le web pour le développement Sigma. Accédez à l’éditeur d’interface utilisateur Sigma ici : https://tdm.socprime.com/sigma/

Accédez à l’éditeur d’interface utilisateur Sigma ici : https://tdm.socprime.com/sigma/

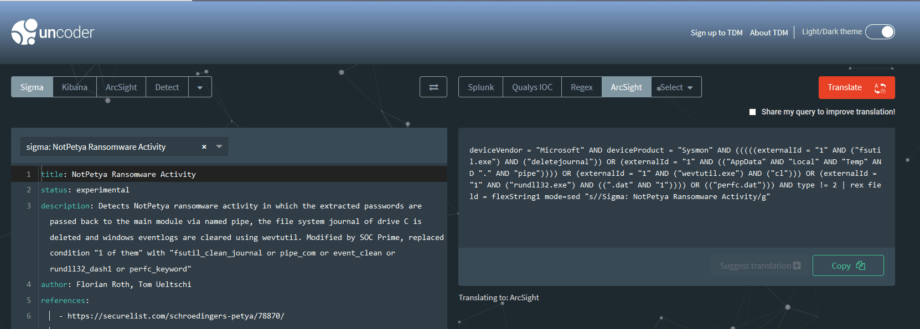

ConversionSOC Prime a créé « Uncoder.io » pour aider les utilisateurs à prendre des requêtes de recherche de n’importe quel langage pris en charge et à les convertir dans un autre. La fonctionnalité est similaire à Google Traduction ; il suffit de coller un langage, de choisir un langage de sortie et d’appuyer sur traduire ! Nous utilisons le langage Sigma comme dénominateur commun pour rendre même possible les conversions inter-plateformes. Par défaut, nous ne gardons aucune des informations saisies dans le traducteur. Cependant, si vous trouvez des erreurs avec une conversion particulière, partagez votre requête avec nous afin que nous puissions améliorer l’outil. Accédez à notre outil de traduction ici : https://uncoder.io/#

Accédez à notre outil de traduction ici : https://uncoder.io/#

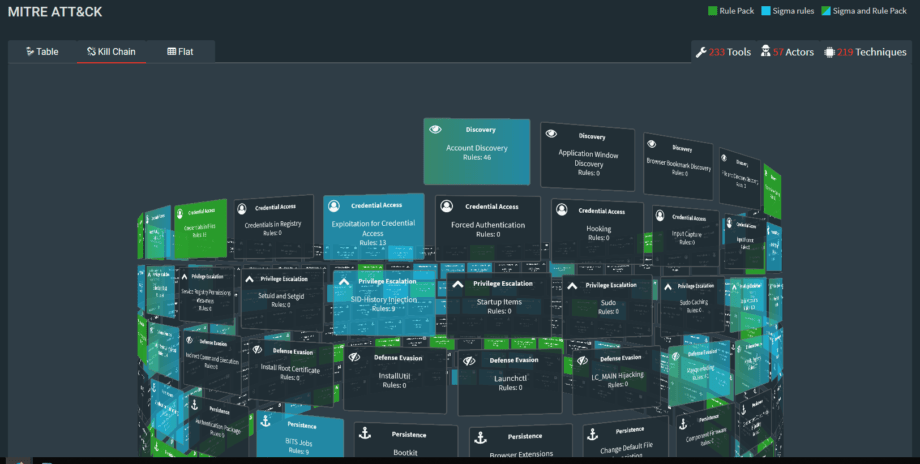

ConsommationSOC Prime est fier d’héberger du contenu Sigma sur notre marketplace de détection des menaces. En plus du contenu créé spécifiquement pour les systèmes SIEM populaires, la TDM héberge plus de 200 règles Sigma gratuites déjà préconverties. Avec une communauté de plus de 2200 organisations et plus de 4000 utilisateurs, nous offrons aux développeurs un espace commun pour partager et consommer du contenu de détection. Nous rendons facile l’exploration des règles en taguant chaque règle avec les sources de journaux, les acteurs menaçants, et même les TTP via la matrice MITRE ATT&CK. L’inscription est gratuite et plus des deux tiers de notre contenu ne coûtent rien à télécharger ! Inscrivez-vous gratuitement ici : https://tdm.socprime.comEnthousiaste à l’idée de créer vos propres règles Sigma ? Explorez notre Guide des Règles Sigma pour Débutants.

Inscrivez-vous gratuitement ici : https://tdm.socprime.comEnthousiaste à l’idée de créer vos propres règles Sigma ? Explorez notre Guide des Règles Sigma pour Débutants.

Exploiter Sigma dans ArcSight

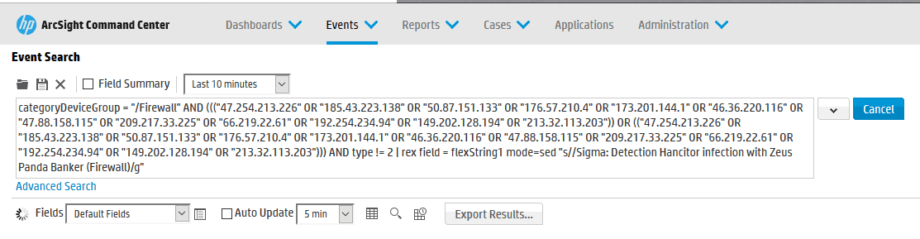

Tests Initiaux & Configuration1. Connectez-vous à votre instance ArcSight Command Center ou Logger.

2. Collez votre requête de test dans le champ de recherche et choisissez une période de temps.

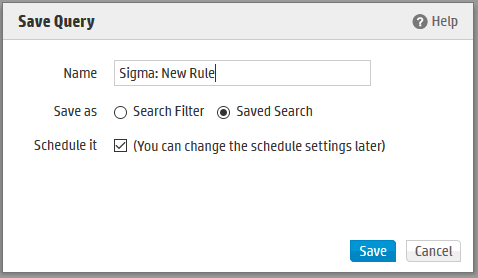

Recherche Enregistrée & Programmation1. Enregistrez la requête en tant que Recherche Enregistrée

- Utilisez la nomenclature ‘Sigma : NOM DE LA RÈGLE’. Où NOM DE LA RÈGLE est le nom de la règle Sigma de TDM.

- Choisissez l’option ‘Programme-le’

- Sélectionnez Enregistrer

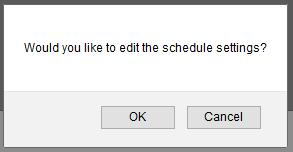

2. Une boîte de dialogue demandant “Souhaitez-vous modifier les paramètres de l’horaire ?” apparaîtra. Sélectionnez OK. 3. Utilisez les options de configuration suivantes :

3. Utilisez les options de configuration suivantes :

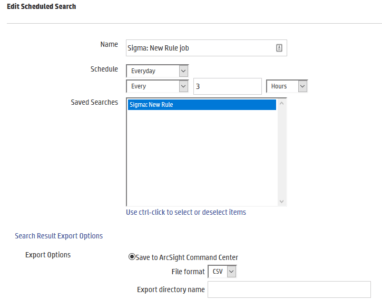

-

- Spécifiez la période de temps (Cela dépendra de l’environnement et des préférences de l’utilisateur)

- Sélectionnez ‘Enregistrer dans ArcSight Command Center’

- Laissez le nom du répertoire d’exportation vide

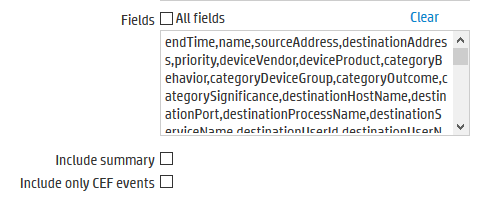

- Décochez l’option ‘Tous les champs’

- Collez le texte suivant dans l’option ‘Champs’ :

endTime,name,sourceAddress,destinationAddress,priority,deviceVendor,deviceProduct,categoryBehavior,categoryDeviceGroup,categoryOutcome,categorySignificance,destinationHostName,destinationPort,destinationProcessName,destinationServiceName,destinationUserId,destinationUserName,deviceAction,deviceAddress,deviceHostname,deviceProcessName,deviceCustomNumber1,deviceCustomNumber1Label,deviceCustomNumber2,deviceCustomNumber2Label,deviceCustomString1,deviceCustomString1Label,deviceCustomString2,deviceCustomString2Label,deviceCustomString3,deviceCustomString3Label,deviceCustomString4,deviceCustomString4Label,deviceCustomString5,deviceCustomString5Label,deviceCustomString6,deviceCustomString6Label,fileName,filePath,flexString1,flexString1Label,flexString2,flexString2Label,sourceHostName,sourcePort,sourceProcessName,sourceServiceName,sourceUserId,sourceUserName

Laissez « Inclure le résumé » et « Inclure uniquement les événements CEF » décochés. 4. Accédez aux résultats de la recherche enregistrée :

4. Accédez aux résultats de la recherche enregistrée :

- Cliquez sur Administration > Recherches Enregistrées puis ouvrez l’onglet Fichiers de Recherche Enregistrée. Les fichiers contenant les résultats de recherche sont affichés.

- Pour télécharger et ouvrir un fichier, cliquez sur un lien dans la colonne Nom ou cliquez sur l’icône de Récupération dans la ligne

5. OU Examinez manuellement les résultats dans le répertoire suivant./opt/arcsight/logger/userdata/logger/user/logger/data/savedsearch directory

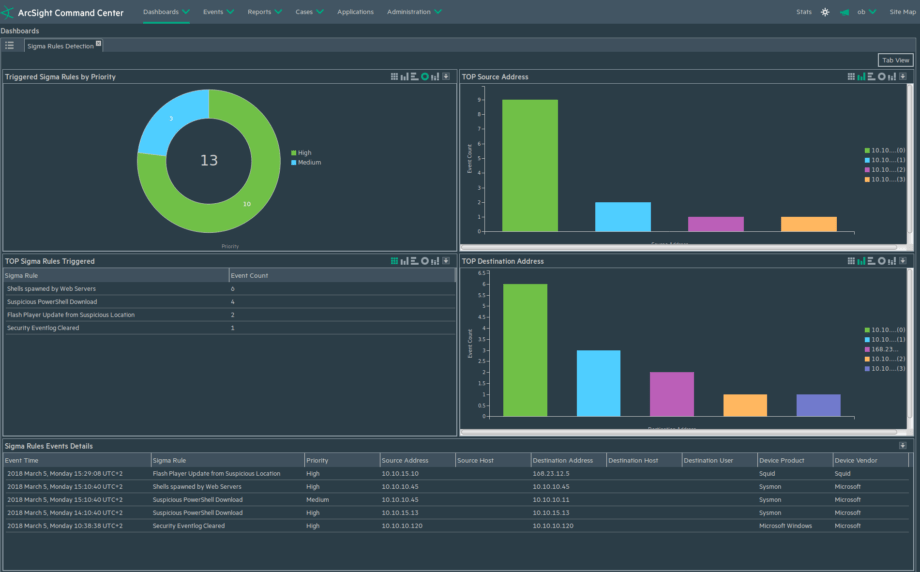

Pack d’Intégration des Règles SIGMAAu lieu d’examiner manuellement les résultats de la recherche enregistrée, SOC Prime a développé un cadre complet pour ArcSight qui ingère automatiquement les données de recherche et produit des informations exploitables dans l’ESM. Cela inclut un FlexConnector, un filtre, un tableau de bord et un canal actif conçu par nos ingénieurs vétérans et testé dans notre propre SOC. Ce package est gratuit à télécharger via notre marketplace de détection des menaces : https://tdm.socprime.com/tdm/info/33/

Ce package est gratuit à télécharger via notre marketplace de détection des menaces : https://tdm.socprime.com/tdm/info/33/