Le groupe de hackers lié à la Russie, parrainé par l’État, Gamaredon (alias Hive0051, UAC-0010, Armageddon APT) attire l’attention en lançant une nouvelle vague de cyberattaques. Les adversaires ont été observés utilisant de nouvelles itérations du malware Gamma, adoptant le DNS Fluxing pour déployer les souches malveillantes, conduisant à plus de 1 000 infections par jour. La chaîne d’infection montre une approche adversaire nouvelle, agressive et multi-couches pour déployer rapidement plusieurs branches de malwares indépendantes.

Détecter les dernières attaques de Hive0051 (alias UAC-0010, Gamaredon APT)

Hive0051, alias Gamaredon, également identifié sous le nom UAC-0010, reste l’une des menaces persistantes avancées les plus notables soutenues par la Russie dans l’arène cybernétique internationale, étant spécifiquement actif sur le front cybernétique ukrainien. Notamment, les méthodes malveillantes appliquées contre les organisations ukrainiennes sont systématiquement perfectionnées et ensuite extrapolées à une gamme plus large de cibles internationales d’intérêt pour le gouvernement de Moscou.

Pour aider les organisations à repérer l’activité malveillante associée aux dernières attaques de Hive0051, la plateforme SOC Prime pour la défense cybernétique collective offre un ensemble de contenus de détection sélectionnés traitant des TTPs pertinents des adversaires. Toutes les règles sont compatibles avec 28 solutions SIEM, EDR et Data Lake, cartographiées au cadre MITRE ATT&CK® et enrichies avec une intelligence sur les menaces étendue pour faciliter l’enquête sur les menaces. Cliquez simplement sur le Explorer les Détections bouton ci-dessous et accédez immédiatement à un ensemble de détections pertinentes.

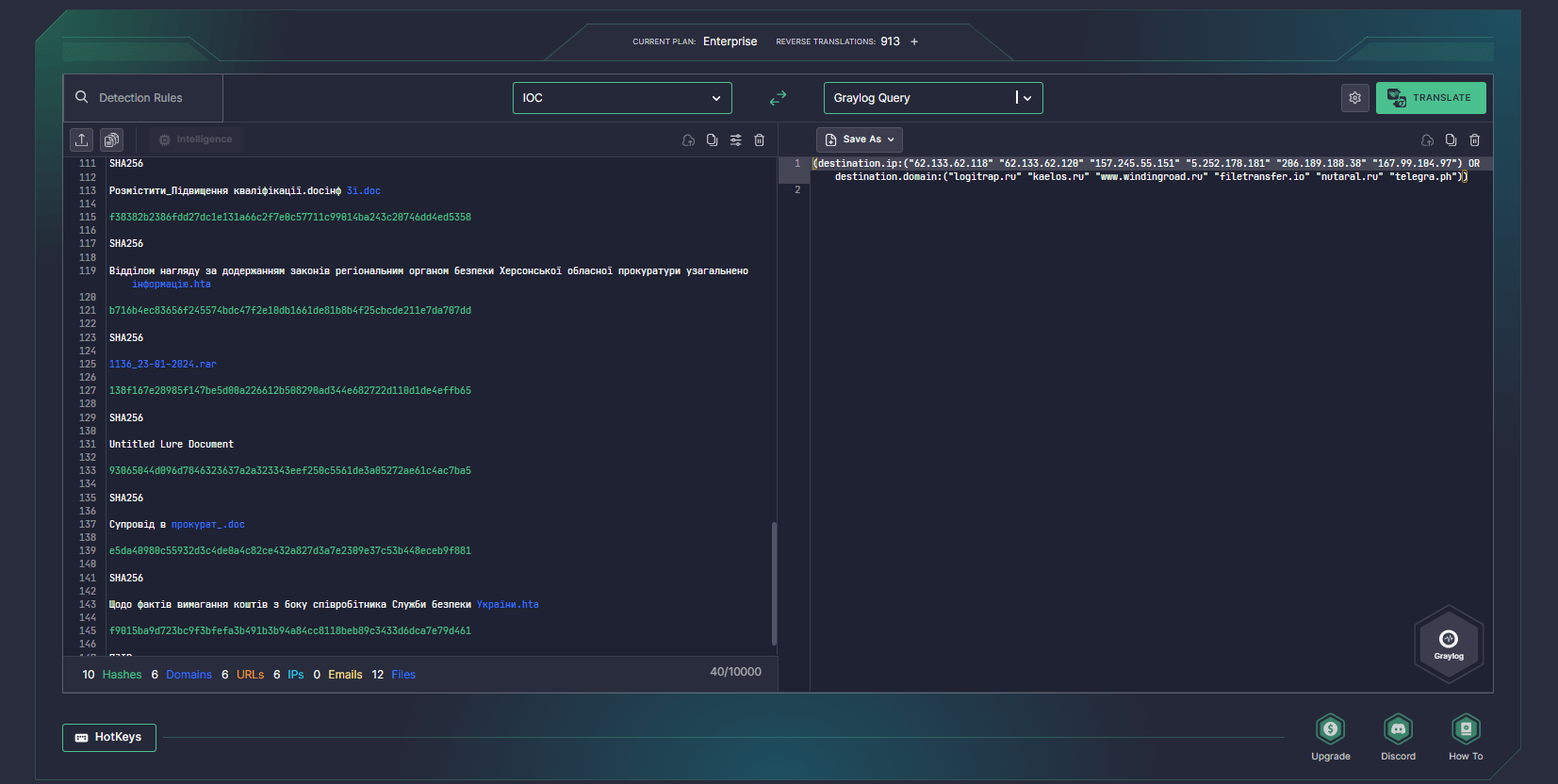

De plus, pour poursuivre l’enquête, les professionnels de la sécurité peuvent lancer des chasses instantanées en utilisant les IoCs fournis dans le recherche IBM X-Forcecorrespondante. Comptez sur l’Uncoder AI de SOC Prime pour créer des requêtes personnalisées basées sur les IoC en quelques secondes et travailler automatiquement avec elles dans votre environnement SIEM ou EDR choisi. to create custom IoC-based queries in a matter of seconds and automatically work with them in your chosen SIEM or EDR environment.

Pour obtenir un contexte supplémentaire sur les attaques de Hive0051 et analyser rétrospectivement les TTPs des adversaires, les experts en sécurité peuvent explorer un ensemble d’écrits pertinents dans le blog de SOC Prime pour explorer les références ATT&CK, les packs de contenus pertinents et les détails de la recherche.

Analyse des attaques de Hive0051 (alias Gamaredon APT)

Le néfaste groupe de cyber-espionnage lié à la Russie, Gamaredon Group également connu sous le nom Armageddon APT (Hive0051 ou UAC-0010), a été observé derrière une série de cyberattaques visant l’Ukraine depuis le début de la guerre cybernétique mondiale.

Les chercheurs de IBM X-Force suivent une recrudescence de l’activité de Hive0051 depuis la mi-automne 2023. Dans une série d’attaques en cours, le groupe APT a expérimenté de nouvelles variantes du malware Gamma.

Notamment, Gamaredon a lancé de multiples attaques de phishing contre l’Ukraine en 2022, employant diverses versions de GammaLoad, y compris GammaLoad.PS1 délivré via le code VBScript nuisible et une itération de malware mise à jour tracée sous le nom GammaLoad.PS1_v2.

Basée sur l’analyse des échantillons d’appât, les entités militaires, policières et gouvernementales civiles régionales en Ukraine restent une cible principale pour Hive0051. Les acteurs de la menace collectent principalement des renseignements sur les capacités militaires ukrainiennes, toutefois, de nouveaux accords de sécurité et des partenaires offrant une formation et un soutien financier liés à l’Ukraine pourraient être un autre domaine d’intérêt pour les adversaires.

Dans la campagne en cours s’étalant de novembre 2023 jusqu’à début mars 2024, Gamaredon a affiché une approche d’infection hautement sophistiquée et agressive, aboutissant à l’émergence de trois branches de malwares distinctes et permettant l’exfiltration de fichiers en temps quasi réel et un accès direct au clavier. De plus, l’enquête a révélé six documents d’appât en langue ukrainienne ciblant principalement les centres de formation militaires et gouvernementaux ukrainiens. De plus, les attaquants font tourner leur infrastructure C2 à travers le flux DNS synchronisé sur plusieurs canaux, y compris Telegram, Telegraph et Filetransfer.io. Le groupe a également démontré l’expansion de la portée et l’échelle des attaques, en maintenant plusieurs clusters C2 actifs associés à différents malwares tout en couvrant des centaines de domaines.

Les chercheurs identifient deux chaînes d’infection principales menant à la distribution de GammaLoad. La première exploite des fichiers HTA avec du code VBScript nuisible pour déposer et charger le principal backdoor. Une autre technique couramment employée implique l’utilisation de documents Office avec des modèles distants pour injecter des macros VBA, ce qui conduit à déposer le même backdoor basé sur VBScript.

Après l’exécution réussie du malware, il utilise diverses techniques dynamiques de résolution DNS pour résoudre les adresses IP des serveurs C2 ciblés. Notamment, même une seule exécution réussie de GammaLoad peut entraîner la distribution de plusieurs charges utiles en quelques minutes seulement lors de l’intrusion. Les chercheurs ont identifié au moins trois branches de malwares distinctes, y compris GammaLoadPlus, GammaSteel, et GammaLoad.PS, installées immédiatement sur un seul client impacté, chacune équipée de canaux de secours C2 indépendants, de mécanismes de persistance, d’artefacts de système de fichiers et d’objectifs.

Dans le cadre de la guerre en cours entre la Russie et l’Ukraine, Gamaredon donnera très probablement la priorité à la collecte de données sensibles concernant la force, l’efficacité et les capacités de combat des Forces armées ukrainiennes tout en restant une menace cybernétique redoutable pour le pays et ses alliés. L’accent mis par le groupe sur l’augmentation de la sophistication et l’évolution des capacités offensives souligne la nécessité de maintenir en permanence la vigilance cybernétique et d’améliorer les capacités de défense cybernétique. La plateforme SOC Prime pour la défense cybernétique collective fournit une gamme complète de produits pour l’Ingénierie de Détection infusée par l’IA, la chasse aux menaces automatisée, et la validation de l’ensemble des détections, permettant aux organisations de toute taille d’aborder de manière proactive les menaces émergentes.