Nous continuons à attirer votre attention sur des règles dont les capacités vont au-delà du contenu de détection plus courant analysant les journaux Sysmon. Aujourd’hui dans notre digest, il y a deux règles pour détecter les attaques sur les serveurs Web, une continuation d’une série de règles (1, 2) pour découvrir les traces des attaques du groupe de hackers Outlaw, et du contenu de détection qui révèle le backdoor GRIFFON et le Trojan Qulab.

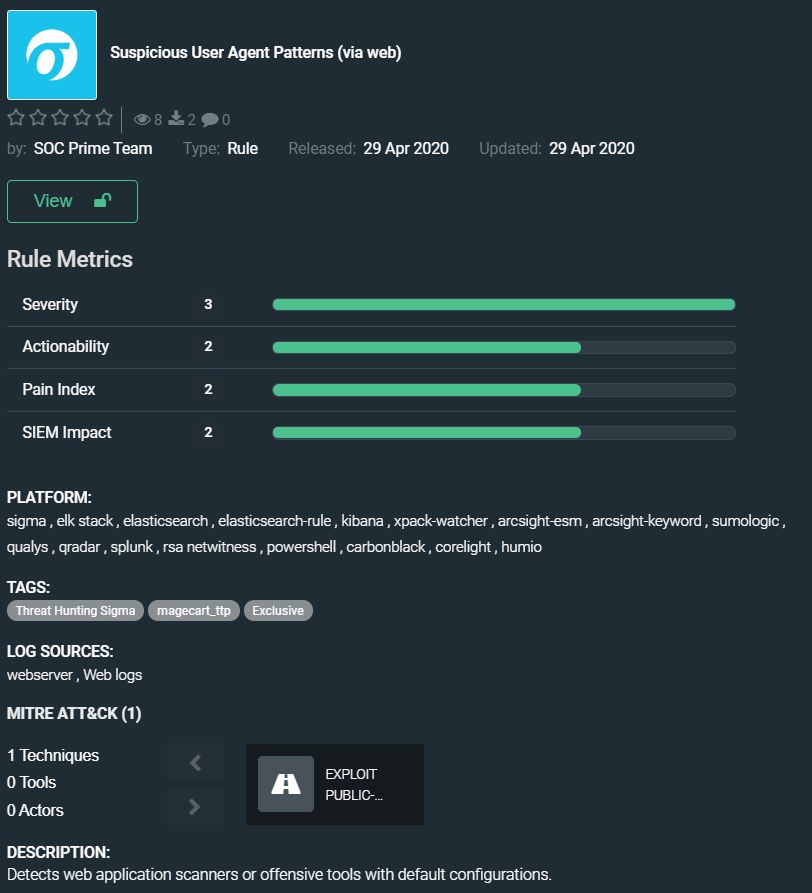

Motifs d’User Agent suspects (via le web) par l’équipe SOC Prime

https://tdm.socprime.com/tdm/info/sPx0vvd77u3g/GuZ7OnEBv8lhbg_iHiB9/?p=1

Cette règle aide votre solution de sécurité à trouver des User-Agent suspects dans les journaux web et à détecter les scanners d’applications Web ou les outils offensifs avec des configurations par défaut.

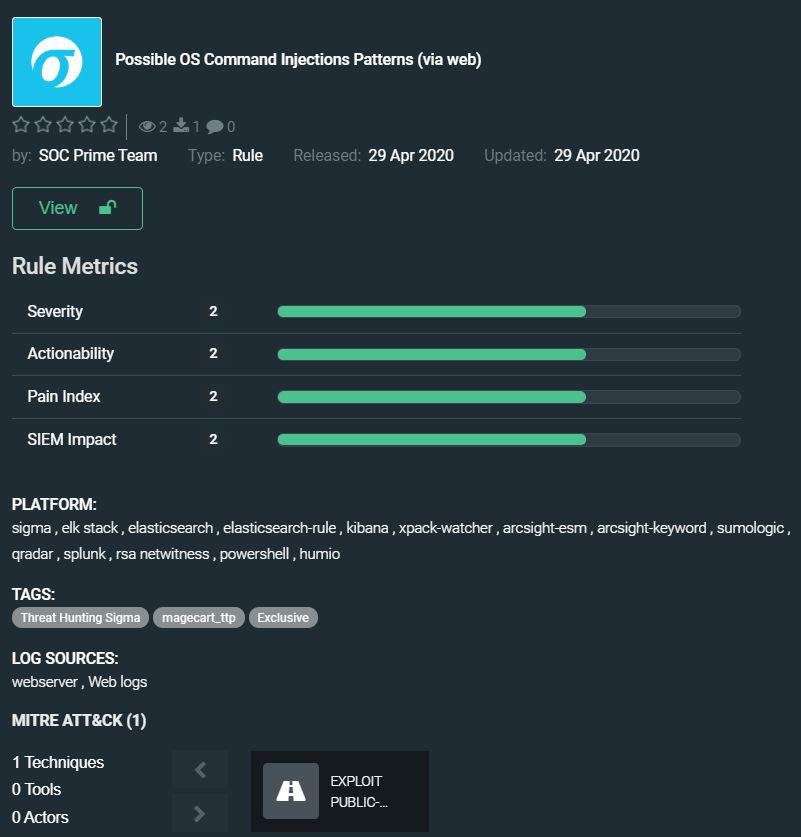

Motifs possibles d’injections de commandes OS (via le web) par l’équipe SOC Prime

https://tdm.socprime.com/tdm/info/NCkwfXD408mF/_QlaxnEBAq_xcQY4Ne4e/?p=1

Cette règle aide à protéger votre serveur web contre une menace bien plus grande que les bots malveillants. Avec elle, vous pouvez détecter les injections de shell qui permettent aux adversaires d’exécuter des commandes système arbitraires sur votre serveur web. L’injection de shell peut conduire au compromission d’autres parties de l’infrastructure d’hébergement et à des mouvements latéraux vers d’autres systèmes au sein du réseau de votre organisation.

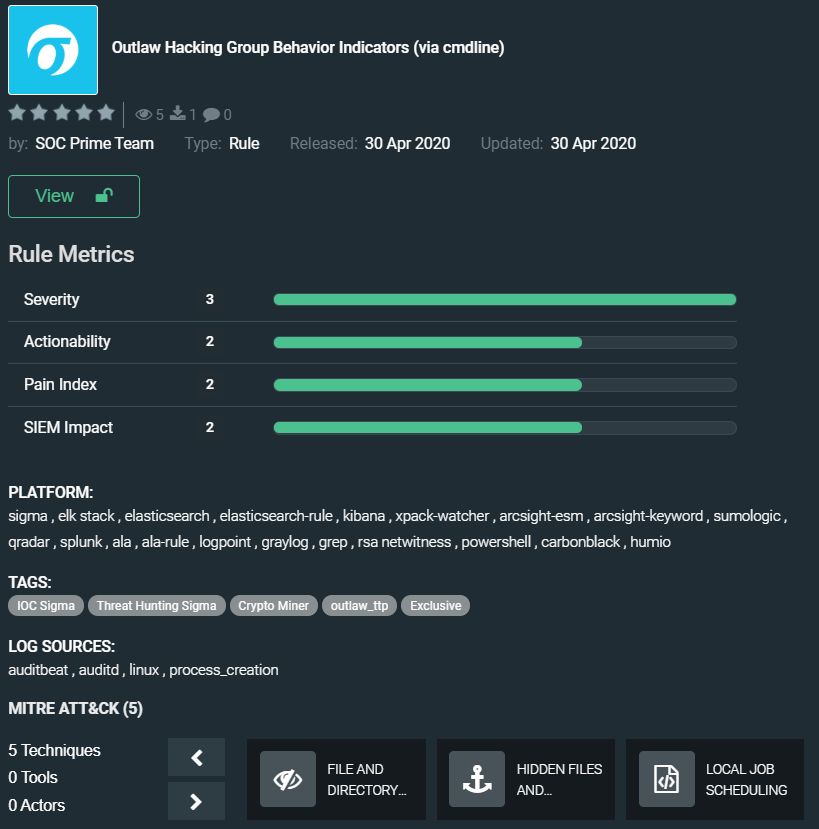

Indicateurs de comportement du groupe de hackers Outlaw (via la ligne de commande) par l’équipe SOC Prime

https://tdm.socprime.com/tdm/info/O5ZiqqZ4DzqR/-CHjy3EBjwDfaYjK9Evp/?p=1

Nous avons écrit au sujet de ce groupe en détail dans un article sur la règle Sigma communautaire. La règle des Indicateurs de comportement du groupe de hackers Outlaw aide à détecter des actions malveillantes qui passent inaperçues auprès d’autres règles. Ce contenu a également été traduit pour plus de plateformes que le Sigma de chasse aux menaces universelles.

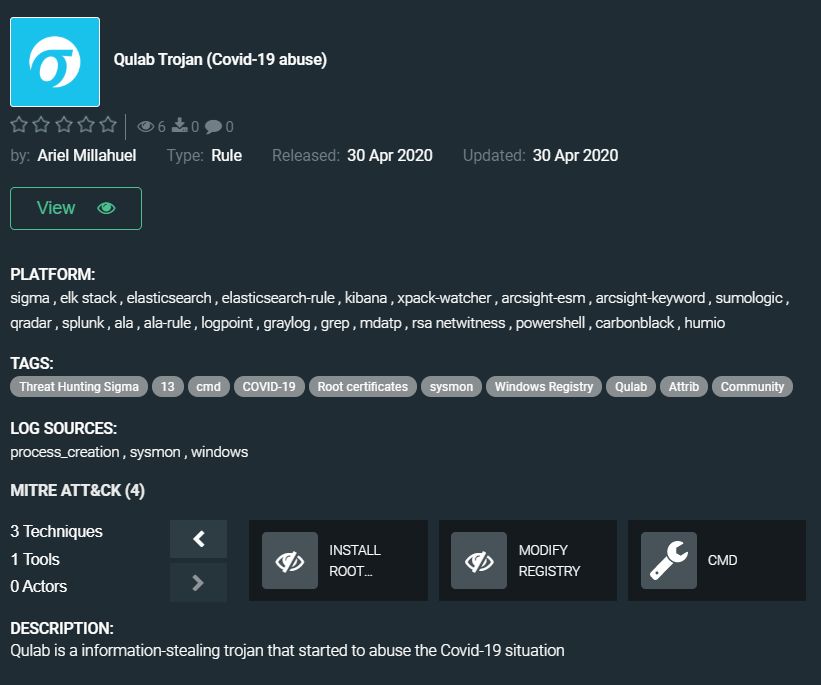

Trojan Qulab (abus du Covid-19) par Ariel Millahuel

https://tdm.socprime.com/tdm/info/OfeYx3G0RNhn/YiGwynEBjwDfaYjKfkqA/?p=1

La nouvelle règle d’Ariel aide à détecter le Trojan Qulab Clipper qui est utilisé pour surveiller le presse-papiers de l’ordinateur infecté et remplacer les informations associées aux transactions de devises numériques. Le Trojan peut également rassembler et exfiltrer des données privées de la machine attaquée. Le Qulab Clipper est distribué sur les forums de hacking, et les chercheurs ont repéré de nouvelles versions du malware qui sont apparues au milieu de la pandémie de COVID-19

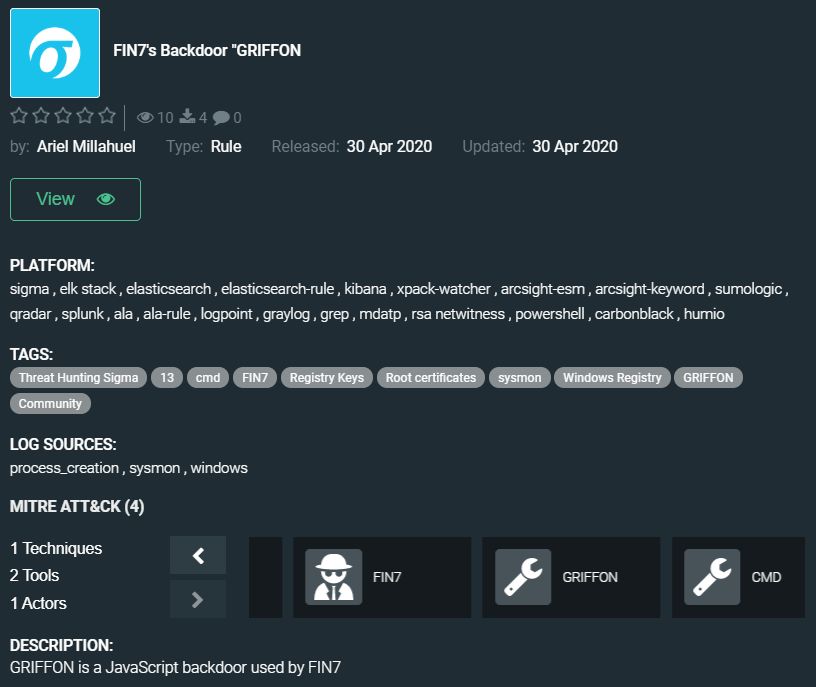

Backdoor « GRIFFON » de FIN7 par Ariel Millahuel

https://tdm.socprime.com/tdm/info/BlYPRF42TjGl/Wgm3ynEBAq_xcQY4h_IZ/?p=1

The FIN7 groupe ne nécessite pas de présentation spéciale, ils attaquent les institutions financières dans le monde entier depuis plus de 6 ans, et l’arrestation de leurs leaders n’a pas conduit à la dissolution du groupe. Un backdoor GRIFFON délivré en javascript a été repéré dans leurs récentes attaques, les cybercriminels abusent du contrôle ActiveX pour exécuter automatiquement la macro malveillante suite à une activation du contenu du document. Une règle Sigma de chasse aux menaces communautaire d’Ariel Millahuel repère les caractéristiques du backdoor GRIFFON qui est utilisé pour collecter des informations et télécharger d’autres outils utilisés par le groupe.

Les règles de cette collection ont des traductions pour les plateformes suivantes :

SIEM : Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR : Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA : Corelight

MITRE ATT&CK :

Tactiques : Accès initial, Exécution, Persistance, Évasion de défense

Techniques : Exploitation d’application exposée publiquement (T1190), Interface en ligne de commande (T1059), Modification des autorisations de fichiers et répertoires (T1222), Fichiers et répertoires cachés (T1158), Planification de tâches locale (T1168), Scripting (T1064), Installation de certificat racine (T1130), Modification du registre (T1112)

Rejoignez notre programme Threat Bounty, rédigez et publiez des contenus de détection utiles, et peut-être que la semaine prochaine votre règle apparaîtra dans le digest et votre interview sera publiée sur notre blog.

En savoir plus sur le programme : https://my.socprime.com/en/tdm-developers

Lisez les interviews de nos meilleurs développeurs : https://socprime.com/en/tag/interview/