Cette semaine dans notre résumé, il y a des règles exclusivement développées par les participants du Programme de Prime de Menace.

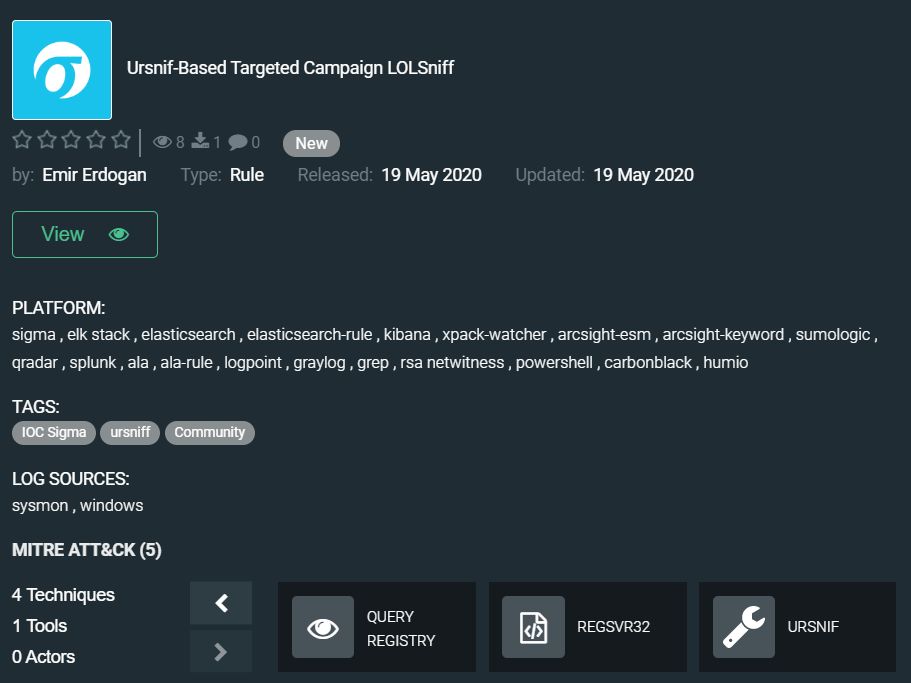

L’acteur de la menace derrière le dernier variant d’Ursnif mène possiblement des opérations de cybercriminalité ciblées qui sont toujours en cours. Au cœur de ces campagnes se trouve un variant du cheval de Troie Ursnif qui a été réorienté en tant qu’outil de téléchargement et de reconnaissance pour répondre aux besoins spécifiques de l’acteur. Les techniques utilisées par cet acteur, telles que les LOLBins, la forte obfuscation, ainsi que les interfaces COM et les TTP observées par d’autres dans les étapes ultérieures d’une attaque, telles que l’utilisation de frameworks de post-exploitation (Cobalt Strike) et de clients VNC (TeamViewer), suggèrent que cet acteur est impliqué dans des attaques ciblées. Les attaques se poursuivent depuis des mois sans beaucoup attirer l’attention du public. Campagne Ciblée Basée sur Ursnif LOLSniff règle par Emir Erdogan dévoile l’activité de ce cheval de Troie aidant à stopper l’attaque à ses premiers stades : https://tdm.socprime.com/tdm/info/OWYy5tF4Yis6/PCE5LXIBjwDfaYjKqJBf/?p=1

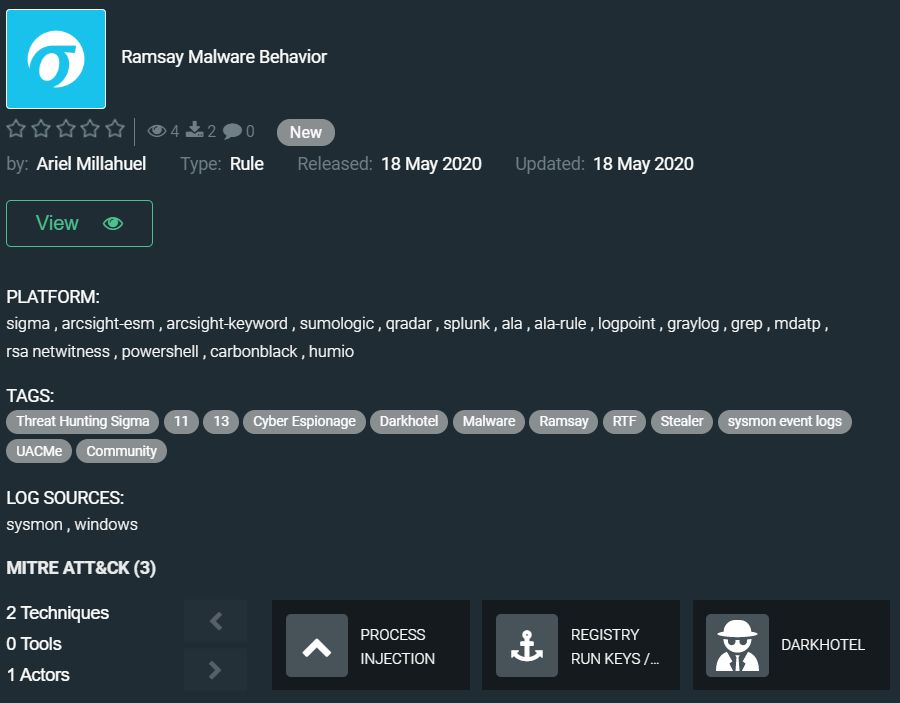

Les chercheurs d’ESET ont découvert un cadre de cyber-espionnage précédemment non signalé qu’ils ont nommé Ramsay et qui est conçu pour la collecte et l’exfiltration de documents sensibles et est capable de fonctionner au sein de réseaux à air gap. Les chercheurs ont suivi trois versions différentes du malware, chaque version étant différente et infectant les victimes par différentes méthodes, mais dans son essence, le rôle principal du malware était de scanner un système infecté et de rassembler des documents Word, PDF et ZIP dans un dossier de stockage caché, prêt à être exfiltré ultérieurement. D’autres versions incluaient également un module de propagation qui ajoutait des copies du malware Ramsay à tous les fichiers PE (exécutable portable) trouvés sur des lecteurs amovibles et des partages réseau. On pense que c’est le mécanisme que le malware utilisait pour franchir le gap aérien et atteindre des réseaux isolés, alors que les utilisateurs transfèreraient probablement les exécutables infectés entre les différentes couches réseau de l’entreprise, aboutissant finalement sur un système isolé. Ariel Millahuel a développé une règle de chasse aux menaces communautaire pour repérer le comportement du malware Ramsay : https://tdm.socprime.com/tdm/info/WZnAdFuEiaVX/vyE1J3IBjwDfaYjKtYkQ/?p=1

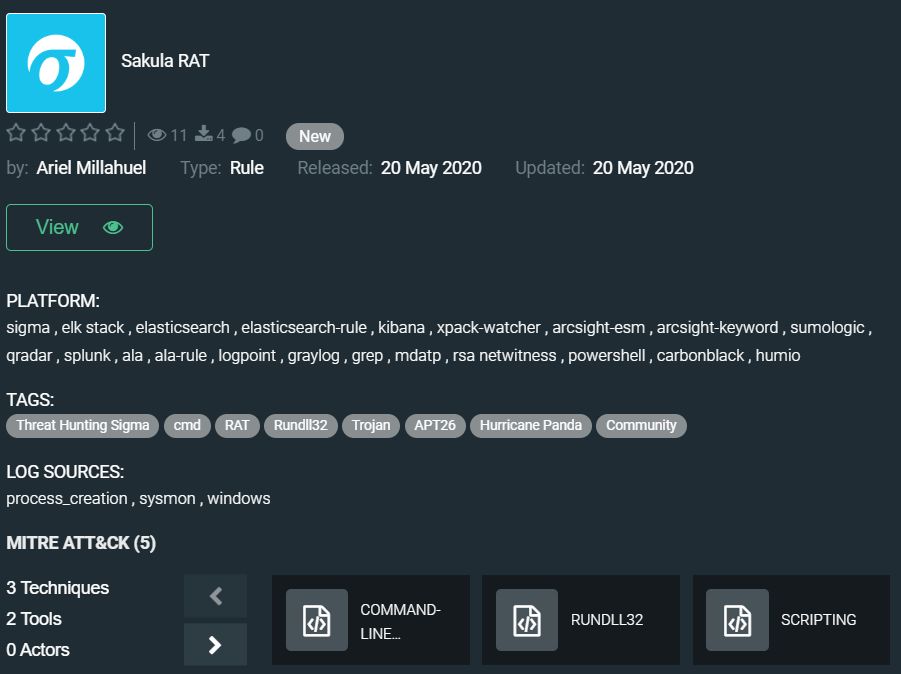

Sakula RAT est la deuxième règle de chasse aux menaces communautaire publiée par Ariel Millahuel. Sakula RAT (également connu sous les noms de Sakurel et VIPER) est apparu pour la première fois en novembre 2012, il permet à un adversaire d’exécuter des commandes interactives ainsi que de télécharger et exécuter des composants supplémentaires. Sakula utilise la communication HTTP GET et POST pour le commandement et le contrôle (C2). La communication réseau est obfusquée avec un codage XOR en un seul octet. Sakula utilise également un codage XOR en un seul octet pour obfusquer diverses chaînes et fichiers intégrés dans la section ressource, qui sont ensuite utilisés pour contourner le Contrôle de Compte Utilisateur (UAC) sur les systèmes 32 et 64 bits. La plupart des échantillons maintiennent la persistance via une clé Run du registre, bien que certains échantillons se configurent en tant que service. Lien vers la règle : https://tdm.socprime.com/tdm/info/dZ0LlEq1KcRv/1-aMMXIBv8lhbg_iM9Qo/?p=1

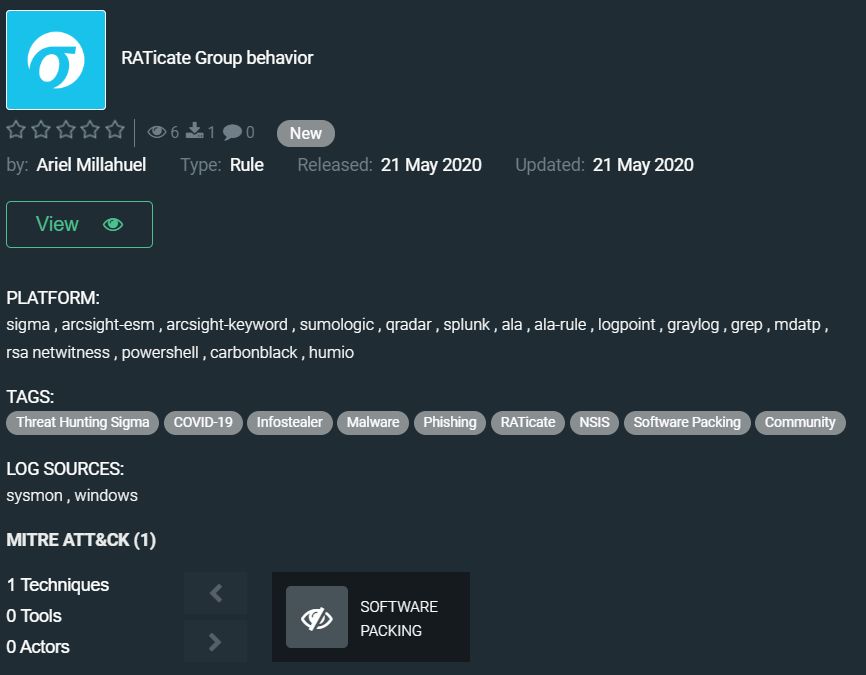

Et la dernière règle d’Ariel pour le résumé d’aujourd’hui est le comportement du groupe RATicate. Les chercheurs en sécurité de Sophos ont identifié un groupe de hackers qui exploitait des installateurs NSIS pour déployer des chevaux de Troie d’accès à distance et des malwares voleurs d’informations dans des attaques ciblant des entreprises industrielles. Ils ont découvert que les attaques de RATicate ciblaient des entreprises industrielles d’Europe, du Moyen-Orient et de la République de Corée dans le cadre de cinq campagnes distinctes, bien que les chercheurs soupçonnent que RATicate était derrière d’autres campagnes similaires par le passé. Ces campagnes ciblaient divers types d’entités du secteur industriel, allant des entreprises axées sur la fabrication aux sociétés d’investissement et aux entreprises Internet. Vous pouvez télécharger la règle comportement du groupe RATicate pour votre solution de sécurité : https://tdm.socprime.com/tdm/info/ctvl1GjnfAFH/FyHCNnIBjwDfaYjKe5fQ/?p=1

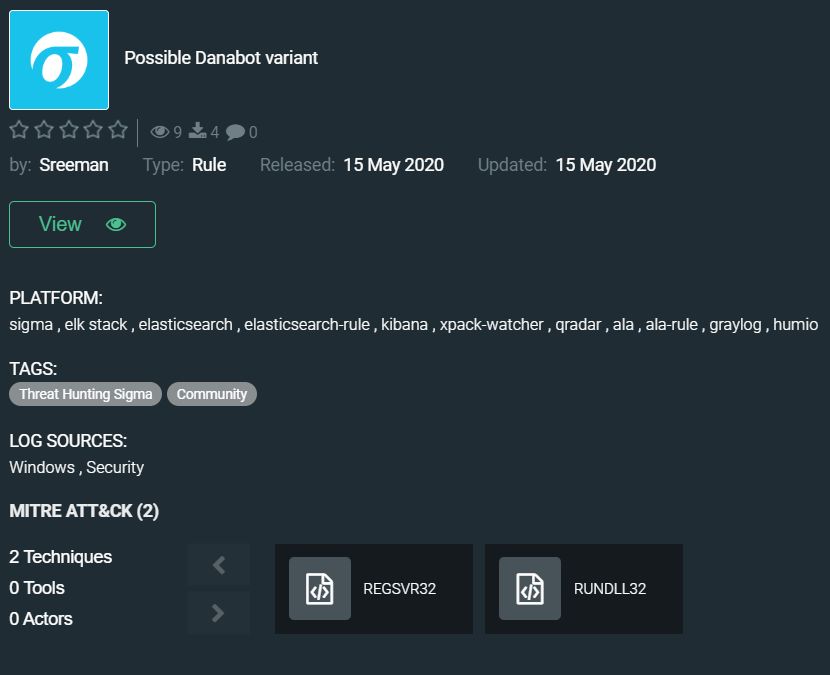

Nous terminons notre résumé avec la règle communautaire de Sreeman conçue pour détecter les échantillons de Danabot récemment découverts. Détecté pour la première fois en mai 2018, DanaBot est un cheval de Troie bancaire puissant qui s’est historiquement concentré fortement sur les institutions de services financiers en Amérique du Nord, en Australie et en Europe. Le malware a rapidement évolué depuis sa première détection, principalement en raison de son caractère modulaire et de ses méthodes de distribution. Similaire au cheval de Troie bancaire Zeus, DanaBot est connu pour ses modules plug-and-play, qui peuvent modifier considérablement les tactiques et priorités. DanaBot est « surchargé » de modules et améliorations fournissant aux attaquants du monde entier un outil puissant pour les cyberattaques. Depuis que ce malware est apparu sur la scène des chevaux de Troie bancaires, il a été un membre important, causant des dommages significatifs là où il se trouve. Consultez la règle ici : https://tdm.socprime.com/tdm/info/8MnRbno0JNH8/MowrGHIB1-hfOQirhDbo/

Les règles de cette collection ont des traductions pour les plateformes suivantes :

SIEM : Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR : Carbon Black, Elastic Endpoint

MITRE ATT&CK :

Tactiques : Évasion de la défense, Exécution, Persistance, Élévation de privilèges, Découverte

Techniques : Regsvr32 (T1117), Rundll32 (T1085), Emballage de logiciels (T1027.002), Scripting (T1064), Interface en ligne de commande (T1059), Clés de registre / Dossier de démarrage (T1060), Injection de processus (1055), Installer un certificat racine (T1130), Modifier le registre (T1112), Interroger le registre (T1012)

Lien vers notre dernier résumé : https://socprime.com/en/blog/rule-digest-rce-cve-oilrig-and-more/

À la semaine prochaine.