Cette synthèse inclut des règles de la part des membres du Threat Bounty Program ainsi que de l’équipe SOC Prime.

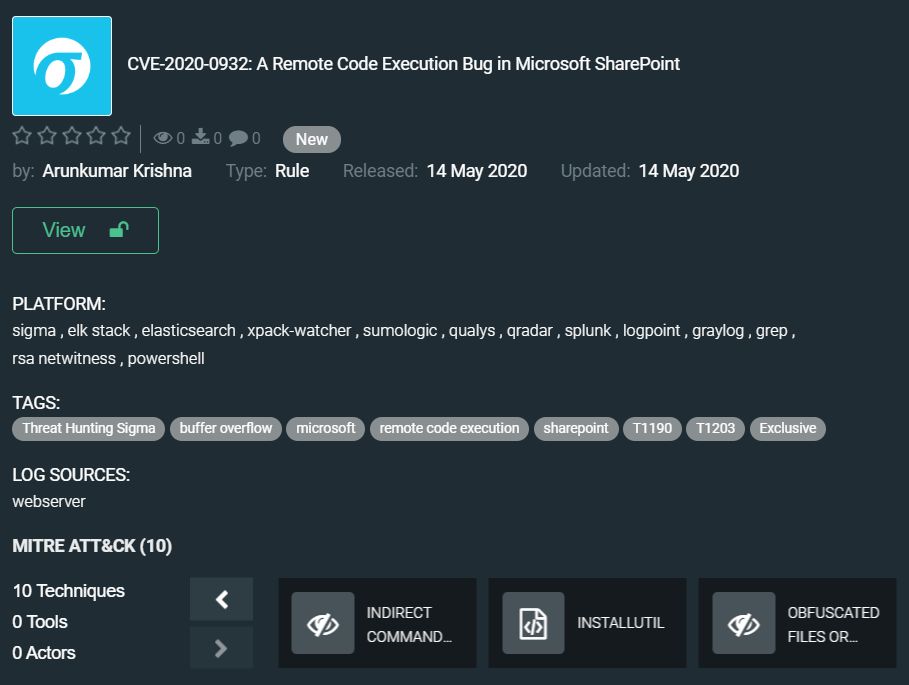

Commençons par les règles de Arunkumar Krishna qui feront leur début dans notre Rule Digest avec CVE-2020-0932 : une vulnérabilité d’exécution de code à distance dans Microsoft SharePoint.

CVE-2020-0932 a été corrigée en avril, elle permet à des utilisateurs authentifiés d’exécuter du code arbitraire sur un serveur SharePoint. La configuration par défaut de SharePoint permet à tout utilisateur authentifié d’exploiter cette vulnérabilité. Ce type de faille était populaire auprès des attaquants par le passé, il serait donc utile d’avoir une règle qui découvre les tentatives d’exploitation : https://tdm.socprime.com/tdm/info/zzrJT94vXLN2/4iG6EnIBjwDfaYjKDnwP/

Arunkumar a également publié des règles YARA pour suivre l’exploitation de cette vulnérabilité : https://tdm.socprime.com/tdm/info/vMZFVxJCHsrf/2uapEnIBv8lhbg_iH76X/

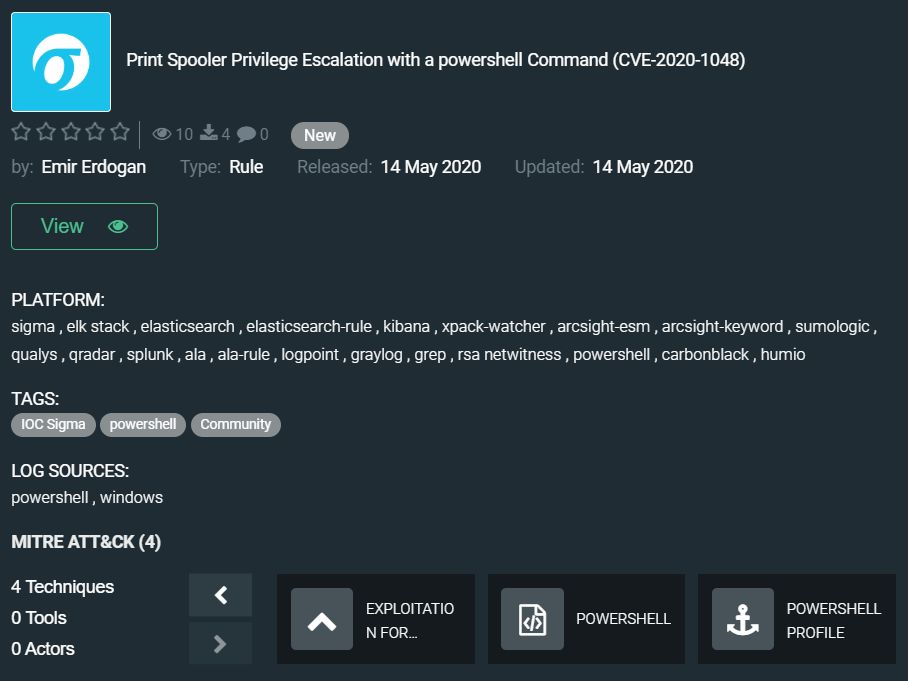

Emir Erdogan a publié une règle pour une vulnérabilité très récente corrigée cette semaine – Élévation de privilèges du Spouleur d’impression avec une commande PowerShell (CVE-2020-1048). Les attaquants peuvent exploiter cette vulnérabilité et exécuter du code arbitraire avec des privilèges système élevés pour installer des logiciels malveillants, modifier des données ou créer de nouveaux comptes avec des droits utilisateurs complets. Ils peuvent également l’utiliser pour élever des privilèges, contourner les règles EDR, obtenir de la persistance, etc. Un exploit PoC est également disponible pour cette faille de sécurité.

La règle d’Emir Erdogan est une règle communautaire et est disponible pour tous les utilisateurs enregistrés de TDM, vérifiez-la : https://tdm.socprime.com/tdm/info/durVnL5VeTW2/d4y1EnIB1-hfOQirFzA6/

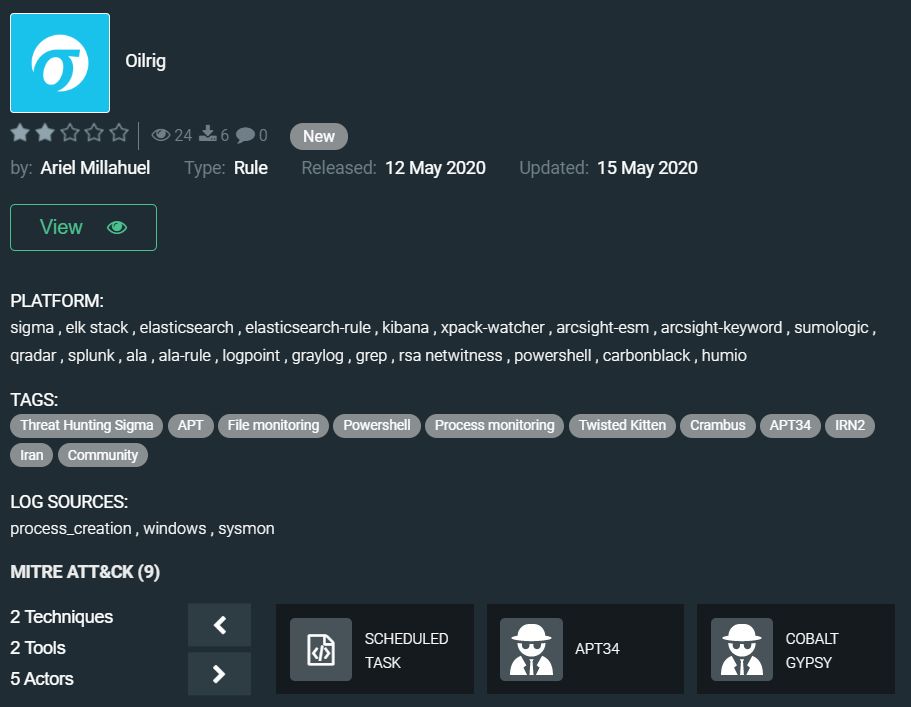

La règle suivante dans notre synthèse est soumise par l’un de nos membres les plus actifs Threat Bounty Program dont les règles apparaissent sur le blog chaque semaine, et vous pouvez lire son interview ici. Nouvelle règle communautaire par Ariel Millahuel qui découvre l’activité de cyberespionnage Oilrig .

Le groupe Oilrig, également connu sous le nom de APT34 et Helix Kitten, a mené des cyberattaques dans l’intérêt du gouvernement iranien depuis 2014. Ils sont les plus actifs au Moyen-Orient, mais cette année, ils ont mis à jour leur arsenal pour attaquer des entités gouvernementales américaines. Les chercheurs en sécurité découvrent régulièrement de nouveaux outils liés à ce groupe APT. La règle publiée par Ariel est basée sur des découvertes récentes et peut détecter l’activité du groupe Oilrig sur le réseau de votre organisation : https://tdm.socprime.com/tdm/info/Nvw0NkZgaA6d/JCEsoXEBjwDfaYjK9SI6/

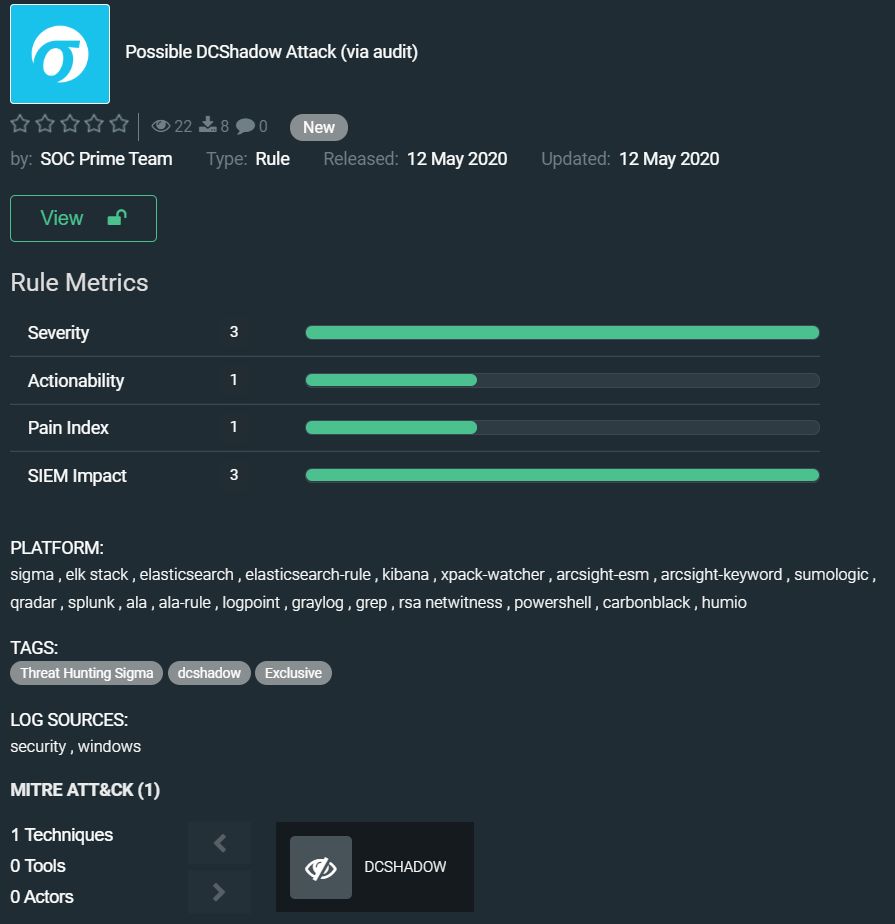

La règle de l’équipe SOC Prime détecte une attaque DCShadow sur un contrôleur de domaine (DC). Les adversaires peuvent utiliser les fonctionnalités de Mimikatz pour créer un DC Active Directory factice et apporter des modifications à un DC légitime via la réplication. Vous pouvez en savoir plus sur cette attaque ici : https://attack.stealthbits.com/how-dcshadow-persistence-attack-works

Lien pour télécharger une possible attaque DCShadow (via audit) règle exclusive ici : https://tdm.socprime.com/tdm/info/i7cPkU1ko5H7/ATk-0G0BLQqskxffBI6L/

La dernière règle du digest d’aujourd’hui est Possible utilisation de REG.EXE pour persistance (via cmdline) par l’équipe SOC Prime. Les logiciels malveillants modernes avancés utilisent le registre Windows pour assurer la persistance et même l’exécution sans fichiers. La règle détecte les tentatives d’établissement d’un point d’appui sur l’hôte compromis : https://tdm.socprime.com/tdm/info/eri0Ie3zVuoB/hSGzwXEBjwDfaYjKpEI5/?p=1

Les règles de cette collection ont des traductions pour les plateformes suivantes :

SIEM : Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR : Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA : Corelight

MITRE ATT&CK :

Tactiques : évasion de la défense, mouvement latéral, commande et contrôle, accès initial, accès aux informations d’identification, élévation de privilèges, exécution

Techniques : Jeton d’accès à l’application (T1527) Obfuscation de données (T1001), Exploitation d’application accessible au public (T1190), exploitation pour accès aux informations d’identification (T1212), Exploitation pour élévation de privilèges (T1068), exploitation de services à distance (T1210), modification des permissions de fichiers et répertoires (T1222), exécution de commande indirecte (T1202), InstallUtil (T1118), fichiers ou informations obfusquées (T1027)