Bonjour à tous, nous sommes de retour avec cinq nouvelles règles soumises cette semaine par les participants du Threat Bounty Program. Vous pouvez consulter nos précédents résumés ici, et si vous avez des questions, alors bienvenue dans le chat.

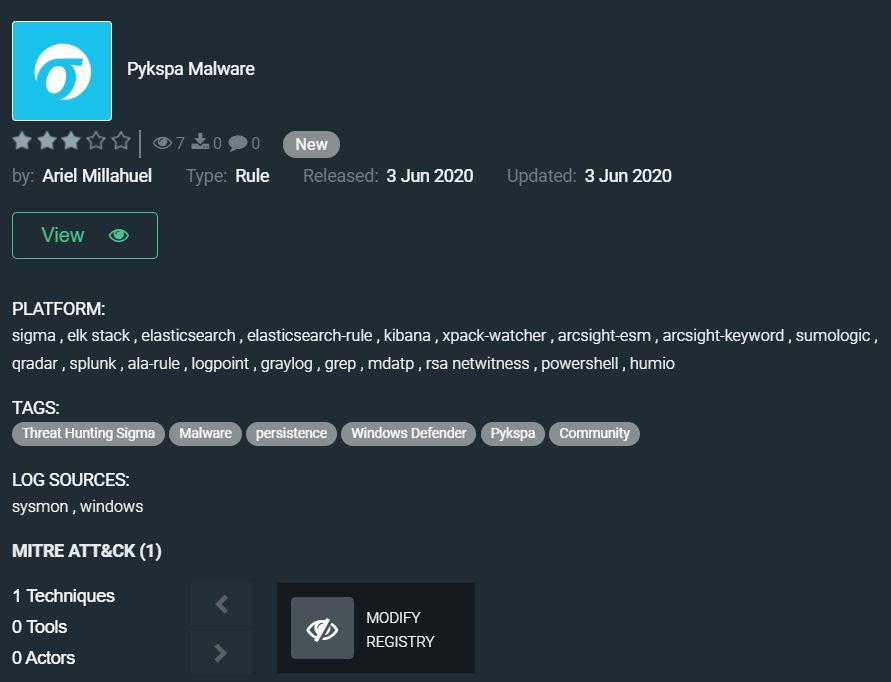

Le malware de type ver Pykspa peut s’installer pour maintenir sa persistance, écouter le port entrant pour des commandes supplémentaires et déposer des outils malveillants supplémentaires sur le système. Le malware crée des fichiers dans des flux de données alternatifs et peut être capable d’effectuer des opérations de reconnaissance telles que la lecture des données du presse-papiers et des touches clavier appuyées. Pykspa contient également des mécanismes d’évasion tels que la détection de mouvement du curseur et peut désactiver Windows Defender. Règle de chasse aux menaces communautaire par Ariel Millahuel permet à votre solution de sécurité de trouver cette menace : https://tdm.socprime.com/tdm/info/rcY5qc7SEawT/_grReXIBAq_xcQY4Z2Yi/?p=1

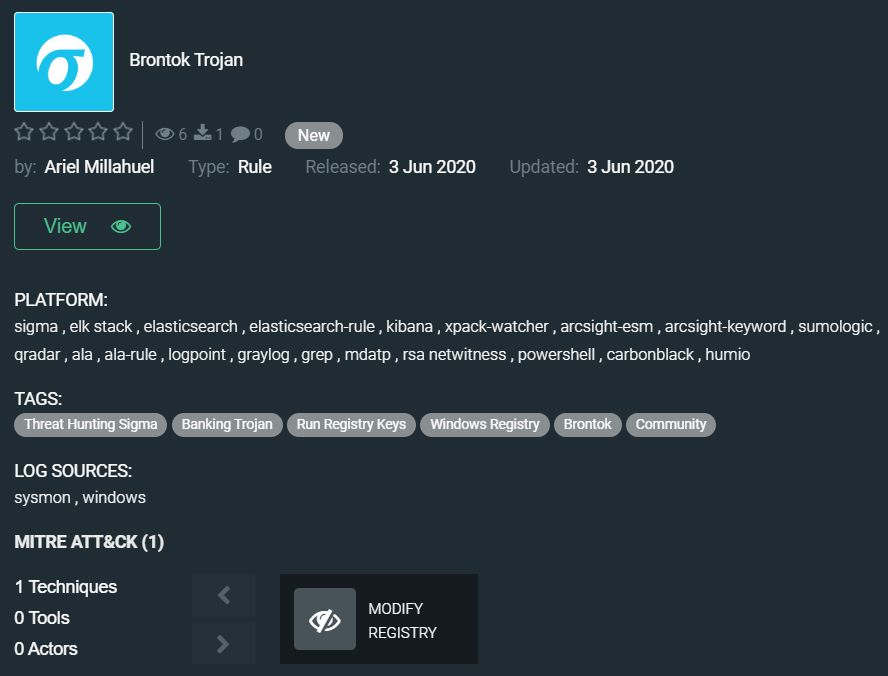

La règle suivante présentée est également d’Ariel. Elle permet à votre solution de sécurité de détecter le Trojan Brontok, qui n’a pas encore fait l’objet d’analyses de grande envergure ni établi de connexions découvertes avec un groupe de cybercriminalité bien connu à ce jour. Le logiciel malveillant est apparu pour la première fois l’année dernière, et l’échantillon le plus récent est apparu dans any.run cette semaine. Malgré le manque d’attention médiatique, le Trojan Brontok est activement développé et utilisé dans la nature : https://tdm.socprime.com/tdm/info/Hz9ZYxXcZO7V/PYzOeXIB1-hfOQirXnPb/?p=1

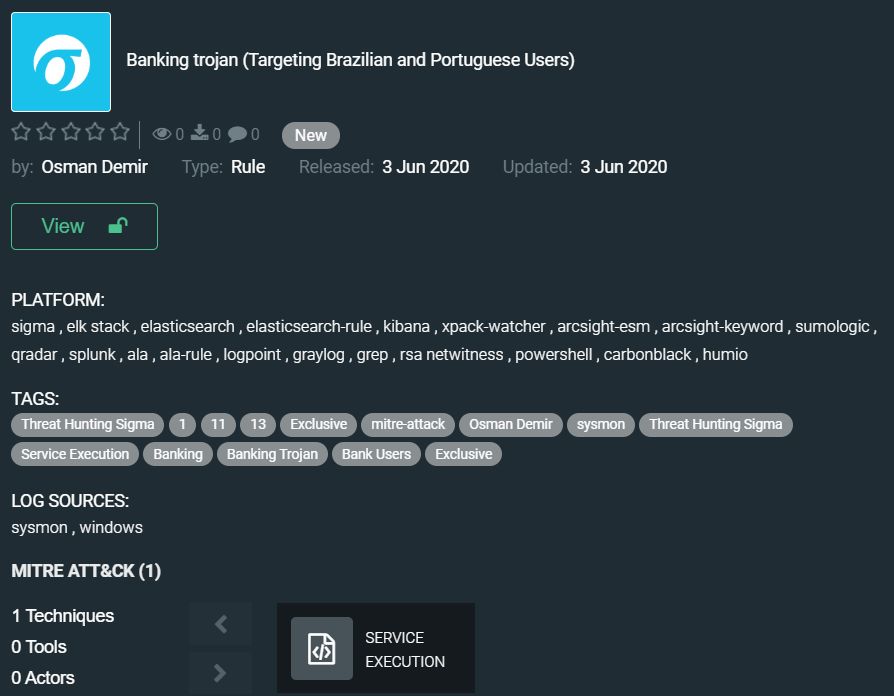

La règle suivante par Osman Demir aide à détecter le Trojan bancaire toujours sans nom qui a été créé pour impacter les utilisateurs d’une organisation bancaire particulière au Portugal et au Brésil. L’URL de l’installateur initial a été initialement collectée à partir du 0xSI_f33d – un flux qui compile des campagnes de phishing et de malware ciblant uniquement les citoyens portugais. Le Trojan dispose d’un mécanisme AntiVM puissant et d’une fonction pour « désinfecter » le dispositif (après une commande probablement reçue du C2). Il peut détecter la version SO, récupérer les programmes de sécurité en cours d’exécution (AV, etc.), tuer le Trojan lui-même des processus en cours, vérifier quel navigateur est en cours d’exécution et créer des fenêtres superposées pour collecter des détails bancaires et les envoyer vers le serveur C2. Consultez la règle ici : https://tdm.socprime.com/tdm/info/2PkMG33DPVZY/MozLeXIB1-hfOQirPHO6/?p=1

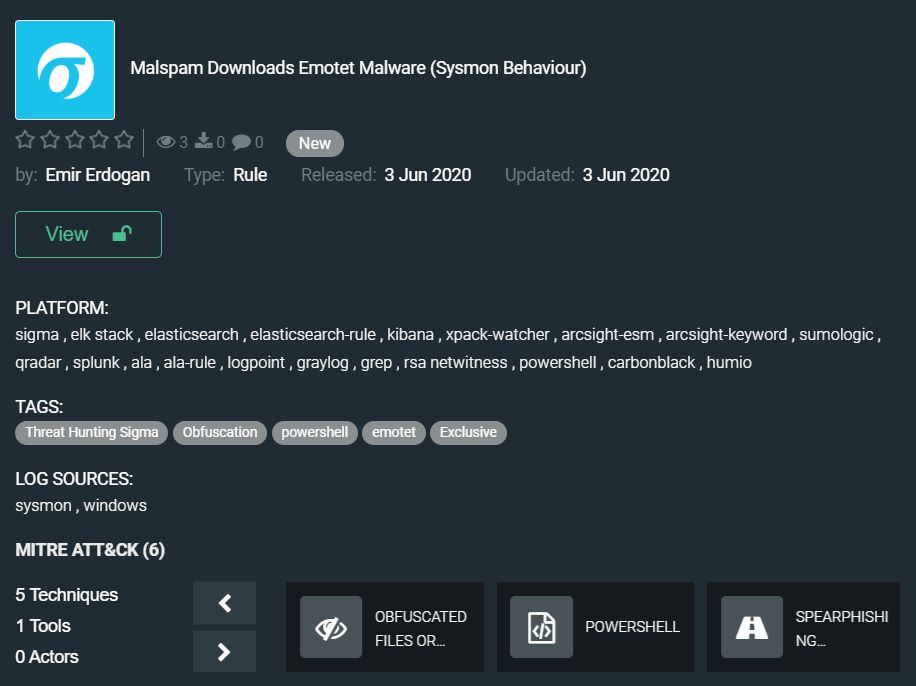

Le malware Emotet est l’une des menaces les plus graves pour les entreprises, et nous ne pouvons jamais avoir trop de règles pour le détecter. Une autre règle de chasse aux menaces par Emir Erdogan permet à votre solution de détecter cette menace à un stade précoce de l’attaque et aide à identifier les systèmes compromis avant qu’Emotet ne livre la charge utile de l’étape suivante : https://tdm.socprime.com/tdm/info/ZVzZLqsN5xom/OIzMeXIB1-hfOQir2HP6/?p=1

Nous voulons croire que les créateurs du botnet Emotet n’ignoreront pas les vacances d’été cette année. Pour plus de règles pour détecter le malware Emotet, consultez le Threat Detection Marketplace.

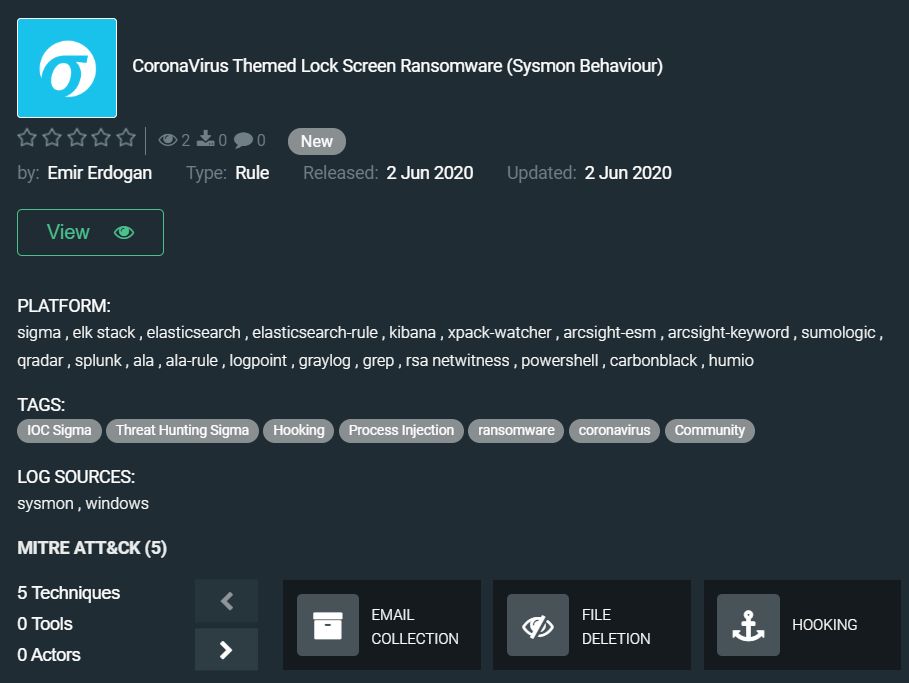

La dernière règle de notre collection a également été publiée par Emir Erdogan. Elle détecte le ransomware Lock Screen qui a fait son retour après que les auteurs de ransomware ont cessé d’utiliser cette forme de logiciel malveillant pendant un certain temps : https://tdm.socprime.com/tdm/info/EjBcNQcv2luc/sYxrdHIB1-hfOQirym9A/?p=1

Considérant qu’un ransomware de verrouillage d’écran verrouille votre système d’exploitation au lieu de quelques fichiers comme la plupart des ransomwares, cela rend les ransomwares de verrouillage d’écran plus problématiques. La bonne nouvelle est que les opérateurs de ce ransomware ne volent pas de données pour faire pression sur leurs victimes.

Les règles ont des traductions pour les plateformes suivantes :

SIEM : Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio,

EDR : Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tactiques : Collection, Évasion Défensive, Persistance, Escalade de Privilèges, Accès aux Informations d’Identification, Exécution, Accès Initial

Techniques:

Collection de Courriels (T1114), Suppression de Fichier (T1107), Hooking (T1179), Modification du Registre (T1112), Injection de Processus (T1055), Interface en Ligne de Commande (T1059), Fichiers ou Information Obfusqués (T1406), PowerShell (T1086), Piège à Phishing en Attachement (T1193), Lien de Phishing Ciblé (T1192), Exécution de Service (T1035)

Attendez le prochain résumé dans une semaine.

PS

Ne manquez pas les Weekly Talks sur les dernières nouvelles en cybersécurité : https://my.socprime.com/en/weekly-talks/

Assistez aux discussions hebdomadaires de l’équipe SOC Prime animées par Andrii Bezverkhyi avec notre architecte de solutions, Nate Guagenti, et Adam Swan, ingénieur principal en chasse aux menaces. Nous allons discuter de conseils et astuces pratiques sur la façon de faire face aux menaces cybernétiques modernes associées aux dernières TTP, activités APT et défis de sécurité de la main-d’œuvre à distance. Envie de discuter ? Vous pouvez poser vos questions via le chat en direct pendant ces sessions.

Restez en sécurité !