Nous sommes heureux de vous présenter le dernier Rule Digest, qui, contrairement au digest précédent, se compose uniquement de règles développées par l’équipe SOC Prime. Il s’agit d’une sorte de sélection thématique puisque toutes ces règles permettent de détecter des activités malveillantes via cmdline en analysant les journaux sysmon.

Mais avant de passer directement au Rule Digest, rappelons quelles règles du programme Threat Bounty de SOC Prime ont été publiées sur notre blog cette semaine.

Règle de la semaine : Turla Group par Ariel Millahuel : https://socprime.com/blog/rule-of-the-week-turla-group/

Contenu de détection : Scarab Ransomware par Ariel Millahuel : https://socprime.com/blog/detection-content-scarab-ransomware/

Contenu de chasse aux menaces : Détection du malware PipeMon par Ariel Millahuel : https://socprime.com/blog/threat-hunting-content-pipemon-malware-detection/

IOC Sigma : Activités du groupe APT GreenBug par Emir Erdogan : https://socprime.com/blog/ioc-sigma-greenbug-apt-group-activities/

Contenu de détection : Malspam télécharge le malware Zloader par Emir Erdogan : https://socprime.com/blog/detection-content-malspam-downloads-zloader-malware/

Voyons maintenant quelles règles ont été incluses dans le digest cette semaine.

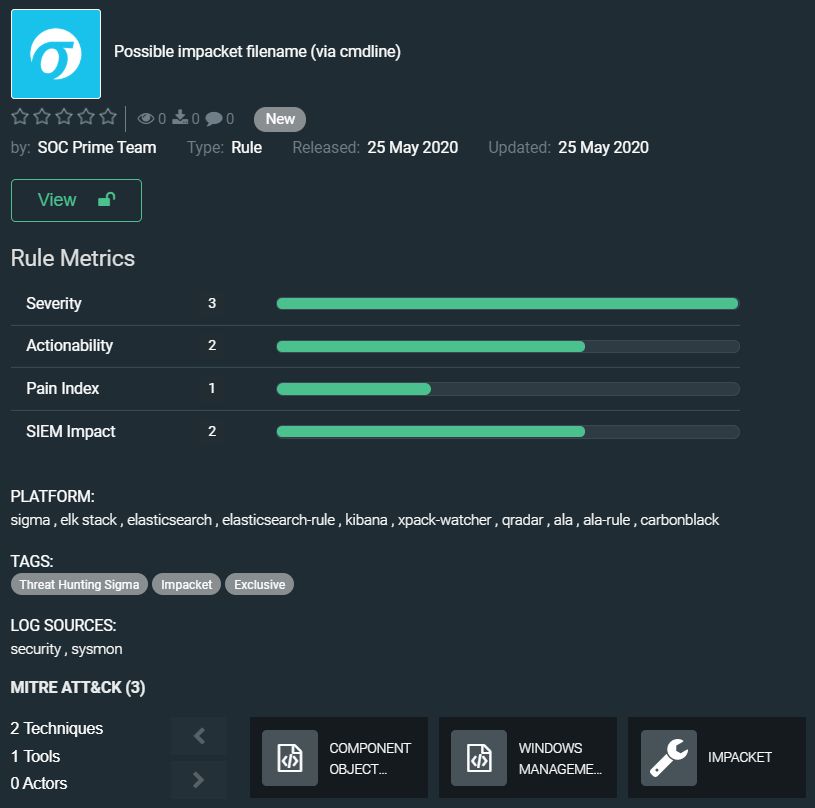

Nom de fichier impacket possible (via cmdline) par l’équipe SOC Prime

https://tdm.socprime.com/tdm/info/BPKo7b7xyKlM/0QphTHIBAq_xcQY4IElg/?p=1

Impacket est une collection open source de modules écrits en Python pour construire et manipuler programmatique des protocoles réseau. Impacket contient plusieurs outils pour l’exécution de services à distance, la manipulation de Kerberos, le dumping des identifiants Windows, le sniffing de paquets et les attaques par relais. Des noms de fichiers par défaut existent dans le répertoire Windows (par exemple C:windows) et contiennent le motif __##### suite à ‘__’ + str(time.time()). Les frappes peuvent être vides ou contenir la sortie de commande (par exemple, telle que la sortie des commandes de découverte comme net/ipconfig/etc.)

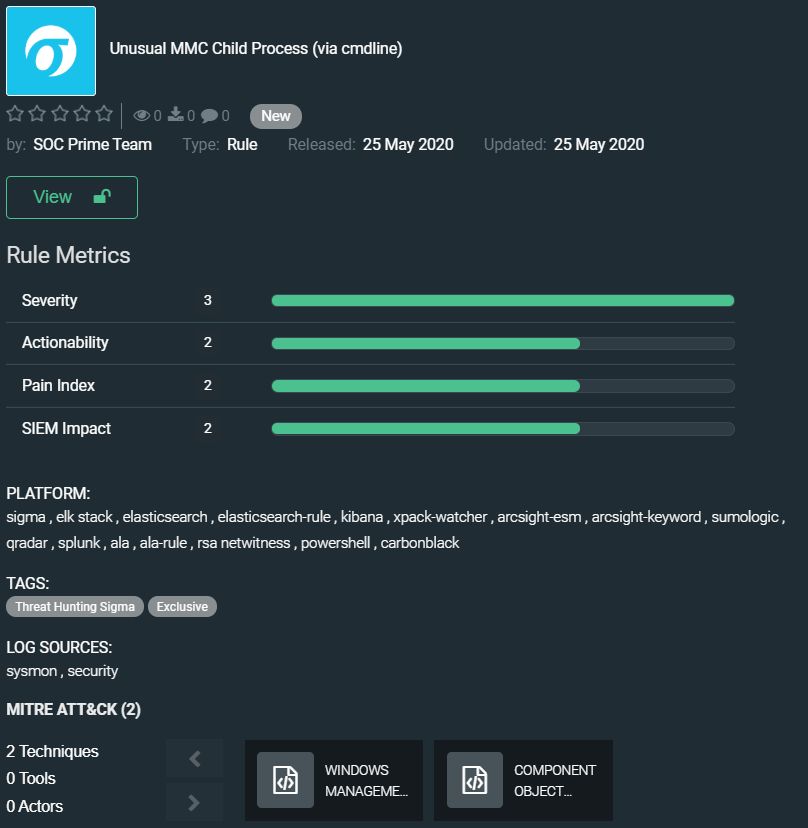

Processus enfant MMC inhabituel (via cmdline) par l’équipe SOC Prime

https://tdm.socprime.com/tdm/info/x37MWadchVPb/M-ZlTHIBv8lhbg_iteTp/?p=1

Microsoft Management Console (MMC) est un composant du système d’exploitation Windows qui offre aux administrateurs système et aux utilisateurs avancés une interface pour configurer et surveiller le système. MMC peut être abusé via com/dcom pour un mouvement latéral ou pour déguiser des chaînes de processus.

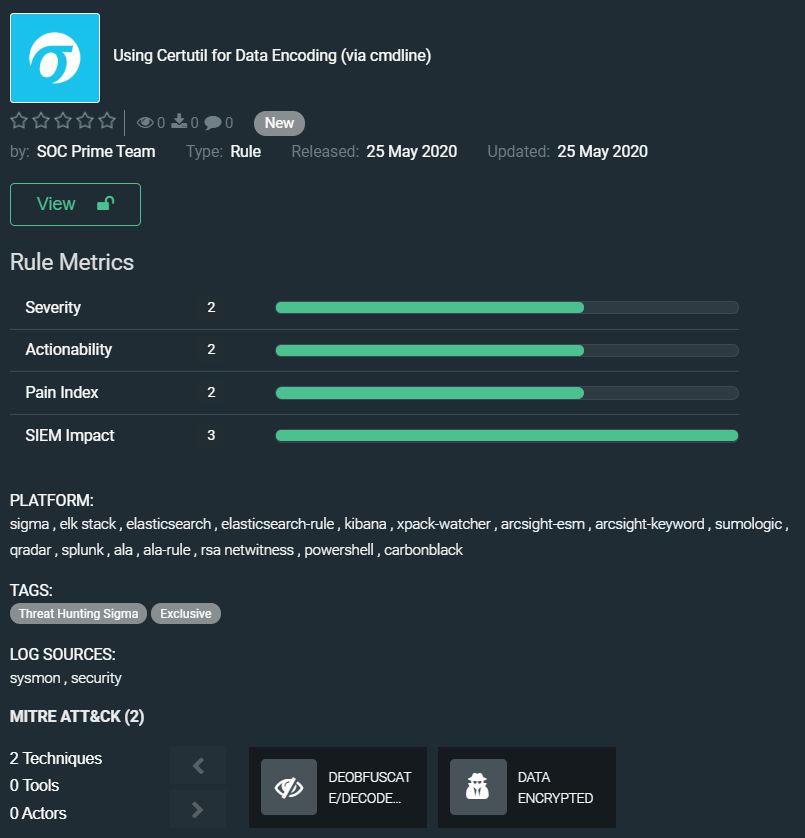

Utilisation de Certutil pour le codage des données (via cmdline) par l’équipe SOC Prime

https://tdm.socprime.com/tdm/info/NzzfJwxMu0xj/XeZvTHIBv8lhbg_iF-QM/?p=1

CertUtil.exe est un outil de ligne de commande administrateur destiné par Microsoft à être utilisé pour manipuler les données et composants de l’autorité de certification (CA). Cela inclut la vérification des certificats et des chaînes de certificats, le dumping et l’affichage des informations de configuration de CA et la configuration des services de certificat. Exécuter CertUtil nécessite toujours au moins une option de commande pour spécifier le type d’opération à effectuer, généralement sur un certificat. La règle détecte l’utilisation de certutil comme technique pour vivre directement du terrain.

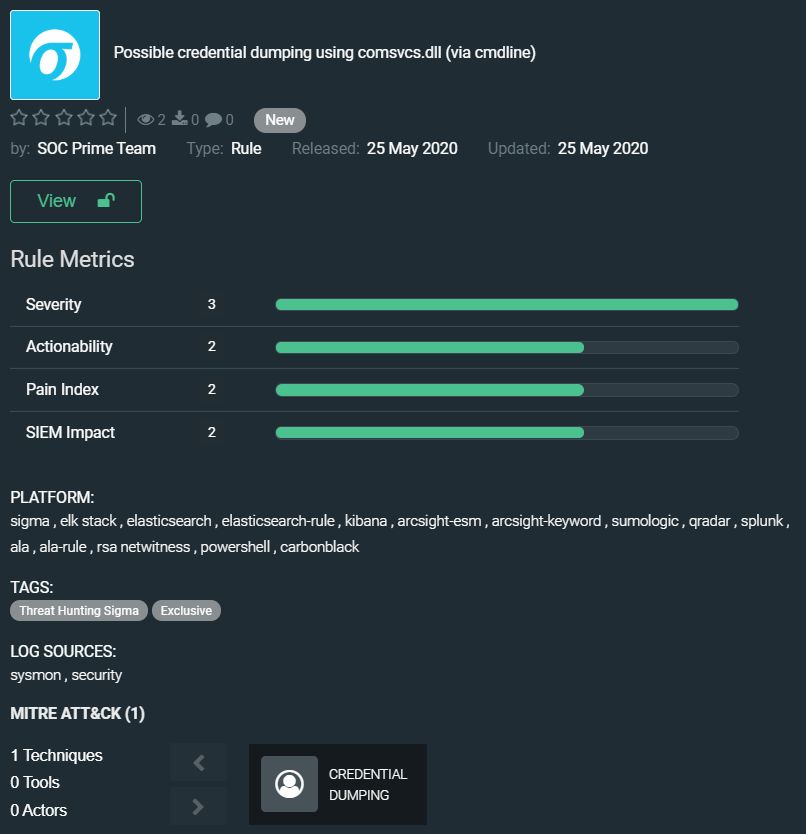

Possible dumping d’identifiants en utilisant comsvcs.dll (via cmdline) par l’équipe SOC Prime

https://tdm.socprime.com/tdm/info/CrWJtnD4DfNE/ZeZwTHIBv8lhbg_iGeRr/?p=1

Le comsvcs.dll fait partie du système d’exploitation Microsoft Windows. Les adversaires peuvent abuser de cette DLL Windows native qui exporte une fonction appelée MiniDumpW. En raison de cela, il est possible d’invoquer cette fonction avec rundll32.exe pour créer un MiniDump de tout processus, y compris LSASS. La règle découvre quand la bibliothèque ‘comsvcs.dll’ est utilisée pour vider les identifiants sur un hôte compromis.

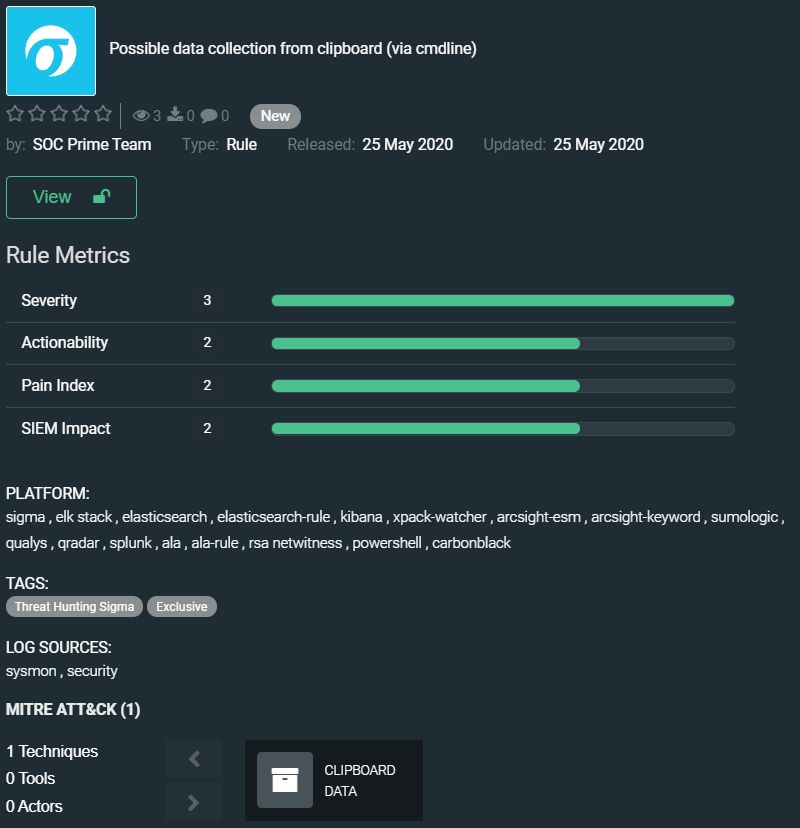

Collecte possible de données à partir du presse-papiers (via cmdline) par l’équipe SOC Prime

https://tdm.socprime.com/tdm/info/Kh2BQYb5fTAC/ciFwTHIBjwDfaYjKlKIR/?p=1

Les adversaires peuvent utiliser le cmdlet powershell pour récupérer les données dans le presse-papiers sur l’hôte cible. La règle détecte une telle activité malveillante indiquant le compromis du système.

Les règles de cette collection ont des traductions pour les plateformes suivantes :

SIEM : Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR : Carbon Black, Elastic Endpoint

MITRE ATT&CK :

Tactiques : Contournement de la défense, Exécution, Persistance, Élévation de privilège, Découverte, Mouvement latéral, Exfiltration, Accès aux informations d’identification

Techniques : Regsvr32 (T1117), Rundll32 (T1085), Compression logicielle (T1027.002), Scripting (T1064), Interface de ligne de commande (T1059), Clés de registre Run / Dossier de démarrage (T1060), Injection de processus (1055), Installer le certificat racine (T1130), Modifier le registre (T1112), Interroger le registre (T1012), Modèle d’objet composant et COM distribué (T1175), Instrumentation de gestion Windows (T1047), Déobfuscation/Décodage de fichiers ou d’informations (T1140), Données chiffrées (T1022), Dumping des informations d’identification (T1003)

Attendez le prochain digest dans une semaine.

PS

Ne manquez pas notre prochain webinaire UTILISER MITRE ATT&CK™ ET LES RÈGLES SIGMA POUR PERMETTRE LA CHASSE PROACTIVE AUX MENACES: https://my.socprime.com/en/webinar-using-mitre-att/

Restez en sécurité !