Des centaines d’entreprises ont récemment été exposées à une attaque massive de la chaîne d’approvisionnement sur la société de logiciels Kaseya. Une faille de sécurité de type zero-day dans le logiciel VSA de Kaseya a été exploitée de manière malveillante par le gang REvil pour infecter 30 fournisseurs de services managés (MSP) et plusieurs de leurs clients avec un ransomware.

Bien que le fournisseur ait été informé de la vulnérabilité depuis le 2 juillet 2021, Kaseya est toujours en train d’enquêter sur le problème et sur le point de publier le correctif officiel dans les prochains jours. Ce léger retard a permis aux acteurs de la menace REvil de pousser les mises à jour malveillantes le 4 juillet 2021, procédant à l’intrusion tandis que les défenses étaient affaiblies en raison du long week-end aux États-Unis.

Attaque de la chaîne d’approvisionnement Kaseya VSA

Selon Huntress, les premiers indicateurs de compromission ont été tracés le 2 juillet lorsque l’équipe d’intervention en cas d’incident était en alerte en raison d’un potentiel incident de sécurité impliquant le logiciel VSA de Kaseya.

Les chercheurs estiment que les acteurs de la menace REvil ont réussi à exploiter une vulnérabilité zero-day dans les serveurs VSA de Kaseya pour contourner l’authentification sur le panneau web et exécuter des commandes SQL sur l’appareil afin de déployer la charge utile REvil à tous les clients connectés. Les clients ont reçu le pack malveillant « VSA agent hotfix » qui a pu surmonter les protections antivirus en exploitant l’ancienne version défectueuse de l’application Microsoft Defender.

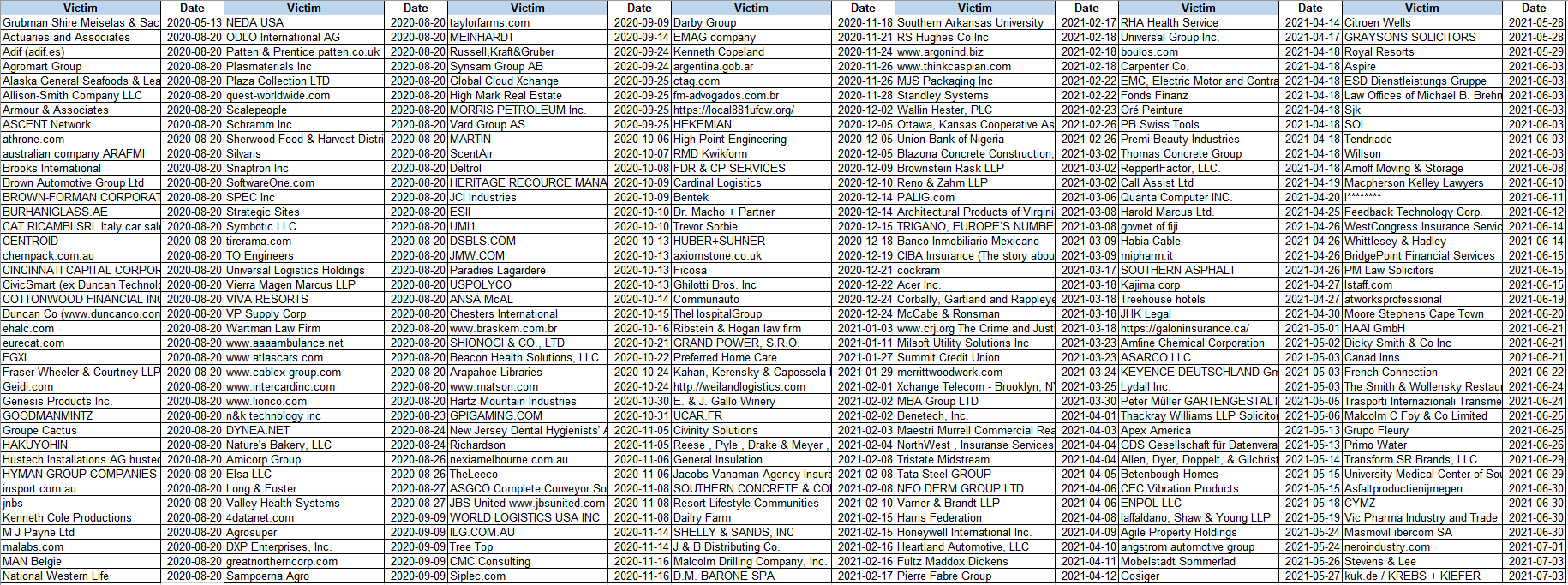

L’attaque de la chaîne d’approvisionnement de Kaseya a entraîné le chiffrement et le gel de plus d’un million de dispositifs individuels, les rendant inopérants, selon la mise à jour sur le blog officiel REvil. Simultanément, les experts en sécurité ont pu identifier plus de 30 MSP et plus de 1 000 entreprises aux États-Unis, en Australie, dans l’UE et en Amérique latine comme étant infectés.

Selon la déclaration de REvil, les pirates prévoient de publier un décodeur unique pour toutes les victimes si la rançon de 70 000 000 $ est payée en Bitcoins.

Actions menées par la communauté mondiale de la cybersécurité

Immédiatement après la révélation de l’attaque de la chaîne d’approvisionnement, Kaseya a pris des mesures rapides pour résoudre le problème et restaurer le service de leurs clients avec le soutien de la communauté des experts en cybersécurité tiers. Le fournisseur a instantanément pris des mesures préventives en fermant les serveurs SaaS afin de protéger leurs clients sur site et en recommandant fortement de maintenir les serveurs VSA hébergés hors ligne jusqu’à nouvel ordre, ce qui a été annoncé dans le Avis Important du 4 juillet 2021. Le 4 juillet, Kaseya a introduit un nouvel outil de détection de compromission pour permettre de vérifier le système pour les indicateurs de compromission (IoC). Dès que l’incident a éclaté, la communauté mondiale de la cybersécurité s’est engagée dans une collaboration active pour aider Kaseya à résister à l’attaque et à enquêter sur l’incident. Sur la base de l’analyse technique menée par les chercheurs de Huntress, les adversaires semblent avoir exploité une vulnérabilité SQLi. Selon Mise à jour #12 du 4 juillet du rapport de recherche Huntress, les adversaires ont appliqué un contournement d’authentification pour accéder aux serveurs VSA compromis, télécharger la charge utile initiale et exécuter des commandes en utilisant l’injection SQL.

Détection de l’attaque de la chaîne d’approvisionnement Kaseya

Pour aider les organisations à se défendre de manière proactive contre cet immense incident de ransomware touchant de nombreux MSP à travers le monde, l’équipe SOC Prime avec Florian Roth a publié des règles Sigma dédiées. Téléchargez ces éléments de contenu SOC gratuitement à partir de Threat Detection Marketplace :

Cette règle rédigée par l’équipe SOC Prime détecte les tentatives d’exploitation possibles de SQLi contre Kaseya VSA et possède des traductions dans les formats de langage suivants :

SIEM & ANALYTIQUE DE SÉCURITÉ : Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Apache Kafka ksqlDB, Securonix

MITRE ATT&CK

Tactiques : Accès initial

Techniques : Exploitation d’application exposée sur Internet (T1190)

Cette détection basée sur le comportement Sigma du dépôt GitHub détenu par Florian Roth détecte les modèles de commande en ligne de commande et emplacements utilisés par le groupe REvil impliqué dans l’incident de ransomware massif sur les MSP de Kaseya. En plus de cette attaque de la chaîne d’approvisionnement, cette règle peut également être appliquée pour détecter d’autres logiciels malveillants similaires.

Cette règle Sigma peut être traduite dans les formats de langage suivants :

SIEM & ANALYTIQUE DE SÉCURITÉ : Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Sysmon, Apache Kafka ksqlDB, Securonix

EDR : Carbon Black, CrowdStrike, SentinelOne

MITRE ATT&CK

Acteurs : GOLD SOUTHFIELD

SOC Prime a récemment publié les Lignes directrices de l’industrie : défendre contre les attaques de ransomware en 2021 couvrant les meilleures pratiques pour la défense contre les ransomwares et offrant les dernières détections contre les attaques de ransomware pour aider les principaux MSP et organisations dans divers secteurs à résister de manière proactive aux intrusions spécifiques à l’industrie. Consultez ces lignes directrices de l’industrie pour rester à jour sur les dernières tendances en matière de ransomware et renforcer les capacités de défense cybernétique du SOC de votre organisation. Vous pouvez également vous référer à notre Guide des règles Sigma pour débutants pour améliorer vos compétences en chasse aux menaces et commencer à créer vos détections pour renforcer la défense collaborative contre les menaces émergentes.

Inscrivez-vous à Threat Detection Marketplace pour accéder à plus de 100 000 algorithmes de détection et de réponse inter-outils sélectionnés, adaptés à la pile SIEM & XDR en usage et alignés avec la MITRE ATT&CK méthodologie. Envie de vous engager dans des activités de chasse aux menaces et de créer votre propre contenu de détection ? Rejoignez notre tout premier programme de récompenses et contribuez à rendre la détection des menaces plus facile, plus rapide et plus simple ensemble !