Juste après la massive distribution d’e-mails dans la récente campagne malveillante visant les organismes d’État ukrainiens et utilisant le cheval de Troie Remcos (Remote Control and Surveillance), les acteurs malveillants exploitent un autre logiciel d’administration à distance appelé Remote Utilities pour frapper les organisations ukrainiennes. CERT-UA avertit la communauté mondiale de la cybersécurité des attaques de phishing en cours attribuées au groupe de hackers UAC-0096.

Analyse des dernières attaques de phishing par les hackers UAC-0096 utilisant Remote Utilities

Le 13 février, les chercheurs de CERT-UA ont émis un nouvel alerte CERT-UA#5961 détaillant la distribution massive d’e-mails se faisant passer pour le Conseil national de sécurité et de défense de l’Ukraine. Dans cette campagne malveillante en cours, les acteurs de la menace exploitent le vecteur d’attaque par phishing pour cibler les organisations ukrainiennes via Remote Utilities, le logiciel d’administration à distance légitime.

Quelques jours avant cette campagne de phishing, les chercheurs de CERT-UA ont repéré une autre activité malveillante ciblant les organismes d’État ukrainiens et utilisant un autre outil d’administration à distance connu sous le nom de Remcos RAT. Notamment, l’activité adversaire précédente a été attribuée au collectif de hackers UAC-0050, qui utilisait également le logiciel Remote Utilities dans leurs campagnes précédentes.

Dans les attaques de phishing en cours contre l’Ukraine, les adversaires utilisent un sujet d’email attractif lié aux mises à jour de sécurité critiques et une pièce jointe RAR malveillante contenant les détails des fausses mises à jour. Le fichier RAR, à son tour, contient une image de simulation avec de fausses directives et une archive fractionnée cachant un fichier exécutable. En lançant ce dernier, les utilisateurs compromis installeront le logiciel Remote Utilities sur leurs ordinateurs pour être ultérieurement exploités par les hackers pour leurs activités malveillantes. Les modèles de comportement des adversaires observés sont attribués à l’activité du groupe de hackers UAC-0096.

Détection de l’activité malveillante de UAC-0096 couverte dans l’alerte CERT-UA#5961

Depuis l’invasion à grande échelle de l’Ukraine par la Russie, les défenseurs de la cybersécurité observent un volume croissant d’attaques de phishing visant les organismes d’État ukrainiens et les organisations de plusieurs secteurs industriels. SOC Prime est en première ligne de cybersécurité pour aider l’Ukraine et ses alliés à se défendre proactivement contre les attaques affiliées à la Russie de toute envergure et à détecter les TTP des adversaires. Pour aider les organisations à repérer à temps l’activité malveillante du groupe UAC-0096 abusant du logiciel Remote Utilities, la plate-forme Detection as Code de SOC Prime offre un accès à la liste complète des règles Sigma soigneusement sélectionnées traitant des TTP des attaquants couverts dans la dernière alerte CERT-UA. Toutes les détections peuvent être utilisées sur des dizaines de solutions SIEM, EDR et XDR pour aider les équipes à relever le défi de la migration SIEM et à optimiser le réglage manuel fastidieux.

Cliquez sur le bouton Explore Detections ci-dessous pour accéder aux alertes de haute qualité et aux requêtes de chasse enrichies de contexte pertinent sur les cybermenaces, y compris les références MITRE ATT&CK® et les liens CTI. Pour simplifier la recherche de règles Sigma dédiées, la plate-forme SOC Prime prend en charge leur filtrage par les balises personnalisées « CERT-UA#5961 » et « UAC-0096 » basées sur l’alerte et les identifiants de groupe. Pour votre commodité, l’une de ces balises est disponible pour parcourir le contenu de détection pertinent.

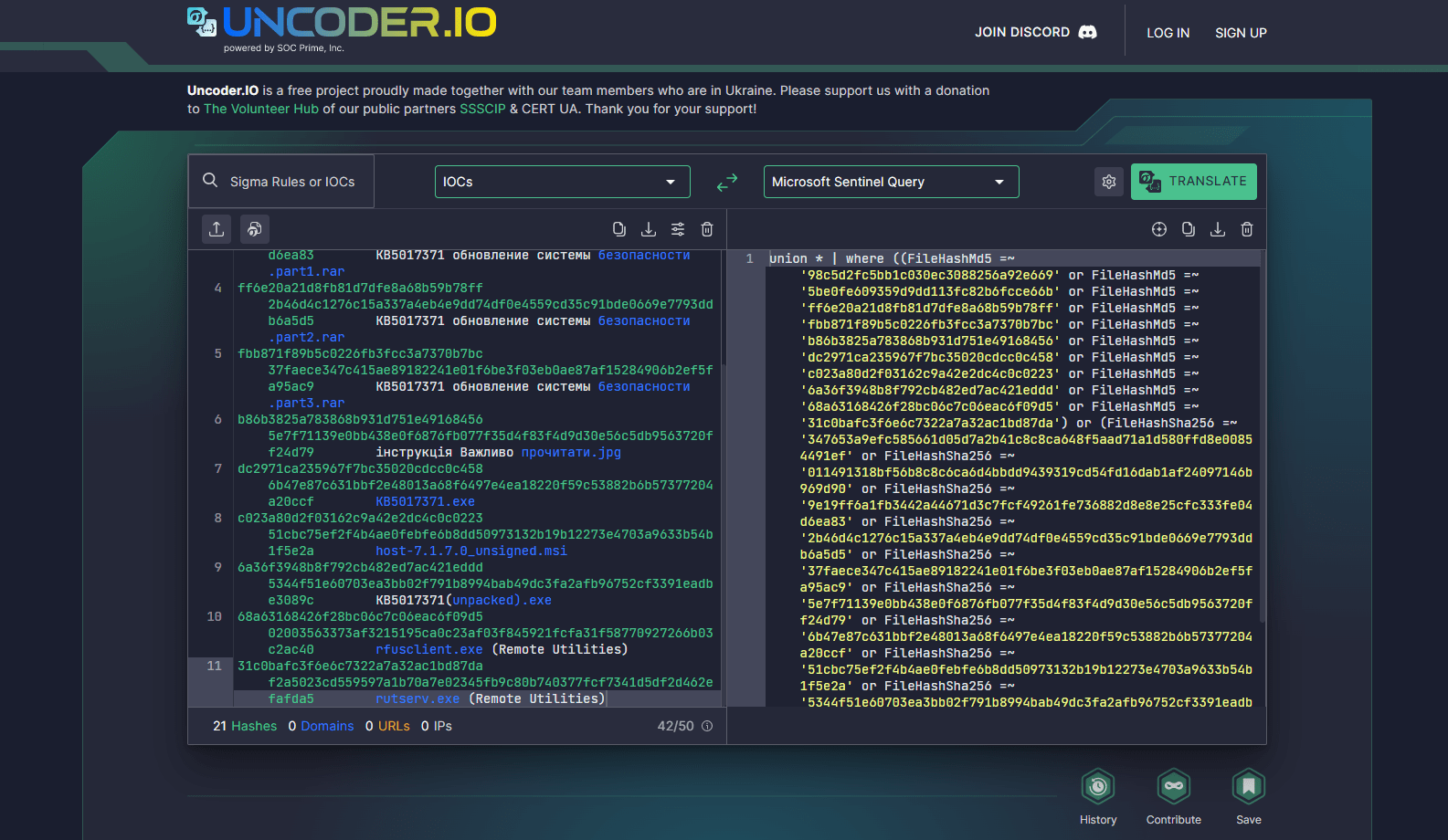

Les ingénieurs en sécurité peuvent également automatiser leur recherche d’indicateurs de compromission associés à l’activité malveillante de UAC-0096 en utilisant la nouvelle version de l’outil Uncoder.IO qui prend désormais en charge la conversion des IOC vers plusieurs plates-formes SIEM & XDR. Collez simplement le fichier, l’hôte ou le réseau les IOCs fournis par CERT-UA dans l’interface utilisateur et sélectionnez le type de contenu de votre requête cible pour créer instantanément des requêtes IOC optimisées pour les performances, prêtes à être exécutées dans l’environnement choisi. Uncoder.IO est un projet gratuit développé en tenant compte de la confidentialité — aucune authentification, aucune collection de journaux, et toutes les données sont conservées à la session pour votre tranquillité d’esprit.

Contexte MITRE ATT&CK

Pour plonger dans le contexte détaillé de la campagne malveillante du collectif de hackers UAC-0096 couvert dans la dernière alerte CERT-UA de février, toutes les règles Sigma référencées ci-dessus sont étiquetées avec ATT&CK v12 traitant des tactiques et techniques pertinentes:

Tactics | Techniques | Sigma Rule |

Defense Evasion | Virtualization/Sandbox Evasion (T1497) | |

File and Directory Permissions Modification (T1222) | ||

System Script Proxy Execution (T1216) | ||

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

Subvert Trust Controls (T1553) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Domain Policy Modification (T1484) | ||

Execution | Scheduled Task/Job (T1053) | |

Impact | Inhibit System Recovery (T1490) | |

System Shutdown/Reboot (T1529) | ||

Data Manipulation (T1565) | ||

Data Destruction (T1485) | ||

Vous cherchez plus de règles et de requêtes sélectionnées pour renforcer la posture de cybersécurité de l’organisation ? Explorez le moteur de recherche de règles Sigma de SOC Prime pour obtenir des règles Sigma pertinentes pour la détection d’attaques exploitant Remote Utilities et assurez-vous que votre équipe est toujours armée de capacités de défense proactive contre les cybermenaces.