Moins d’une semaine après une campagne de phishing par UAC-0050 diffusant Remcos RAT, le groupe a tenté de lancer une autre opération offensive. Dans la nouvelle campagne de distribution massive d’e-mails découverte, les hackers UAC-0050 ciblent les secteurs publics ukrainiens et polonais, exploitant le néfaste Remcos RAT et une autre souche de malware appelée Meduza Stealer.

Description de l’attaque UAC-0050 : Activité couverte dans l’alerte CERT-UA#8218

Le 7 novembre 2023, CERT-UA a publié un nouvel avertissement couvrant la massive attaque par phishing de la collectif de hackers UAC-0050 diffusant des e-mails avec des sujets attrayants liés à des demandes de tribunal et des dettes accompagnés d’une pièce jointe RAR protégée par mot de passe. En ouvrant cette archive armée, les machines ciblées sont susceptibles d’attraper Remcos RAT et des infections Meduza Stealer. De plus, les hackers ont exploité le malware AutoIt/Injector. UAC-0050 héberge normalement ses serveurs de contrôle pour Remcos RAT en utilisant les services du fournisseur malaisien, Shinjiru.

Notamment, les hackers ont exploité des comptes compromis légitimes pour la campagne d’e-mails, y compris ceux du domaine gov.ua. Les e-mails découverts indiquent également les institutions gouvernementales polonaises comme cibles d’attaque en plus du secteur public ukrainien.

Comme mesure d’atténuation potentielle, CERT-UA recommande de filtrer les pièces jointes aux e-mails, y compris les archives et documents protégés par mot de passe, au niveau de la passerelle de messagerie pour prévenir les intrusions.

Détecter les intrusions UAC-0050 répandant Remcos RAT et Meduza Stealer

Les récentes campagnes de phishing de l’UAC-0050 indiquent les ambitions du groupe à élargir l’étendue des attaques. La dernière attaque cybernétique massive couverte dans l’alerte CERT-UA#8218 identifie à la fois l’Ukraine et la Pologne comme victimes potentielles d’intrusions. La plateforme SOC Prime s’efforce d’aider les organisations dans divers secteurs, y compris le secteur public, à prévenir des attaques de toute envergure et sophistication avant qu’elles ne frappent.

Appuyez-vous sur la liste des algorithmes de détection filtrée par le tag “CERT-UA#8218” pour protéger l’infrastructure de votre organisation contre l’activité UAC-0050 distribuant le malware Remcos RAT et Meduza Stealer. Voici le lien vers toutes les règles et requêtes pertinentes mappées à MITRE ATT&CK® pour une attribution d’attaque plus rapide et convertible en plusieurs langues de cybersécurité :

Les règles Sigma pour détecter les attaques de l’UAC-0050 couvertes dans l’alerte CERT-UA#8218

Cliquez Explorer les détections pour accéder à encore plus d’algorithmes de détection pour une défense proactive contre les attaques existantes et émergentes attribuées à UAC-0050. L’ensemble des règles est enrichi de métadonnées pertinentes offrant des informations approfondies et un contexte sur les cybermenaces pour les chercheurs CTI et les analystes SOC.

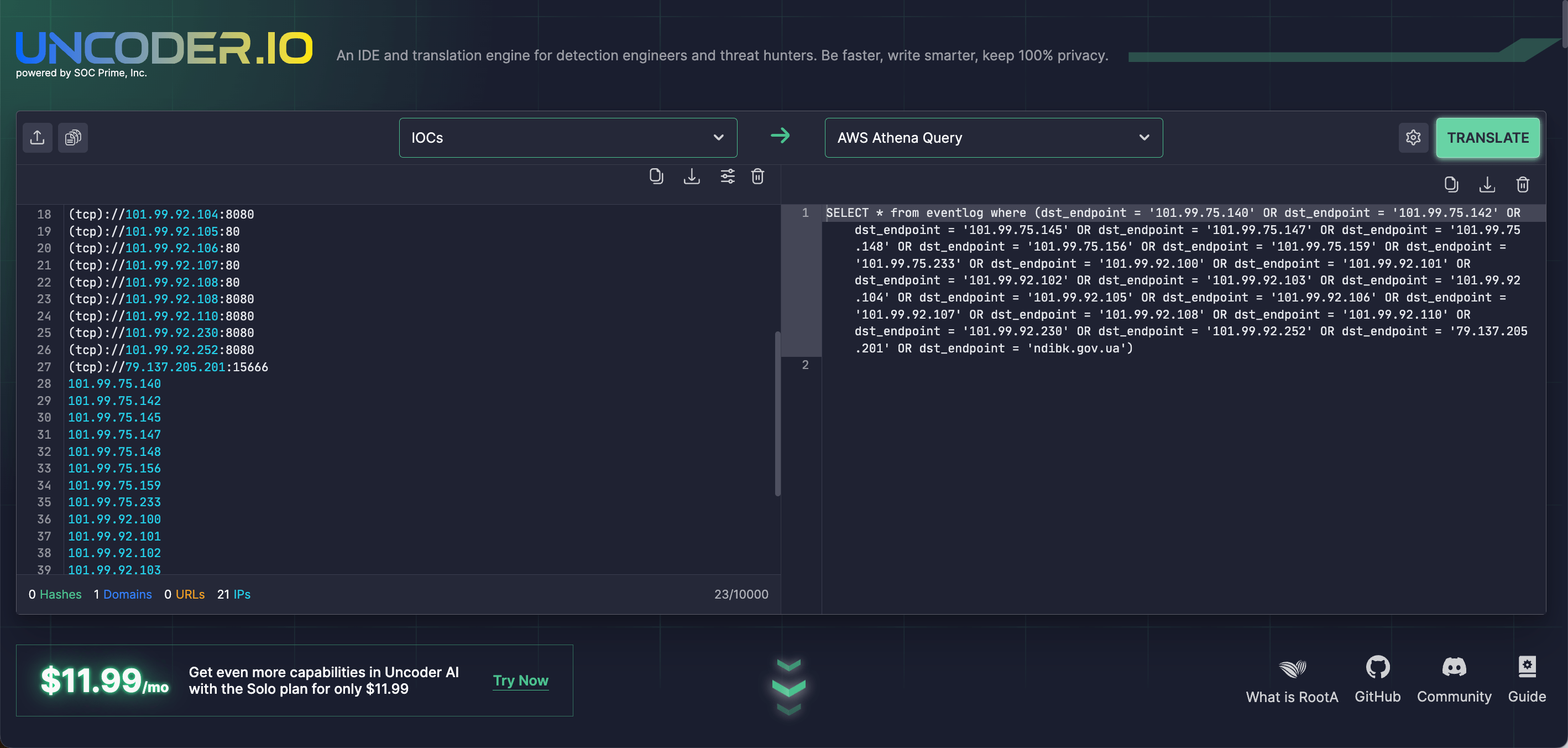

Avec Uncoder IO, l’IDE open-source pour l’ingénierie de détection, les défenseurs peuvent tirer le meilleur parti de l’emballage IOC en utilisant les données judiciaires de la dernière recherche CERT-UA pour générer instantanément des requêtes de recherche personnalisées prêtes à fonctionner dans l’environnement sélectionné.

Contexte MITRE ATT&CK

Pour explorer le contexte éclairant derrière la massive attaque phishing de l’UAC-0050 couverte dans la dernière alerte CERT-UA#8218, toutes les règles Sigma référencées ci-dessus sont étiquetées avec ATT&CK adressant les tactiques, techniques et sous-techniques pertinentes :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | System Script Proxy Execution (T1216) | |

Masquerading: Double File Extension (T1036.007) |