Peu après l’avis conjoint de cybersécurité avertissant les défenseurs de la collaboration d’ Pioneer Kitten avec plusieurs groupes de rançongiciels, une autre flambée d’activité de rançongiciels agite le paysage des menaces cybernétiques. Le FBI, la CISA et leurs partenaires ont récemment émis une alerte conjointe couvrant l’activité offensive accrue des opérateurs de RaaS RansomHub, qui ont violé au moins 210 organisations en seulement six mois depuis l’apparition du groupe sur la scène des menaces cybernétiques.

Détecter les attaques RansomHub

Avec l’épidémie de rançongiciels restant aussi virulente que jamais en 2024 et les demandes de rançon augmentant de cinq fois au cours de l’année dernière, les attaques de rançongiciels se révèlent être une menace croissante pour les organisations mondiales. La publication de l’ alerte conjointe AA24-242A par les organisations co-auteures souligne la nécessité de contrecarrer de manière proactive les attaques des affiliés du rançongiciel RansomHub. La plateforme SOC Prime pour la défense cybernétique collective équipe les équipes de sécurité avec des algorithmes de détection enrichis en contexte pour les aider à identifier en temps opportun les intrusions RansomHub.

Cliquez sur le Explorer les détections bouton ci-dessous pour accéder à la liste du contenu SOC pertinent filtré par le tag personnalisé basé sur l’identifiant de l’alerte. Toutes les règles Sigma dans la pile de détection fournie sont alignées avec le cadre MITRE ATT&CK®, enrichies avec des métadonnées exploitables et CTI personnalisées, et prêtes à être utilisées sur plusieurs solutions SIEM, EDR et Data Lake.

Les ingénieurs en sécurité peuvent également rechercher des détections supplémentaires en utilisant le tag personnalisé “RansomHub” ou explorer des règles Sigma pertinentes pour détecter les tentatives d’exploitation liées aux vulnérabilités connues communément utilisées comme vecteurs d’accès initial par les adversaires de RansomHub :

- Règles Sigma pour détecter les tentatives d’exploitation de la CVE-2023-3519

- Règles Sigma pour détecter les tentatives d’exploitation de la CVE-2023-27997

- Règles Sigma pour détecter les tentatives d’exploitation de la CVE-2023-46604

- Règles Sigma pour détecter les tentatives d’exploitation de la CVE-2023-22515

- Règles Sigma pour détecter les tentatives d’exploitation de la CVE-2023-46747

- Règles Sigma pour détecter les tentatives d’exploitation de la CVE-2023-48788

- Règles Sigma pour détecter les tentatives d’exploitation de la CVE-2020-1472

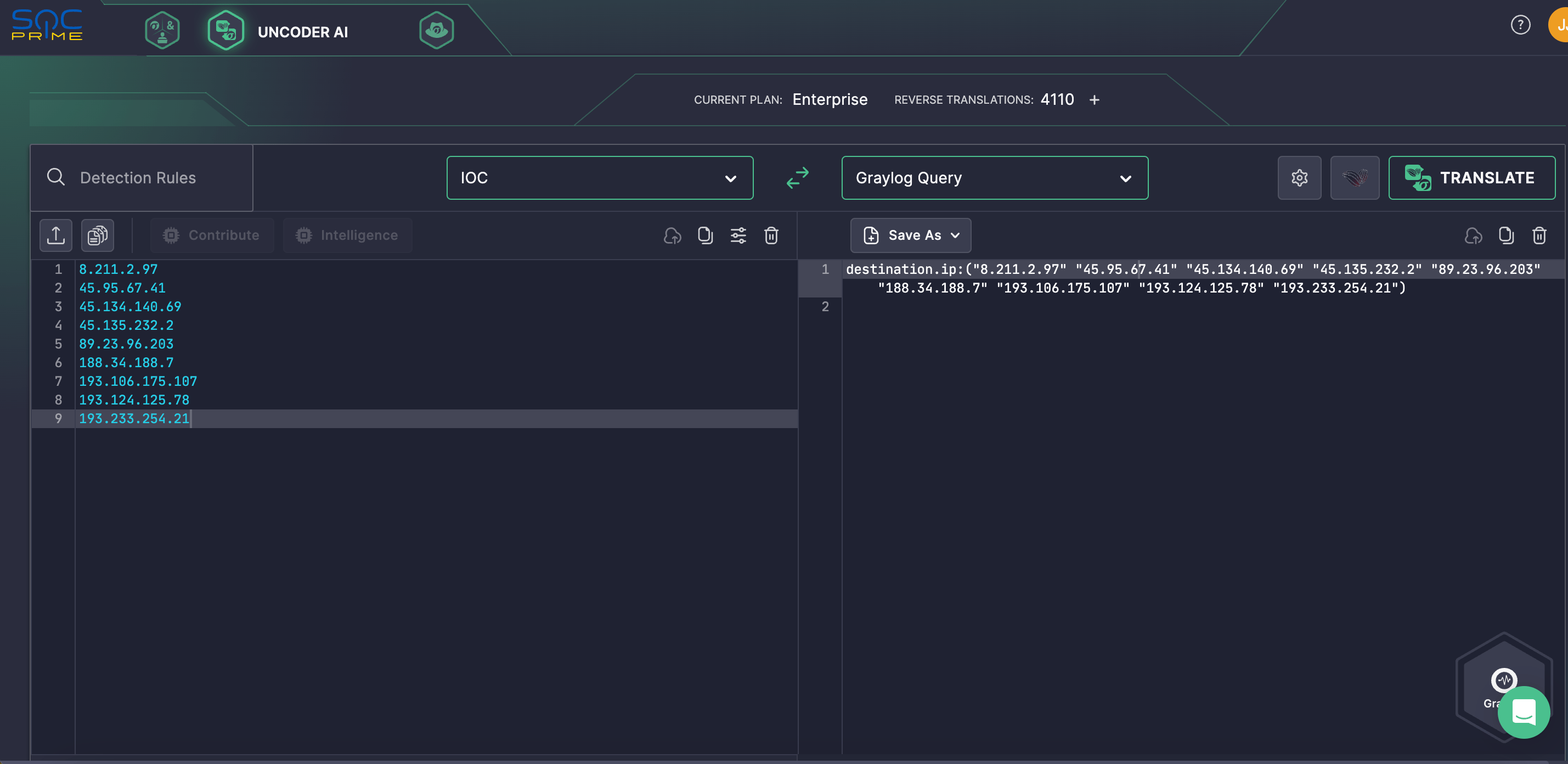

Les équipes de sécurité peuvent également exploiter le co-pilote IA de SOC Prime pour l’ingénierie de détection afin de simplifier la recherche de menaces et l’appariement des IOC. Avec Uncoder AI, il est plus facile de rechercher des IOCs à partir de l’avis correspondant AA24-242A et lié à l’activité RansomHub. Les défenseurs peuvent convertir en toute transparence les IOC pertinents en requêtes de chasse prêtes à être exécutées dans leur instance SIEM ou EDR choisie.

Analyse des attaques RansomHub

Le 29 août 2024, le FBI et la CISA, en conjonction avec d’autres agences co-auteurs, ont publié l’alerte AA24-242A axée sur les attaques croissantes contre les corps de l’État et les organisations d’infrastructure critique, y compris l’eau et les eaux usées, l’informatique, la santé, les services financiers, et les communications. Le groupe RansomHub derrière ces attaques a déjà frappé plus de 210 organisations depuis son apparition en février 2024. RansomHub, anciennement connu sous le nom de Cyclops ou Knight, est devenu un modèle efficace et réussi, attirant récemment les meilleurs affiliés de rançongiciels d’autres variantes notoires comme LockBit and ALPHV.

Les mainteneurs du rançongiciel opèrent sous le modèle RaaS et emploient une approche de double extorsion, cryptant les systèmes et extrayant des données pour contraindre les victimes à payer la rançon demandée. La note de rançon laissée pendant le cryptage manque généralement de demande spécifique ou d’instructions de paiement. Au lieu de cela, elle fournit un ID client et dirige les victimes à contacter le groupe de rançongiciels via une URL .onion unique sur le réseau Tor. Les victimes ont généralement jusqu’à 90 jours pour payer avant que leurs données ne soient publiées sur le site de fuite de l’adversaire.

Comme vecteur d’attaque initial, les mainteneurs de RansomHub s’appuient couramment sur les emails de phishing, l’exploitation des vulnérabilités, y compris l’armement des failles critiques et les zero-days comme CVE-2023-3519, CVE-2023-46604, CVE-2023-22515, ou CVE-2020-1472, et les attaques par pulverisation de mots de passe, qui ciblent les comptes compromis dans des violations de données. Les adversaires obtiennent des exploits PoC à partir de ressources publiques comme ExploitDB ou GitHub.

Les acteurs de RansomHub scannent les réseaux en utilisant des outils comme AngryIPScanner, Nmap et PowerShell. Les attaquants appliquent également un ensemble de techniques pour échapper à la détection, comme renommer les exécutables de rançongiciel avec des noms anodins, effacer les journaux système et utiliser Windows Management Instrumentation pour désactiver les logiciels antivirus. Dans certains cas, ils désactivent également les outils EDR avec leurs utilitaires personnalisés. Pour la persistance, ils créent ou réactivent des comptes utilisateurs, utilisent Mimikatz pour collecter des identifiants et escalader les privilèges, et se déplacent latéralement sur le réseau en utilisant des méthodes telles que RDP, PsExec, Anydesk, et divers outils C2 comme Cobalt Strike et Metasploit. RansomHub exploite également des méthodes sophistiquées pour crypter les fichiers sur le système, comme l’algorithme de cryptage Curve 25519, qui utilise une paire de clés publique/privée unique pour chaque organisation ciblée.

Pour réduire les risques d’attaques RansomHub, les agences auteures conseillent de suivre les recommandations fournies dans le Guide #StopRansomware, de renforcer l’hygiène cybernétique, et de tester et valider continuellement les contrôles de sécurité existants de l’organisation. En s’appuyant sur la suite complète de produits de SOC Prime pour l’ingénierie de détection propulsée par l’IA, la chasse aux menaces automatisée, et la détection avancée des menaces, les organisations peuvent se défendre de manière proactive contre les attaques de rançongiciels et d’autres menaces actuelles ou émergentes de toute envergure et sophistication pour construire une posture de cybersécurité robuste.