Qu’est-ce que le Crypto-Malware et comment se défendre contre le Cryptojacking ?

Table des matières :

La popularité des crypto-monnaies n’attire pas seulement les investisseurs mais en fait également un véritable piège à miel pour les pirates. Bien que les crypto-monnaies aient connu des temps meilleurs sur le marché, le cryptojacking est en hausse. Avec une variété de termes émergents, il est facile de s’y perdre. Alors, plongeons dans les spécificités du crypto-malware, crypto-ransomware, et du cryptojacking.

Définition du crypto-malware se résume à un type spécifique de logiciel malveillant destiné à effectuer du minage illégal (cryptojacking). D’autres noms pour le crypto-malware sont cryptojackers ou logiciels de minage malveillants. Si ces concepts vous sont nouveaux, n’hésitez pas à consulter le glossaire des termes associés :

Glossaire :

- Cryptomonnaie est une monnaie numérique alimentée par la technologie blockchain.

- Cryptominage (alias minage de cryptomonnaie) est un processus de création de nouvelles pièces et de validation de nouvelles transactions. Il est réalisé en résolvant des équations complexes à l’aide de machines très puissantes.

- Crypjacking est un minage criminel de crypto, défini comme un accès et une utilisation non autorisés des ressources de minage de crypto.

Le crypto-malware a été pour la première fois découvert lorsqu’un membre de la communauté de Harvard a commencé à miner des dogecoins en utilisant le ‘Odyssey cluster’ en 2014. Depuis lors, les cryptojackers ont parcouru un long chemin pour devenir l’une des préoccupations les plus importantes en matière de cybersécurité. Vous pourriez considérer le cryptojacking comme un autre mot à la mode, mais les statistiques montrent une augmentation de 86% des incidents de minage illégal de crypto – 15,02 millions par mois en 2022 contre 8,09 millions par mois en 2021.

Comment Fonctionne le Malware de Cryptojacking ?

Bien que crypto-malware forme un groupe distinct de logiciels malveillants, il agit encore de la même manière que la plupart des autres types de logiciels malveillants. Le vecteur d’infection principal est la distribution de logiciels malveillants via des botnets, des applications mobiles, des pages web, des réseaux sociaux ou du phishing. Lorsque la machine de la victime ouvre un fichier malveillant, les codes sont exécutés via Macros ou JavaScript pour installer le crypto-malware.

Comment le Crypto Malware Diffère-t-il des Autres Types de Malware ?

La principale distinction est qu’au lieu de corrompre directement les données, le crypto-malware utilise les GPU et d’autres ressources de la machine de la victime pour le minage tout en fonctionnant discrètement en arrière-plan.

le Crypto Malware vs. Crypto Ransomware

Tout d’abord, rappelez-vous que ces termes ne sont pas liés, même s’ils ont une partie ‘crypto’ en commun. Le crypto-malware est lié au cryptojacking (minage illégal de crypto-monnaies), tandis que crypto-ransomware n’a rien à voir avec les crypto-monnaies. Le crypto-ransomware est l’un des types de ransomware. Les variétés de ransomware les plus populaires sont :

- Locker Ransomware bloque les fonctions de base de l’appareil de la victime, comme une souris ou un clavier partiellement désactivés et un accès refusé à un bureau.

- Crypto Ransomware est celui qui crypte les fichiers vous laissant sans accès à ceux-ci. Ce type de ransomware est le plus courant car il est généralement associé à plus de dégâts.

Ce qui unit toutes les variantes de ransomware est la rançon que les adversaires exigent pour restaurer l’accès aux fichiers ou aux appareils. Donc, comme vous le voyez, crypto-malwarea pour mission principale d’utiliser les ressources de l’ordinateur de la victime aussi longtemps que possible sans être remarqué. En revanche, le ransomware (y compris le crypto-ransomware) a un but différent – de l’argent versé en rançon.

Comment Détecter le Crypto-Malware

Même si le volume des attaques de crypto-malware augmente, vous pouvez toujours assurer une détection en temps opportun si vous suivez ces recommandations :

Connaissez Votre Infrastructure

Visez à trouver les vulnérabilités de vos systèmes avant que les adversaires ne le fassent. En outre, vous devez également comprendre quelle performance est normale pour votre infrastructure. De cette façon, si vous commencez à recevoir des tickets d’assistance sur une performance lente ou une surchauffe, vous saurez qu’il s’agit de signaux d’alarme à investiguer.

Surveillez Votre Réseau

Pour être conscient de ce qui se passe dans votre infrastructure, vous devez constamment collecter des journaux de qualité et les analyser correctement. Un bon point de départ serait d’en apprendre davantage sur les sources de données et l’analyse des données. Ici vous pouvez trouver des explications détaillées avec des exemples du monde réel.

Assurez-vous d’avoir votre Couverture en Place

Collecter des journaux est important mais ce qui est encore plus important est quels journaux vous collectez. Vous ne pouvez pas couvrir tous les vecteurs d’attaque possibles, mais si vous savez comment fonctionne la chaîne d’élimination, vous aurez une meilleure compréhension de ce qu’il faut rechercher. Commencez par comprendre le cadre MITRE ATT&CK® pour améliorer votre analyse, détection et réponse aux menaces.

Exploitez la Chasse aux Menaces

Bien que la chasse aux menaces puisse sembler écrasante au début, c’est l’un des moyens les plus efficaces pour rechercher des traces de menaces furtives, telles que crypto-malware elle-même. Une approche proactive en termes de détection des menaces est ce qui peut vous faire économiser de l’argent, du temps et de la réputation. Si vous ne savez pas par où commencer, consultez notre guide sur les bases de la chasse aux menaces.

Optez pour des Détections Basées sur le Comportement

Bien que les détections basées sur les indicateurs de compromission (IOC) puissent être utiles dans certains cas, elles sont généralement considérées comme inefficaces pour détecter des malwares inconnus. En même temps, les détections basées sur le comportement se sont révélées beaucoup plus pratiques car elles recherchent des modèles qui peuvent être réutilisés dans différentes attaques. Vous pouvez considérablement améliorer vos opérations SOC en mettant en œuvre une défense proactive contre les cybermenaces avec des détections enrichies de contexte.

EXPLORER LE CONTEXTE DES MENACES

Si vous souhaitez en savoir plus sur crypto-malware et sa détection, consultez les études suivantes :

- Caprolu, M., Raponi, S., Oligeri, G. et Di Pietro, R. (2021). La cryptomining fait du bruit : Détection du cryptojacking via l’apprentissage automatique. Computer Communications. Disponible sur : https://doi.org/10.1016/j.comcom.2021.02.016

- Zheng, R., Wang, Q., He, J., Fu, J., Suri, G. et Jiang, Z. (2022). Détection de Malwares de Minage de Crypto-monnaie Basée sur des Modèles de Comportement et des Réseaux de Neurones Graphiques. Security and Communication Networks, 2022. Disponible sur : https://doi.org/10.1155/2022/9453797

- Bursztein, E., Petrov, I. et Invernizzi, L. (2020). CoinPolice : Détection des Attaques de Cryptojacking Cachées avec des Réseaux Neuraux. Recherche Google. Disponible sur : https://research.google/pubs/pub49278/

- cybersecurity.att.com. (n.d.). Dernières Techniques des Mineurs de Crypto. Disponible sur : https://cybersecurity.att.com/blogs/labs-research/crypto-miners-latest-techniques

- Hernandez-Suarez, A., Sanchez-Perez, G., Toscano-Medina, L.K., Olivares-Mercado, J., Portillo-Portilo, J., Avalos, J.-G. et García Villalba, L.J. (2022). Détection des Menaces Web de Cryptojacking : Une Approche avec Autoencodeurs et Réseaux Neuraux Denses. Applied Sciences, 12(7). Disponible sur : https://doi.org/10.3390/app12073234

- Eskandari, S., Leoutsarakos, A., Mursch, T. et Clark, J. (2018). Un Premier Regard sur le Cryptojacking Basé sur le Navigateur. 2018 IEEE European Symposium on Security and Privacy Workshops (EuroS&PW). Disponible sur : http://dx.doi.org/10.1109/EuroSPW.2018.00014

Quel est l’Impact des le Crypto Malware attaques ?

Selon chaque cas, l’impact d’une attaque de cryptojacking peut être différent. Néanmoins, les conséquences les plus typiques pour les appareils et réseaux affectés sont :

- Ralentissement des performances du réseau et du système en raison de l’utilisation des ressources CPU et de la bande passante par l’activité illégale de minage de crypto

- Consommation électrique élevée, dommage physique éventuel ou plantage du système à cause de la surchauffe matérielle

- Perturbations inhabituelles des opérations de routine

- Pertes financières liées à la consommation électrique accrue et aux temps d’arrêt causés par l’une des détériorations précédemment mentionnées. De plus, il peut y avoir un coût de récupération de fichiers et de systèmes

- Risques de réputation et de conformité en raison d’un accès non autorisé au réseau

Quels sont les Exemples de Crypto-Malware les Plus Sévères?

Ces dernières années, il y a eu de nombreuses attaques de cryptojacking, offrant d’innombrables opportunités d’analyser des cas pertinents et de se préparer à prévenir les futures attaques. Plongeons plus profondément dans certains des cas les plus notables.

Botnet Prometei

Prometei est un botnet multi-étape découvert en 2020, ciblant à la fois les systèmes Windows et Linux. Prometei utilise diverses techniques et outils pour se répandre sur le réseau en atteignant l’objectif ultime de minage de monnaies Monero. crypto-malware botnet discovered in 2020, targeting both Windows and Linux systems. Prometei uses various techniques and tools to spread across the network achieving the ultimate goal of mining Monero coins.

L’infection commence lorsque le fichier principal du botnet est copié depuis un système infecté via le protocole Server Message Block (SMB), avec l’utilisation de mots de passe récupérés par un module Mimikatz modifié et des exploits bien connus tels que BlueKeep and EternalBlue.

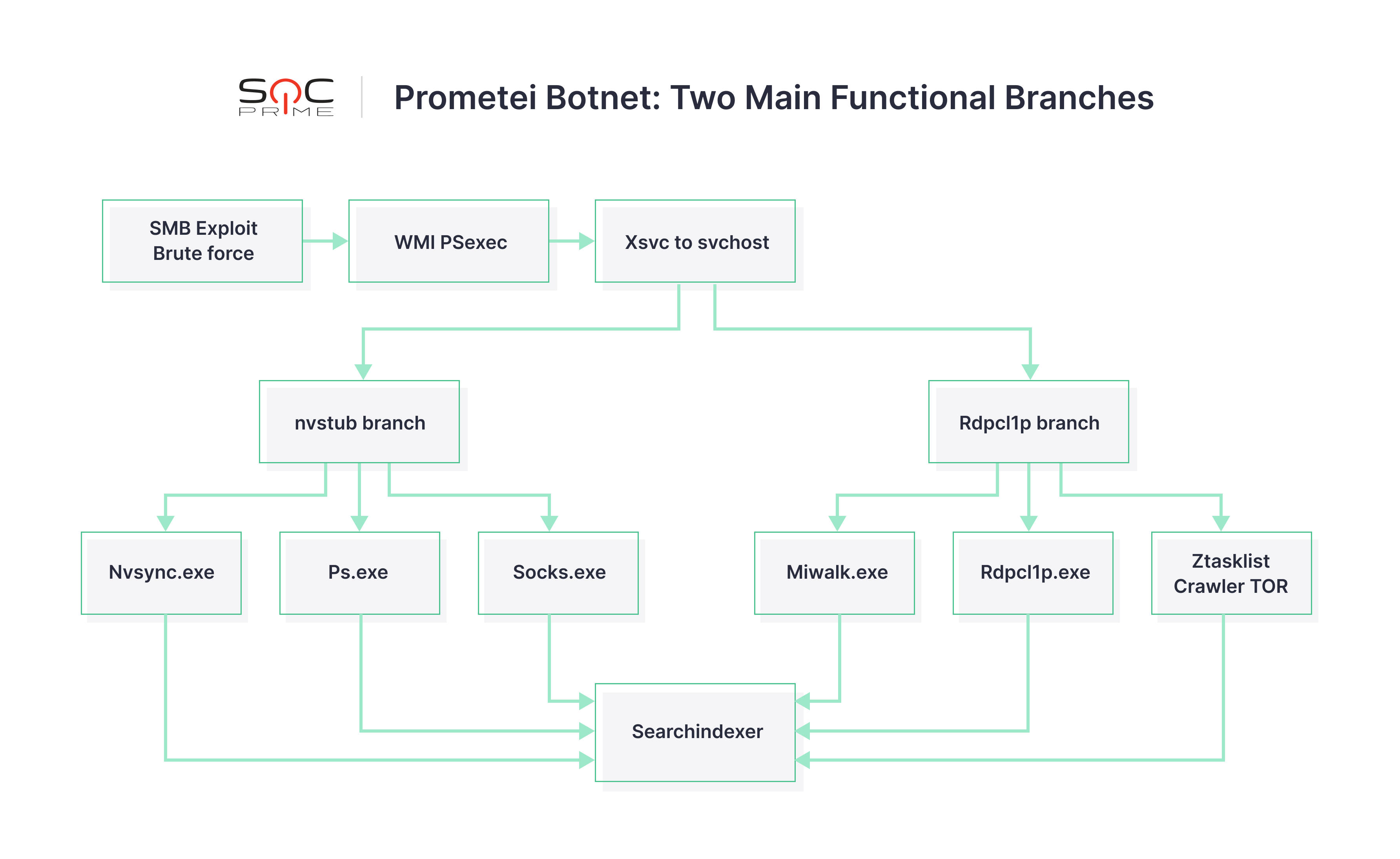

Les chercheurs ont suivi l’activité du botnet Prometei pendant plus de deux mois et ont constaté que le malware possède plus de 15 modules exécutables organisés en deux branches opérationnelles principales pouvant fonctionner de manière plutôt indépendante. Vous pouvez voir ci-dessous la représentation graphique de l’organisation des modules. Pour un aperçu technique plus détaillé, consultez cette analyse.

Quant aux techniques du cadre MITRE ATT&CK, les adversaires ont activement utilisé les suivantes :

- T1562.001 (Atténuation des défenses : Désactiver ou modifier des outils)

- T1105 (Transfert d’outil entrant)

- T1027 (Fichiers ou informations obscurcis)

- T1059.001 (Interpréteur de commandes et de scripts : PowerShell)

- T1569.002 (Services système : exécution de service)

- T1036 (Déguisement)

- T0884 (Proxy de connexion)

PowerGhost

Le mineur PowerGhost est un logiciel malveillant sans fichier qui utilise plusieurs techniques pour rester non détecté par les solutions antivirus. Ce logiciel malveillant doit son nom au comportement silencieux d’intégration et de propagation sur le réseau. Sans créer de nouveaux fichiers sur le système et les écrire sur le disque dur, le script Powershell s’exécute à l’abri des regards, infectant les systèmes avec une combinaison de PowerShell et d’EternalBlue.

Pour accéder à distance à des comptes, PowerGhost utilise mimikatzEternalBlue, ou des outils logiciels légitimes, tels que l’instrumentation de gestion Windows (WMI). Essentiellement, le malware PowerGhost est un script PowerShell obscurci avec la structure suivante :

- Code principal

- Modules complémentaires :

- Mineur effectif

mimikatz- Bibliothèques requises pour l’exploitation du mineur, telles que

msvcp120.dllandmsvcr120.dll - Module pour l’injection réfléchissante de Portable Executable (PE)

- Code shell pour l’exploit EternalBlue

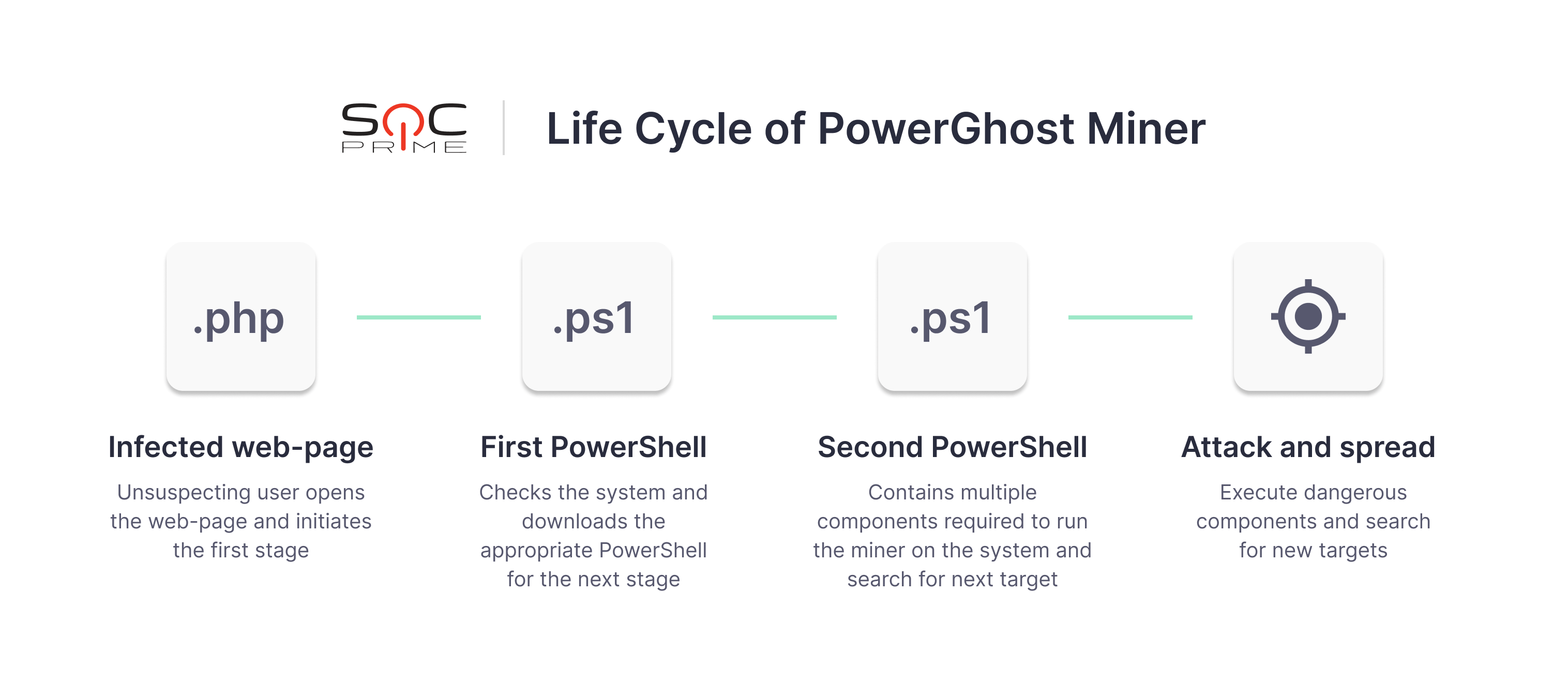

The cycle de vie du mineur PowerGhost peut être divisé en quatre étapes :

Conclusion

Le crypto-malware a certainement des particularités, mais ne vous surprendra pas si vous avez une stratégie de cybersécurité efficace. Vous pouvez toujours renforcer les efforts de votre équipe SOC en vous inscrivant sur la plateforme SOC Prime Detection as Code. Cela vous donnera accès à la plus grande collection mondiale de détections basées sur Sigma intégrées de manière transparente à plus de 26+ SIEM, EDR et XDR.