Qu’est-ce que le Malware ? Types de Malware à Surveiller

Table des matières :

Malware signifie logiciel malveillant et désigne un logiciel conçu pour exécuter des instructions informatiques destructrices pour le système d’un utilisateur ou d’une autre manière dangereuse pour les individus et entreprises ciblés.

Le développement technologique rapide a entraîné une prolifération de divers types de malware. Il peut accomplir une gamme de choses néfastes, telles que le vol d’informations sensibles, l’espionnage, la désactivation d’actifs numériques, la manipulation de données, et plus encore.

Les développeurs de malware sont généralement appelés cyber-attaquants, hackers ou adversaires. Ces personnes et groupes dissimulent leurs identités pour échapper à la responsabilité légale. Cependant, parfois ils souhaitent le faire pour faire une déclaration ; c’est pourquoi ils rendent publiques leurs activités malveillantes.

Maintenant que nous avons compris ce que sont les malwares, explorons quelques types courants de malwares. Il est important de comprendre les vecteurs d’attaque pour pouvoir utiliser une défense cyber appropriée. Pour les organisations qui pratiquent la cybersécurité au niveau de l’entreprise, des règles de détection des menaces en temps opportun sont nécessaires pour rester en avance sur les attaquants. Découvrez la plateforme Detection as Code de SOC Prime ainsi que le moteur de recherche SOC Prime pour détecter des malwares connus et rechercher des exploits furtifs qui ne sont pas encore corrigés.

Détection & Chasse Explorez le Contexte des Menaces

Quels sont les Types de Malware ?

Il existe tellement de types de malwares de nos jours qu’il semble que créer de nouveaux types soit une nouvelle tendance numérique (juste après les défis TikTok). Chaque jour, vous verrez un nouvel article de presse avec un nouveau mot en -ware. Cryware, spyware, scareware, rogueware, et tout ce que vous pouvez imaginer. Dans cet article de blog, je décrirai les types de malwares les plus couramment utilisés qui peuvent potentiellement frapper n’importe qui aujourd’hui. Renforcer les mesures de défense contre ces types de malware est une tâche de haute priorité pour toute équipe SOC.

Les termes énumérés ci-dessous pourraient également être utilisés de manière interchangeable. Par exemple, un virus peut être un ransomware, un spyware peut être un Trojan, et un ransomware peut être un botnet.

Virus

A un virus est un type de malware qui peut se répliquer un nombre incalculable de fois et qui a besoin d’un hôte pour s’exécuter. Les virus veulent fonctionner dans le cadre de processus légitimes. Souvent, l’utilisateur ne sait rien de l’activité virale jusqu’à ce qu’il soit trop tard.

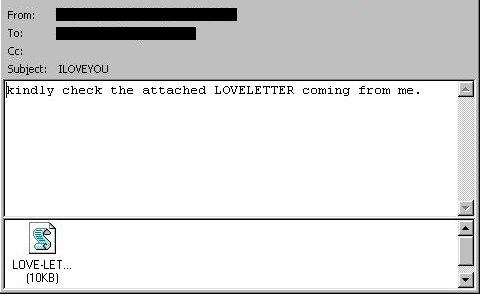

Les virus sont connus depuis les premiers jours d’Internet et continuent d’infecter des millions d’ordinateurs dans le monde entier. Il y a plus de vingt ans, la souche infâme ILOVEYOU a infecté plus de 10 millions d’ordinateurs, y compris ceux de grandes institutions. Comme tout véritable amour, il n’a rien demandé en retour – il a juste désactivé ces ordinateurs, causant des milliards de dégâts.

Contrairement à ces anciens virus, les nouveaux sont plus orientés vers le profit financier. Statista montre que la plus grande part de tous les virus dans le monde appartient aux mineurs de crypto-monnaie. Les virus peuvent être achetés sur le dark web, il est donc juste de suggérer que pour de nombreux attaquants, il s’agit plutôt d’une entreprise commerciale que d’une expérience de codage de génie maléfique.

Vers

Vers peuvent également se répliquer plusieurs fois, s’enfonçant de plus en plus profondément dans les réseaux et consommant leur bande passante. Contrairement aux virus, ils ne s’attachent pas à d’autres programmes et ne nécessitent pas d’interaction humaine comme cliquer sur un lien ou un fichier. Les vers exploitent souvent des vulnérabilités des systèmes d’exploitation qui leur permettent d’abuser des routines automatisées et de se propager de manière incontrôlable.

WannaCry est peut-être le plus grand ver de ransomware qui a récemment ciblé le système d’exploitation Windows. Il a utilisé l’exploit EternalBlue volé à la NSA. Fait intéressant, l’exploit avait été corrigé au moment où la campagne d’attaque a commencé. Leçon apprise : ne jamais ignorer les mises à jour.

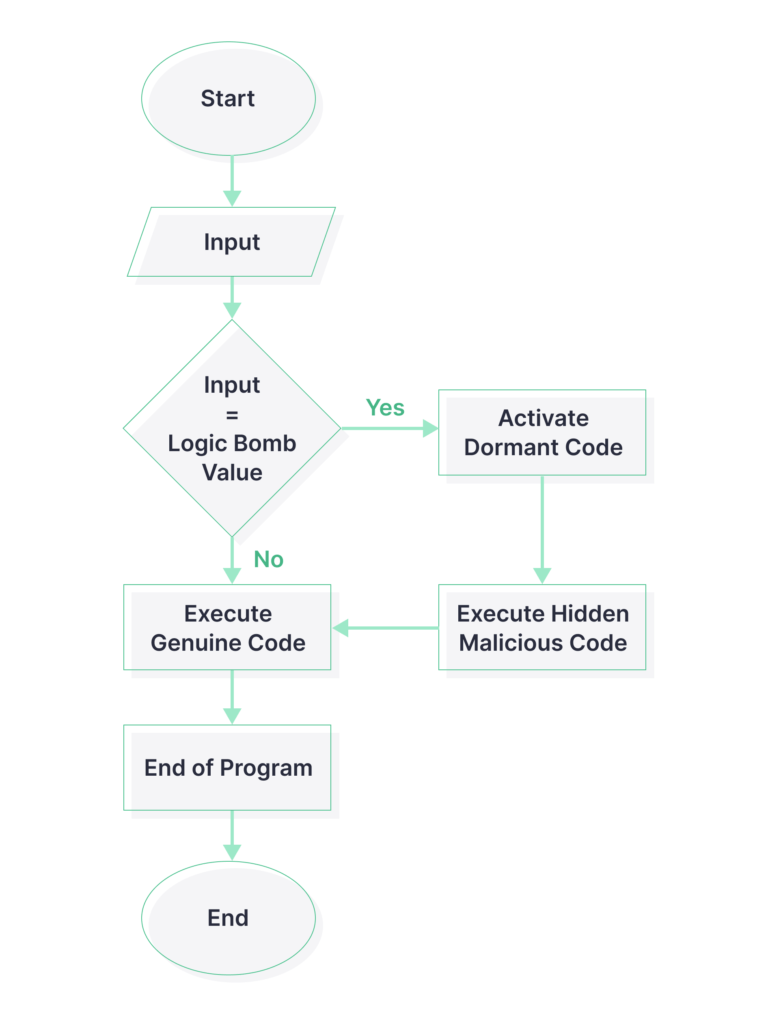

Bombes Logiques

Une bombe logique est un type de malware qui s’exécute sous certaines conditions. Elle appartient à un nouveau type de malware « sans fichier » car il suffit d’injecter une chaîne de code ou un script pour que la bombe logique commence à faire tic-tac.

Un cas célèbre de bombe logique raconte l’histoire d’un développeur de logiciels licencié par l’une des entreprises. Dès qu’il est parti, un destructeur de données massif a frappé le réseau de l’entreprise. L’analyse de malware a montré que le déclencheur de la bombe était l’absence du nom de l’employé sur la feuille de paie.

Portes dérobées

Comme son nom l’indique, une porte dérobée est un type de malware qui permet aux attaquants de contourner une méthode d’authentification et d’autorisation standard. En gros, ils peuvent entrer et sortir du système infecté sans être remarqués jusqu’à ce que l’activité suspecte soit détectée. Les portes dérobées sont souvent installées par des fichiers malveillants associés qui visent d’abord à obtenir un accès initial, puis à se connecter à un serveur malveillant. Les portes dérobées peuvent fonctionner longtemps, servant de passerelles pour plusieurs charges utiles.

Cependant, certaines portes dérobées sont disponibles en tant que fonctionnalités par défaut dans les logiciels et matérielslégitimes. Évidemment, les attaquants abusent volontiers de cette fonctionnalité. Il existe également un aperçu intéressant des portes dérobées courantes réalisé par OWASP Top 10 – cela vaut vraiment la peine d’être envisagé.

Trojans

Un Trojan se fait passer pour quelque chose que la victime veut avoir. Il peut s’agir d’un jeu ou d’un logiciel téléchargé à partir d’une source non fiable. Un des pires exemples est un programme antivirus gratuit qui est en réalité un virus. Il peut même se présenter comme une extension de navigateur. Les chercheurs font également référence aux documents Word infectés comme des Trojans. Ils sont envoyés dans des courriels de phishing.

La charge utile d’un Trojan peut varier en fonction des objectifs des attaquants. Elle peut exiger des paiements, voler ou crypter des données, verrouiller l’écran, consommer des ressources système, désactiver les contrôles, et distribuer d’autres virus. L’un des plus grands botnets de malware, Emotet, a commencé comme un trojan bancaire et a refait surface même après qu’une opération spéciale massive ait été menée par les gouvernements de plusieurs pays.

RAT

RAT signifie Outil d’Accès à Distance (Remote Access Tool). Il permet aux adversaires de prendre le contrôle à distance du système de la victime. Les dommages immédiats ou le gain financier ne sont pas souvent un objectif principal de ce genre de malware. Dans ce cas, les attaquants peuvent prendre le temps de découvrir d’autres machines sur le réseau, ainsi que les utilisateurs et leurs privilèges. Ils peuvent se déplacer latéralement vers des ressources plus importantes qui sont plus critiques pour l’infrastructure. Les RAT peuvent également enregistrer les identifiants, les frappes au clavier, les messages dans les courriels et les discussions, et prendre des captures d’écran. Une fois les données obtenues, elles peuvent être envoyées à un serveur malveillant. Certains types de malware tels que SUNBURST peuvent communiquer avec un serveur C&C selon un calendrier spécial appelé beaconing.

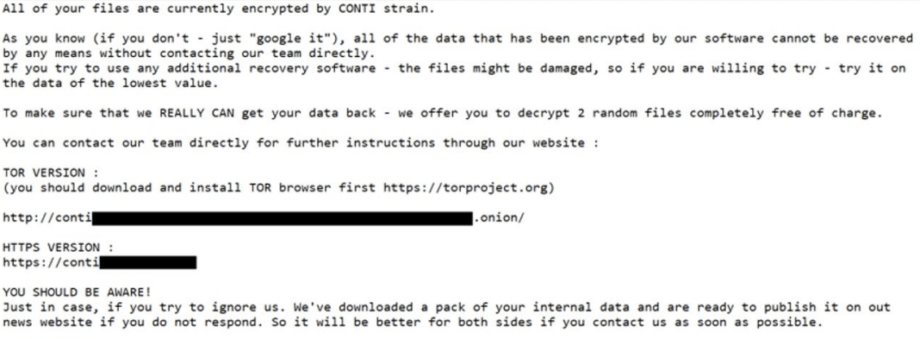

Le Ransomware

Le Ransomware est un type de malware qui crypte et verrouille les données d’une victime et exige une rançon pour rétablir les choses à la normale. Les dernières statistiques sur les ransomwares montrent que ce type de malware connaît des hauts et des bas, probablement en raison des pics dans les campagnes d’attaque en cours. C’est l’un des plus grands marchés des cyber-attaques. L’infrastructure de Ransomware se compose de botnets et de réseaux de Ransomware-as-a-Service ainsi que de groupes qui rivalisent pour une plus grande part de marché.

Un autre business lucratif est celui des services de négociation de ransomware gérés principalement par des avocats. L’une des plus grandes rançons payées (40 millions de dollars) par CNA Financial Corp. serait une réduction par rapport à 60 millions de dollars. Certains négociateurs ne craignent pas de se salir les mains, eux aussi. Bloomberg a rapporté un cas où les hackers ont exigé une preuve documentée du montant de la rançon des négociateurs. Il s’avère que les hackers avaient été escroqués par des négociateurs auparavant. Ces derniers ont dit que les victimes étaient prêtes à payer un montant inférieur et ont empoché la différence entre la somme réelle et ce qu’ils ont donné aux attaquants. Comme l’a dit Bloomberg : « Les arnaqueurs ont dit qu’ils s’inquiétaient d’être arnaqués ».

Le ransomware a aussi ses tendances. Par exemple, la double et triple extorsion. La double extorsion est lorsque l’attaquant vole et crypte les données, menaçant de les vendre si la rançon n’est pas payée. La triple extorsion est quand les attaquants menacent non seulement l’entreprise qu’ils ont piratée, mais aussi les tiers affectés.

Parfois, des miracles se produisent également. Par exemple, la rançon de Colonial Pipeline a été presque entièrement récupérée par le DOJ à partir d’une blockchain Bitcoin précédemment « fiable » qui était utilisée très souvent par les adversaires.

Pour rester résilientes, les organisations doivent mettre en œuvre des procédures de récupération de données et toujours avoir des sauvegardes dans des endroits peu susceptibles d’être détruits. D’ailleurs, les experts suggèrent que la reproductibilité de l’infrastructure devrait devenir une métrique de cybersécurité courante à suivre.

Keyloggers

Un keylogger est l’abréviation de « enregistreur de frappes ». En d’autres termes, c’est un malware qui enregistre chaque action sur le clavier d’un ordinateur. Cependant, il pourrait également enregistrer d’autres entrées :

- Tout ce qui est copié dans le presse-papiers

- Clics de souris

- Activité (programmes ouverts, dossiers, etc.)

- Peut prendre des captures d’écran

- Peut récupérer la valeur du texte (mots de passe derrière un masque)

Les keyloggers peuvent vouloir enregistrer les identifiants, les numéros de cartes de crédit, les conversations dans les discussions et les courriels, l’historique de navigation, et même contrôler à distance l’ordinateur de la victime. Le malware peut être téléchargé à l’insu de l’utilisateur et s’exécuter clandestinement en arrière-plan. Les journaux sont généralement stockés dans des fichiers, donc une façon de détecter un keylogger est d’examiner les fichiers qui se mettent souvent à jour. Ces fichiers sont également envoyés à un serveur C&C, donc il est judicieux de rechercher une connexion établie.

Le spyware

Le spyware est un type de malware conçu pour surveiller, enregistrer, crypter et exfiltrer les données personnelles de la victime vers un serveur malveillant. Il peut également effectuer du beaconing et notifier le serveur C&C quand télécharger des malwares supplémentaires. Le spyware s’intéresse aux comportements humains, son principal objectif est donc un ordinateur personnel ou un appareil mobile.

Cependant, les spywares avancés peuvent infiltrer une grande organisation au lieu de cibler des individus. Un exemple bien connu est un malware présumé parrainé par un État qui a infecté la chaîne d’hôtels Starwood et s’est ensuite propagé à Marriott dès qu’ils ont acquis Starwood. Ce malware pourrait obtenir des informations sur les détails de passeport, de sorte qu’il pouvait suivre l’apparition d’une personne, son emplacement et ses dossiers financiers.

En fin de compte, le spyware peut espionner chaque morceau d’information possible : navigation sur le web, entrées et sorties de données, emplacement et logiciels utilisés. Il peut rassembler du contenu audiovisuel ainsi qu’activer secrètement des microphones et des caméras et enregistrer par lui-même. Certains exemples incluent des fonctionnalités telles que l’usurpation de comptes privilégiés et l’exécution de requêtes de base de données si l’on espionne une organisation.

Peut-être que l’un des exemples de spyware les plus notoires est le projet Pegasus. La dernière version pourrait tirer parti d’exploits sans clic et ne laisser aucune trace détectable sur un appareil cible. Il y a environ un an, Amnesty International a publié un rapport détaillé avec des lignes directrices pour la détection de Pegasus.

L’adware

L’adware peut prendre différentes formes. Certains d’entre eux sont bénins, ce qui signifie qu’ils n’ont pas l’intention de causer de dommage, mais qu’ils collectent des données et affichent des publicités dans l’application logicielle. Par exemple, il pourrait s’agir d’une version gratuite d’une application mobile dans laquelle vous acceptez de voir des applications, mais vous pouvez passer à une version premium pour ne plus les voir. Cependant, dans le but de cet article, jetons un coup d’œil rapide à l’adware malveillant.

Certains sites web qui fournissent du contenu gratuit comme des chansons et des vidéos ont été fortement infectés par des types de malware courants comme l’adware. La plupart des utilisateurs reconnaîtront cette histoire : vous visitez un site web, vous cliquez sur play, et soudain vous êtes redirigé vers une autre page web, et de nombreuses fenêtres pop-up apparaissent. Dans le pire des cas, l’adware peut ouvrir des publicités ennuyeuses impossibles à fermer, verrouiller l’écran, exiger un paiement et effectuer certaines actions en arrière-plan, comme ajouter l’appareil de la victime à une infrastructure de botnet.

Bots et Botnets

A bot lui-même n’est pas forcément une mauvaise chose. De nombreux bots de support client vous permettent de parler à un robot avant un véritable employé humain. Les robots d’exploration de moteurs de recherche Google sont également des bots. Cependant, dans le monde de la cybersécurité, il existe différents types de malwares appelés bots. Ils détournent secrètement les contrôles de l’ordinateur de la victime pour exécuter des tâches malveillantes.

A un botnet est un réseau interconnecté de bots qui travaillent ensemble pour atteindre un objectif commun. Ils sont souvent orchestrés par un serveur C&C malveillant ou un réseau de tels serveurs. Les bots ont la capacité de se répliquer comme les virus et les vers. Une victime peut ne pas être consciente que sa machine fait partie d’un botnet. Certains signes comme des plantages soudains, un processus d’arrêt lent, une exécution lente des logiciels, ou un trafic Internet lent sans raison apparente peuvent indiquer une connexion à un botnet.

Cela empire lorsque les bots deviennent partie d’une infrastructure P2P au lieu d’être simplement connectés à un seul serveur malveillant. Dans ce cas, il est plus difficile de détecter la source d’une cyber-attaque. Aussi, une victime peut réaliser le travail d’un attaquant sans même le savoir. Par exemple, GameOver Zeus a utilisé un mouvement particulièrement prédateur en utilisant un algorithme de génération de domaine (DGA) pour la communication du botnet.

Rootkits

Un rootkit est un type de malware qui obtient un accès non autorisé au répertoire racine d’un ordinateur, également connu sous le nom de noyau. C’est le cœur de tout système d’exploitation, donc comme vous l’avez déjà deviné, il est possible de causer beaucoup de dégâts une fois que l’adversaire obtient un accès root.

Tout d’abord, un rootkit peut bloquer les appels antivirus vers le système. En conséquence, le rapport de scan antivirus indique que tout va bien, alors que le malware a pris le contrôle total de l’appareil de la victime. Un rootkit typique est une collection de malwares contenant des keyloggers, des botnets, des portes dérobées, des outils de collecte et d’exfiltration de données, des remplacements de bootloader, des consommateurs de RAM, et plus encore. En mode noyau, le rootkit peut modifier les paramètres système et être impossible à supprimer. L’un des rootkits les plus largement discutés est Stuxnet, qui a causé de graves problèmes dans une centrale nucléaire iranienne et d’autres installations industrielles.

Cryptojacking & Co

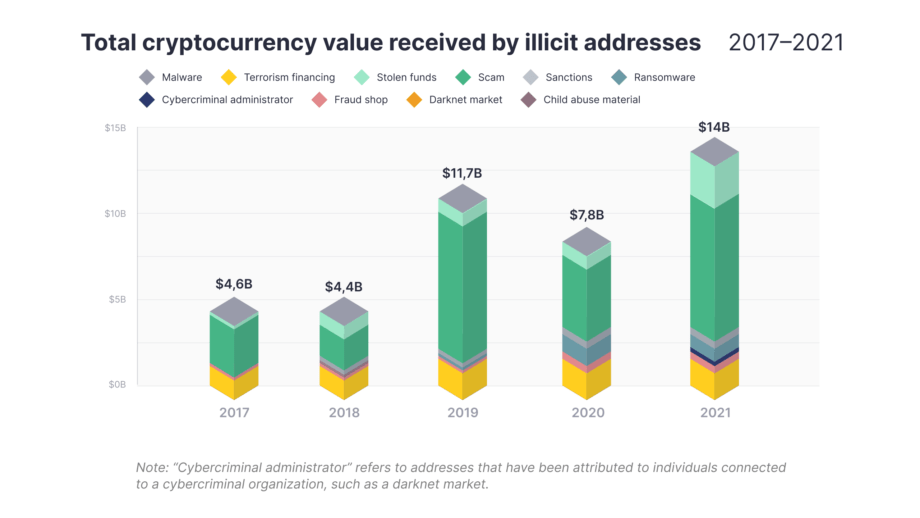

All-time-high est un mot couramment utilisé dans l’industrie de la crypto-monnaie. Cependant, ces derniers temps, il ne s’agit pas seulement des prix des crypto-monnaies, mais aussi de la criminalité cryptographique, avec des adresses illicites recevant 14 milliards de dollars en 2021.

Comme vous pouvez le voir, les escroqueries, les fonds volés et les marchés du darknet ont dominé en 2021. Les types de malware axés sur la crypto s’appliquent dans tous ces cas. Alors, quels sont ces types ?

- Escroqueries – peuvent faire partie des attaques d’ingénierie sociale

- Fonds volés – peuvent faire référence à de nombreux types de malware. Ils essaient principalement d’infiltrer un appareil avec un accès à un portefeuille chaud.

- Le Ransomware – les opérateurs reçoivent des rançons en devises numériques.

Cryptojacking se réfère à un type de malware conçu pour miner discrètement des crypto-monnaies sur l’appareil d’une victime. Il consomme des ressources système et tente de rester déguisé le plus longtemps possible.

En ce qui concerne le vol de fonds, les formes courantes de malware incluent les keyloggers qui cherchent une combinaison de clé publique et privée (parfois une phrase secrète) et accèdent à un portefeuille crypto. Les voleurs d’informations peuvent également scanner la mémoire système, les documents textuels, les sessions de navigateur, les expressions régulières – tout ce qui leur donne une indication d’identifiants. Les portefeuilles non-dépositaires sont généralement plus sensibles au vol que les portefeuilles déposants. Et si un attaquant effectue une transaction sur la blockchain – c’est irréversible. Si vous êtes intéressé par les attaques crypto, consultez le rapport de Microsoft avec les détails de la surface d’attaque et les exemples courants de kill chain.

Détection de Malware avec SOC Prime

Une fois inscrit sur la plateforme SOC Prime Detection as Code , vous aurez accès à des milliers de règles de détection basées sur Sigma qui sont également traduites en plus de 26 formats spécifiques aux vendeurs. Plus de 7000 organisations à travers le monde utilisent ces règles quotidiennement pour rationaliser leurs processus de détection de menaces. De nouveaux éléments de détection ciblant différents types de malwares apparaissent sur la plateforme dans les 24 heures suivant une divulgation officielle.

Les requêtes de chasse aux menaces sont élaborées par les principaux professionnels de la sécurité de l’industrie et sont destinées à des recherches sur mesure sur les plateformes SIEM, EDR et XDR. Découvrez de nouvelles menaces non divulguées au sein d’un réseau avant que les attaquants ne causent des dommages. Chaque requête de recherche et règle de détection est accompagnée de contexte d’intelligence des menaces et de cartographie MITRE ATT&CK® qui permet aux équipes SOC d’analyser rapidement et efficacement de nouvelles menaces.

Les professionnels établis de la chasse aux menaces et les ingénieurs de détection rejoignent également Threat Bounty – notre initiative de crowdsourcing qui rassemble des contenus de détection sensibles au temps à une échelle mondiale du paysage des menaces. Les auteurs de contenus reçoivent des paiements récurrents pour leurs efforts et les utilisateurs de la plateforme Detection as Code profitent des avantages d’une défense cyber collaborative qui les libère de l’approche de sécurité en silos et de ses conséquences.