Qu’est-ce que l’exfiltration de données ? Tactique d’exfiltration MITRE ATT&CK® | TA0010

Table des matières :

Le processus de vol de données d’un système d’entreprise est également connu sous le nom de exfiltration. MITRE ATT&CK® a consacré une tactique entière à la copie illégale, au téléchargement et au transfert des données internes des organisations avec des niveaux de sensibilité significatifs. Les exemples d’exfiltration de données peuvent être assez évidents, comme copier des fichiers sur une clé USB ; et assez furtifs, comme le tunneling DNS sur HTTPS. Examinons de plus près l’exfiltration et trouvons des moyens de prévenir et détecter cette tactique.

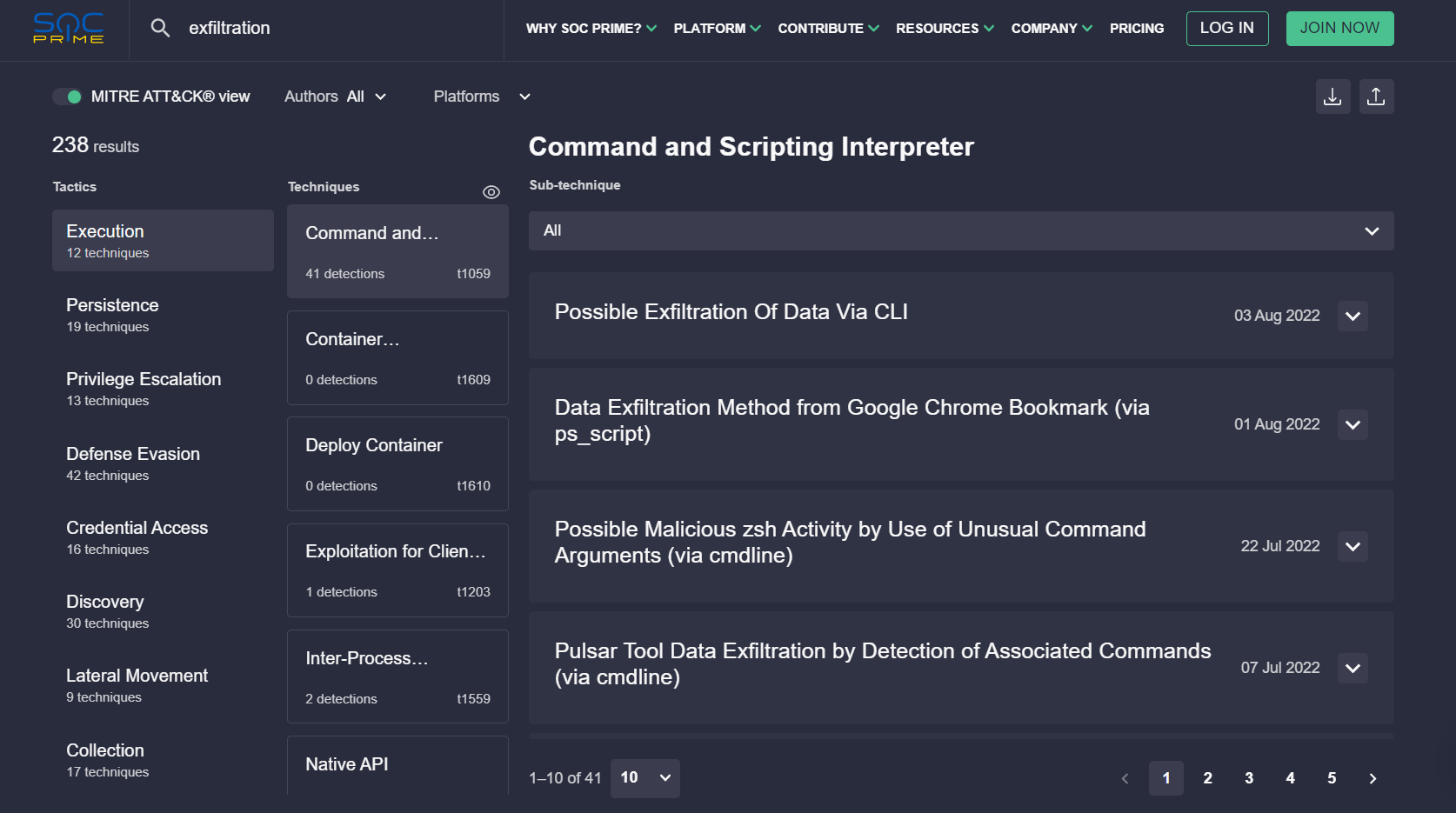

L’équipe de sécurité dédiée de SOC Prime, en collaboration avec une communauté mondiale de Threat Hunters et d’ingénieurs de détection, travaille en continu à trouver de nouvelles façons de détecter les menaces de cybersécurité. Notre moteur de recherche des menaces cybernétiques offre un accès instantané au contexte CTI, au mappage MITRE ATT&CK, et aux détections basées sur Sigma pertinentes. Cliquez sur le bouton ci-dessous pour voir toute la collection de règles Sigma pour détecter l’exfiltration (TA0010).

Passez à la vue MITRE ATT&CK pour explorer les résultats de recherche alignés avec le cadre MITRE ATT&CK et approfondir toutes les techniques disponibles de la tactique d’exfiltration.

Comment fonctionne l’exfiltration de données ?

L’une des méthodes les plus utilisées pour voler des données est de les transférer via un canal réseau qui relie une entreprise avec le monde extérieur. Le trafic Internet, dans ce cas, est utilisé de multiples manières différentes. Les attaquants essaient généralement d’obscurcir les données, de les compresser et de les chiffrer avant de les exfiltrer. De petites pièces d’information peuvent être intégrées dans des images de stéganographie, des requêtes DNS, des métadonnées de paquets, et ainsi de suite. Le trafic peut également être intercepté et analysé par des adversaires en temps réel.

La plupart du temps, les cyberattaques visent à exfiltrer les données que les victimes possèdent déjà. Cependant, certains types de logiciels malveillants enregistrent également et collectent de nouvelles données qui ne sont pas stockées dans l’infrastructure de l’organisation. Par exemple, les attaquants pourraient utiliser des appareils et des applications qui enregistrent l’audio et la vidéo, les frappes clavier et les copiés de presse-papier. Toutes ces actions peuvent être réalisées soit automatiquement soit manuellement via des outils d’accès à distance.

Types d’Exfiltration de Données

Explorons maintenant un peu plus en profondeur les façons particulières dont les données peuvent être exfiltrées des infrastructures numériques vers des emplacements tiers sans le consentement ou la connaissance du propriétaire.

Exfiltration Automatisée

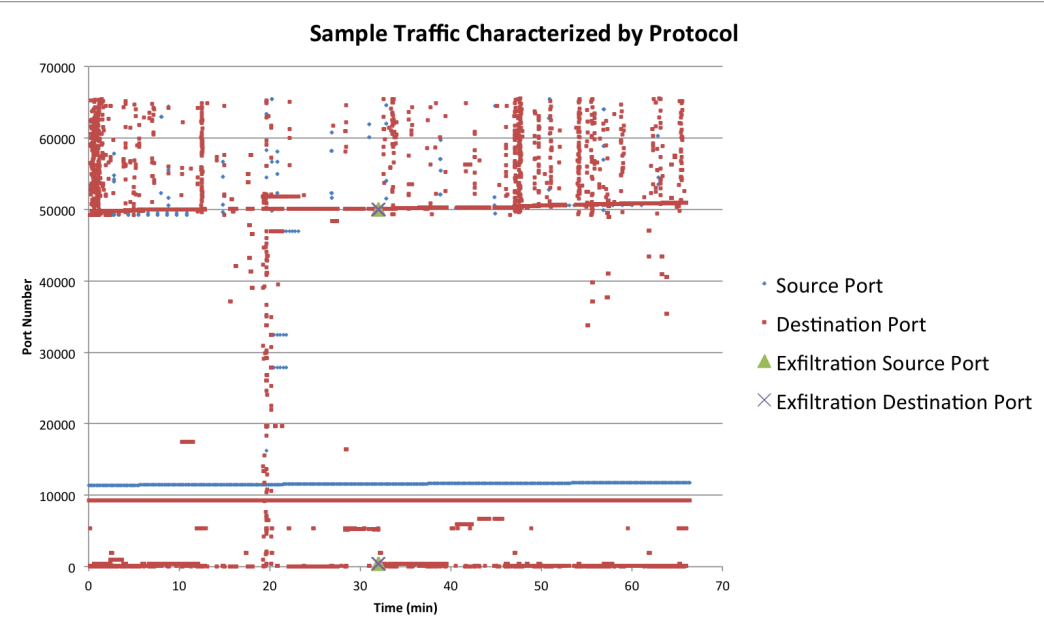

L’exfiltration de données malveillante ne ressemble plus vraiment à un film d’espionnage de nos jours. Au lieu de cela, les fichiers peuvent se télécharger silencieusement en arrière-plan et se fondre dans le trafic légitime. De plus, des sous-techniques comme T1020.001 sont utilisées pour refléter le trafic surveillé, ce qui est une fonctionnalité native dans certains outils d’analyse et appareils réseau. Ci-dessous se trouve un exemple visuel d’une exfiltration discrète.

Source de l’image : “Exfiltration Techniques: An Examination and Emulation” par Ryan C. Van Antwerp, Printemps 2011

Exfiltration de Données de Taille Réduite

Évidemment, d’énormes volumes de transferts de données seront facilement remarqués par les experts en sécurité. Les adversaires le savent ; c’est pourquoi certains d’entre eux tentent de diviser les données en petits morceaux et de les emporter discrètement (T1030). De cette manière, les attaquants ne dépassent pas les seuils de transfert de données et ne génèrent aucune alerte. En conséquence, l’exfiltration pourrait rester non détectée pendant une période de temps significative.

Par exemple, Cobalt Strike commence par créer un beacon pour une communication lente et continue avec un canal C2. Ensuite, à chaque connexion, le beacon a pour tâche de télécharger un certain fichier. Il divise le fichier en morceaux et les télécharge petit à petit. La taille des morceaux dépend du canal de données actuel. Pour HTTP/HTTPS, la taille est de 512 Ko. Et ce n’est même pas la plus petite taille. Un cheval de Troie appelé Helminth envoie des données en morceaux de 23 octets dans des requêtes DNS.

Canaux d’Exfiltration : C2 vs. Protocole Alternatif

Il est raisonnable de suggérer que les attaquants essaieront de voler des données via un canal C&C déjà établi. Cependant, ce n’est pas toujours le cas.

Voici les techniques MITRE ATT&CK à couvrir :

- T1041 – Exfiltration sur le canal C2

- T1048 – Exfiltration via un protocole alternatif

Lors de l’analyse, il peut également arriver que les emplacements de destination pour les fichiers exfiltrés varient. Pour masquer leurs traces, les adversaires peuvent utiliser une variété de protocoles (tous différents de celui utilisé pour une communication de canal C2), tels que FTP/S, SMTP, HTTP/S, DNS, Net/SMB, et plus encore. Un protocole alternatif peut également signifier des transferts au sein des services web comme le stockage en nuage. Le trafic peut être chiffré avec un algorithme de cryptographie symétrique, ainsi qu’asymétrique. Les données peuvent également être obscurcies sans aucun chiffrement: c’est possible en utilisant des algorithmes de codage public et de compression, tels que base64, ou en intégrant des données dans les en-têtes/champs de protocole comme HTTP POST. Des utilitaires intégrés peuvent également être exploités ici. Par exemple, un implant de surveillance WindTail abuse d’un macOS /usr/bin/curl.

Moyen d’Exfiltration – Sans Fil et Physique

Les canaux de réseau sans fil ne sont pas les plus largement utilisés – MITRE ATT&CK ne donne pas encore d’exemples de procédure. Cependant, si une organisation a un périmètre physique fermé comme tel et qu’elle n’est pas entièrement passée au BYOD, ce scénario reste possible.

Le moyen alternatif pourrait inclure :

- Bluetooth

- Wi-Fi

- Modem

- Canal cellulaire

- Canal(s) de radiofréquence

Pour la plupart de ces canaux, les attaquants doivent être physiquement suffisamment proches pour que cela fonctionne. De plus, ces connexions ne sont pas aussi furtives que les canaux Internet pour la communication C2. Ici, les adversaires n’ont pas vraiment à masquer leur trafic car il n’est pas envoyé par le réseau de la victime. En conséquence, ce trafic ne sera pas visible par les pare-feux ni par aucun autre moyen de prévention de la perte de données établi au sein de l’infrastructure de l’organisation.

En ce qui concerne un moyen physique, la première chose qui vient à l’esprit est une clé USB. Et oui, elles sont encore utilisées par les attaquants. Alternativement, il pourrait s’agir d’un disque dur externe, d’un lecteur MP3, d’un appareil mobile – tout ce qui a un stockage physique. Si un système cible n’est pas connecté à Internet et à d’autres réseaux, alors l’exfiltration physique est peut-être la seule voie à suivre. Des scènes de films d’espionnage avec des personnes se faufilant dans des salles de serveurs sont applicables ici.

Services Web Exploités pour l’Exfiltration

Les services Web légitimes et non compromis peuvent involontairement devenir de bons canaux pour l’exfiltration pour plusieurs raisons. Tout d’abord, les pare-feux de l’organisation peuvent avoir des règles permettant l’échange de données au sein d’un tel service. Cela pourrait être quelque chose comme Google Drive, qui est largement utilisé par les employés (APT28 a utilisé ce canal pour l’exfiltration). Deuxièmement, l’échange de données sur les services Web est très probablement chiffré avec SSL/TLS, donc les attaquants peuvent le télécharger et rester inaperçus.

Les référentiels de code pourraient être un autre canal pour l’exfiltration. Les données peuvent être déversées par API et via HTTPS.

Exfiltration Programmée

L’exfiltration de données peut se produire selon un certain calendrier pour échapper à la détection. Les adversaires veulent se fondre dans le trafic normal ou opérer lorsque personne ne regarde. Les options peuvent varier. Un calendrier peut être prédéterminé ou personnalisé. Parmi d’autres, voici les motifs observés dans la nature:

- ADVSTORESHELL – toutes les 10 minutes

- Cobalt Strike – intervalles arbitraires et aléatoires

- LightNeuron – la nuit ou pendant les heures de bureau

- ShimRat – mode veille sur instruction

L’exfiltration programmée peut utiliser une connexion C2 ou alternative. Elle peut également utiliser un mélange de différentes routes pour rester non détectée.

Exfiltration dans le Cloud

La surveillance du trafic réseau peut potentiellement détecter les connexions programmées avec le serveur C2. Pour éviter cela, les attaquants peuvent essayer de transférer les données vers un compte voyou au sein du même espace d’adresse d’un fournisseur de cloud. Des sauvegardes cloud malveillantes ont été observées par les chercheurs qui ont ensuite été envoyées via des connexions API.

Comment détecter l’exfiltration de données ?

La part du lion des motifs peut être détectée en collectant et en analysant les journaux SIEM. Cependant, cela peut être difficile lorsqu’il s’agit du trafic réseau. Les périodes de rétention des données pour la surveillance DNS ne sont pas très longues, et en outre, l’exfiltration elle-même peut se produire en quelques minutes. Les attaquants comptent sur la difficulté de la surveillance du trafic réseau c’est pourquoi ils veulent exfiltrer rapidement. Examinons quelques moyens de détecter l’exfiltration à la fois dans le flux de trafic et dans les journaux SIEM.

Flux de Trafic Réseau

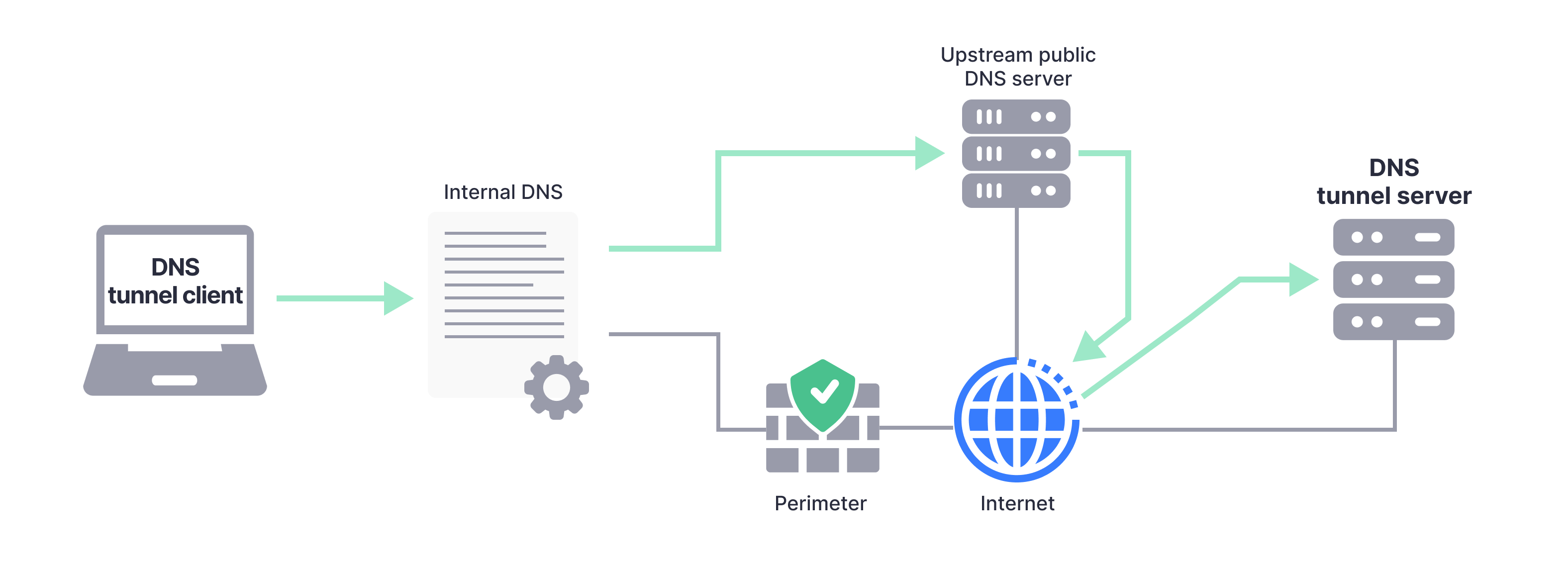

Certains spécialistes de la sécurité pourraient négliger l’exfiltration via le tunneling DNS car la nature de ce canal est très bruyante. Ici, ils pourraient vouloir analyser les motifs de trafic à la recherche d’anomalies. Cela pourrait être :

- Caractéristiques anormales dans les requêtes, telles que des types d’enregistrements inhabituels ou des chaînes de caractères longues

- Durée, fréquence et tailles des données transmises via certains canaux de requête/réponse

- Hôtes et appareils anormaux dans de nouvelles connexions réseau

- Anomalies dans les paquets qui ne font pas partie des flux établis

- Paquets de données de taille fixe envoyés à intervalles réguliers suspects

- Modèles inhabituels dans les canaux chiffrés de couche application (tels que SSL/TLS) – vous ne pouvez pas voir ce qu’il y a à l’intérieur, mais vous pouvez analyser le comportement

- Utilisation suspecte des ports communs et non courants

Le canal DNS sur HTTPS (DoH) chiffre le trafic pour la confidentialité, ce qui est souvent exploité par les attaquants. Si la détection de la probabilité de tunneling DoH est cruciale pour la sécurité de l’organisation, envisagez d’étudier les dernières découvertes scientifiques en recherche. Par exemple, il est possible d’analyser les empreintes digitales TLS des clients DoH et de construire des classificateurs avec des fonctionnalités basées sur le flux, ce qui est démontré expérimentalement.

Idée d’image : Al-kasassbeh Mouhammd et Khairallah, T. (2019). Gagner des tactiques avec le tunneling DNS. Network Security, 2019(12), 12–19. doi:10.1016/s1353-4858(19)30144-8

Les règles Snort pour les IDS aident également à détecter le tunneling DNS. Les recherches montrent que les règles suivantes génèrent des alertes précises :

- La règle qui compte la fréquence des requêtes DNS en cinq secondes

- La règle basée sur le contenu spécifique des octets, que l’on peut trouver dans les flux de paquets

- La règle ciblant le paquet IP encapsulé dans la réponse DNS (en recherchant l’en-tête IP commençant par 0x4510 basé sur le numéro de port découvert et la destination d’un paquet tunelé)

Le trafic pour cet expériment a été capturé via une connexion SSH. Les analystes ont exporté les octets de paquets via Wireshark dans un fichier binaire et ont examiné son contenu.

Journaux

Naturellement, le processus d’exfiltration peut être initié depuis des stades antérieurs dans une chaîne d’attaque. Par exemple, à partir d’un fichier exécutable placé dans un emplacement inhabituel ou d’un script PowerShell. Les données peuvent également être collectées et emballées au préalable pour être exfiltrées plus tard. Les fichiers peuvent être partagés ou copiés. Et comme il pourrait y avoir des millions de ces événements se produisant sur le réseau chaque jour, il est assez difficile de remarquer un comportement suspect tôt dans le cycle de vie de l’attaque.

Il est possible de surveiller la possible exfiltration de données en vrac en utilisant des outils d’automatisation spéciaux pour SIEM. Par exemple, il existe plusieurs extensions dans IBM QRadar et un playbook Microsoft Sentinel de SOC Prime pour l’isolation des vers dans les instances AWS EC2 qui tentent d’exfiltrer des données.

Quelques autres conseils de détection de MITRE ATT&CK incluent :

- Vérification des fichiers, en particulier ceux avec des extensions suspectes et dans des emplacements inhabituels, qui tentent d’initier une connexion via des protocoles réseau

- Vérification des points de montage des appareils de stockage et des nouvelles lettres de lecteur assignées

- Surveillance des accès et des nouvelles créations de processus pour les supports amovibles

- Surveillance des métadonnées du réseau local (telles que l’adressage MAC) et des protocoles de gestion du réseau (tels que DHCP) pour des connexions matérielles inhabituelles

Enfin, n’oublions pas que différents attaquants pourraient utiliser exactement le même échantillon de logiciel malveillant chez différentes victimes. C’est pourquoi les indicateurs de compromission (IOC) valent également la peine d’être pris en compte. Comme dans le cas de HYPERSCRAPE, décrit par Google Threat Analysis Group (TAG) – ce logiciel malveillant montre un comportement assez complexe, mais les fichiers utilisés sont pratiquement détectables.

Comment prévenir l’exfiltration de données ?

Les équipes de sécurité travaillent dur pour fournir plusieurs niveaux de protection des données comme le chiffrement, le VPN et le proxy, la rotation des secrets et plus encore. Malheureusement, les attaquants peuvent exploiter précisément ces contrôles en exfiltrant des données par des connexions sécurisées. Alors, comment atteindre la meilleure prévention de l’exfiltration de données ?

La prévention des pertes de données (DLP)

DLP est une approche stratégique complexe pour prévenir les fuites de données, la destruction et l’utilisation non autorisée. Elle peut inclure plusieurs technologies, des processus spécifiques et l’implication du personnel de sécurité.

Elle commence généralement par la création de politiques de gestion des risques. La classification et les principes de gouvernance des données, les exigences de conservation, les plans de continuité des affaires, la reprise après sinistre – toute la documentation ennuyeuse mais essentielle est élaborée à cette étape. La partie technologique inclut le matériel, le firmware et le logiciel, des répéteurs jusqu’à SIEM. Il est bon de savoir que certains fournisseurs de logiciels comme Microsoft offrent déjà DLP en tant qu’ensemble de fonctionnalités natives. Et enfin, la sécurité est impossible (pour le moment) sans supervision humaine, donc des professionnels qualifiés et une formation régulière aideront à maintenir la stratégie DLP. Pour l’étendre au-delà des limitations d’une équipe interne, les organisations s’appuient sur une défense cybernétique collaborative. Découvrez les avantages de notre programme Threat Bounty pour voir comment les chercheurs en sécurité indépendants monétisent leur expérience professionnelle.

Gestion des identités et des accès

Pour exfiltrer des données, les attaquants veulent apporter des modifications non autorisées. Bien que souvent, il leur soit plus facile de détourner légitimement les sessions et comptes des utilisateurs et d’agir à partir de là. Bien qu’il existe de nombreuses façons d’usurper l’identité des initiés, la gestion des accès peut être gérée avec l’aide de quelques méthodes conceptuellement simples.

Tout est question des choses traditionnelles : le moindre privilège, le besoin de savoir, la séparation des tâches. Tout cela est utile car il est plus facile d’ établir des normes de comportement légitime de l’utilisateur. Les experts en sécurité disent aussi que la séparation des tâches nécessite une collusion. Ce n’est pas que les administrateurs veulent que les gens se concertent, mais c’est une décision intelligente. Disons qu’une chaîne d’actions comme lire un fichier sensible ET communiquer via une connexion sortante est impossible à réaliser dans le cadre d’un seul compte. Cela incite un utilisateur malveillant à conclure des ententes et à laisser des traces. De telles actions seraient plus faciles à détecter.

Sur le plan technologique, les contrôles d’autorisation comme les tickets Kerberos, Amazon IAM, etc., ont montré de nombreux défauts dans la nature qui ont été allègrement exploités par les adversaires. Dans ce cas, une équipe de SOC pourrait se poser des questions difficiles, telle que si elle doit continuer à utiliser ce contrôle de sécurité ou non. En vérité, il est impossible d’éliminer totalement les risques, il s’agit donc souvent de sécuriser l’infrastructure avec la meilleure technologie disponible et ensuite de surveiller la situation en continu. De plus, des choses comme le chiffrement hybride et l’authentification multifactorielle devraient être mises en œuvre de toute façon, « au cas où ».

Idée d’image : Shutterstock

Réseau DéfinI par Logiciel (SDN)

Les dispositifs de sécurité pour la surveillance et le filtrage du trafic réseau aident à prévenir l’exfiltration, et de nombreux fournisseurs font un excellent travail dans la fabrication de ceux-ci. Mais si une équipe SOC achète ces appareils, est-elle liée à un verrouillage du fournisseur ? Est-elle limitée par la disponibilité des correctifs ? Est-ce seulement au mieux et y a-t-il une dépendance complète à une version particulière ?

Il s’avère qu’il existe un moyen d’ éviter les dépendances indésirées. SDN utilise des contrôleurs software et des API pour gérer différents niveaux de sécurité, gagner en visibilité et contrôler de manière granulaire le trafic, les fichiers, les applications et les actifs. Cependant, étant donné que le plan de contrôle est basé sur un logiciel, il est raisonnable de supposer qu’il nécessite également une surveillance de sécurité importante pour lui-même.

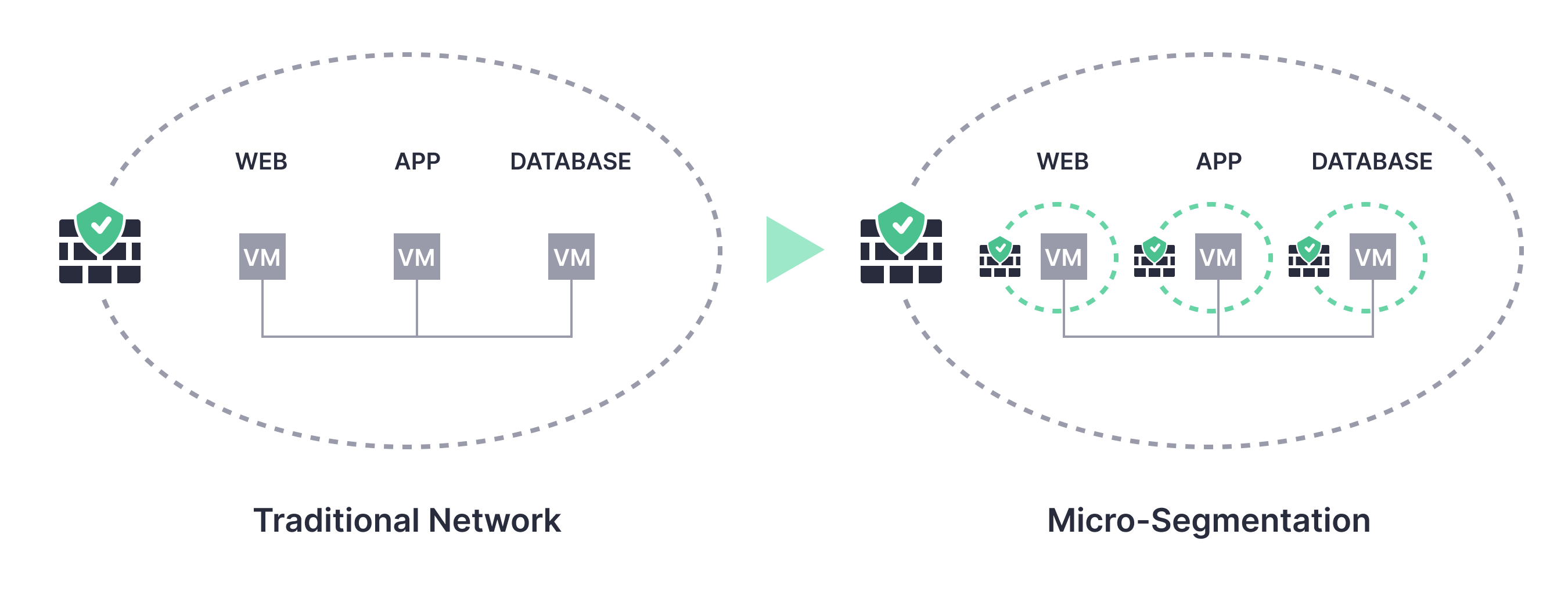

Microsegmentation

Idée d’image : Vembu

L’une des manières pratiques d’atteindre des choses comme le moindre privilège et la confiance zéro est la microsegmentation. Comme le nom l’indique, cette approche nécessite de diviser les réseaux en segments plus petits (souvent définis par les charges de travail) et de sécuriser chacun séparément. Cela permet de configurer plusieurs listes de contrôle d’accès (ACL) et d’isoler les actifs, réduisant ainsi la surface d’attaque. Inutile de dire qu’une structure monolithique unique d’un réseau est une recette pour un désastre, donc la microsegmentation pourrait être une solution viable. De plus, il pourrait être raisonnable de mettre en œuvre la défense en profondeur lorsque les couches de sécurité appliquent des restrictions en série et non en parallèle.

L’auteur de “L’Art de la guerre”, Sun Tzu, a un jour dit : « quand nous sommes proches, nous devons faire croire à l’ennemi que nous sommes loin. » Peut-être était-il le maître de ce qu’on appelle maintenant le camouflage des données. En termes simples, il devrait être extrêmement difficile de découvrir le placement ainsi que même le fait de l’existence de données hautement confidentielles sur un certain réseau.

Lorsque toutes les mesures préventives sont en place, rationalisez votre routine de détection des menaces en utilisant une approche collaborative de défense cybernétique. Découvrez SOC Prime’s Cyber Threats Search Engine pour une recherche instantanée de plus de 236 détections Sigma pour la tactique d’Exfiltration. Les traductions vers plus de 26 formats rendent ces règles applicables à une multitude de solutions spécifiques aux fournisseurs pour la gestion et la surveillance des journaux. Obtenez 41 règles gratuitement et une couverture complète à partir de 5 500 $ avec un plan d’abonnement à la demande.