Aperçu et analyse, principales sources de données et règles Sigma pertinentes pour détecter l’élévation de privilèges

SOC Prime favorise la collaboration d’une communauté mondiale de cybersécurité et sélectionne les règles Sigma les plus récentes alignées sur le framework MITRE ATT&CK® permettant aux équipes de se concentrer sur les menaces qu’elles anticipent le plus. Avec la sortie récente des abonnements à la demande pour la plateforme de SOC Prime, les praticiens de la sécurité peuvent accéder immédiatement à du contenu de détection-as-code correspondant aux vecteurs d’attaque les plus pertinents pour les besoins spécifiques de leur organisation. Dans cet article de blog, nous allons couvrir l’aperçu et l’analyse de la tactique d’élévation de privilèges (TA0004) et explorer les règles Sigma dédiées à cette tactique ATT&CK.

Explorer la plateforme Prendre un rendez-vous

Qu’est-ce que l’Élévation de privilèges (TA0004) ?

Les adversaires ont des objectifs différents, mais ils affectent généralement la confidentialité, l’intégrité ou la disponibilité des systèmes critiques. L’élévation de privilèges est l’action visant à obtenir des niveaux de confiance supérieurs au sein d’un système compromis. Ces niveaux de confiance leur permettent de prendre d’autres mesures, telles que le déplacement latéral vers de nouveaux hôtes ou l’exécution d’actions privilégiées comme lire ou modifier des données protégées.

Contenu de détection de l’élévation de privilèges

La détection de l’élévation de privilèges est un processus complexe qui ne peut pas être limité à une seule règle et nécessite plusieurs algorithmes de détection tout en tenant compte des nouvelles techniques, outils et implémentations dès qu’ils apparaissent.

Sigma sert de norme de facto pour exprimer des requêtes de chasse aux menaces pouvant être utilisées pour développer du contenu de détection applicable à la plupart des solutions SIEM & XDR populaires. Visitez le répertoire Sigma sur GitHub pour plus de détails ou explorez comment Sigma transforme la cybersécurité en une norme industrielle indépendante des fournisseurs et pérenne.

Exploiter Uncoder.IO, les équipes peuvent traduire instantanément les règles Sigma vers la solution de sécurité de leur choix. Alternativement, en utilisant l’interface de ligne de commande, les règles Sigma peuvent être converties au format de langue sélectionné via l’outil SIGMAC .

Ci-dessous, vous pouvez trouver nos règles Sigma recommandées abordant la tactique d’élévation de privilèges (TA0004) :

Règle de comportement : Privilèges de débogage Windows assignés

SeDebugPrivilege est un privilège sous Windows qui permet aux adversaires d’accéder au compte système local (équivalent de root sous Windows) en déboguant les processus système. Cette règle identifie les comptes auxquels est assigné le SeDebugPrivilege.

Règle d’exploitation : Élévation de privilèges possible via Dirty Pipe en écrasant des données dans des fichiers arbitraires [CVE-2022-0847] (via auditd)

CVE-2022-0847 (Dirty Pipe) est une vulnérabilité qui permet à un utilisateur sans droits de root d’écraser des données dans n’importe quel fichier cible. Cette règle exploite les événements syscall d’auditd pour identifier les tentatives probables d’exploitation.

Règle d’outil : Modèles d’exécution AdvancedRun possibles (via cmdline)

AdvancedRun est un outil gratuit fourni par le développeur de logiciels Nir Sofer. Cet outil a été utilisé par des acteurs malveillants pour passer d’administrateur local à privilèges système.

Règle Cloud : Possible abus des permissions API Azure (via azuread)

Les applications Azure peuvent se voir attribuer le rôle d’application “AppRoleAssignment.ReadWrite.All”. Avec cette permission, une application peut s’octroyer n’importe quelle permission API, notamment la capacité de changer les rôles d’utilisateur en Administrateur Global. Cette règle identifie les applications se voyant octroyer des permissions de rôle d’application sensibles.

Explorer la plateforme Prendre un rendez-vous

Détection de l’élévation de privilèges : Sources de logs les plus communes

Les règles Sigma disponibles sur la plateforme de SOC Prime couvrent des sources de logs adaptées à l’environnement de l’organisation. Voici les cinq sources de logs les plus couramment requises pour détecter l’élévation de privilèges.

Création de processus

Ci-dessous, vous pouvez trouver les sources de logs de création de processus les plus courantes :

-

Logs de sécurité Windows

- 4688, vérifiez que les détails de la ligne de commande sont inclus

-

Sysmon pour Windows et Sysmon pour Linux

- Identifiant d’événement 1

-

Logs auditd Linux

- type d’événement execve

-

Détection et réponse des points de terminaison (EDR) | Détection et réponse étendues (XDR)

- Certains services EDR ne fournissent pas d’événements de création de processus passifs ou enrichis.

Création de services and Tâche planifiée Sources de données de création

Il est commun pour les adversaires de créer des services et des tâches pour l’élévation de privilèges. Les services s’exécutent avec des privilèges système, et les tâches planifiées peuvent être créées par les administrateurs. Les tâches planifiées sont généralement créées pour être exécutées en tant que SYSTEM puis supprimées rapidement.

Voici quelques sources de données communes pour la création de services et de tâches planifiées :

-

Logs de sécurité Windows

- 7045

- 4698

-

Détection et réponse des points de terminaison (EDR) | Détection et réponse étendues (XDR)

- Certains services EDR ne fournissent pas d’événements de création de tâches / services planifiés passifs ou enrichis

Logs de gestion des identités et des accès natifs du cloud (IAM)

Lorsque les rôles d’utilisateur sont modifiés, les fournisseurs de cloud enregistrent généralement ces changements dans les logs de gestion des identités et des accès. Par exemple, Google Cloud Provider inclut des logs IAM dans leurs Cloud Audit Logs.

Logs d’activité cloud natifs

Lorsque les utilisateurs accèdent ou modifient des ressources dans le cloud, un log d’audit est généralement créé montrant l’accès. Par exemple, AWS fournit des logs CloudTrail, tandis que Microsoft — AzureActivity logs. Les logs d’activité appropriés peuvent aider les praticiens de la sécurité à auditer l’accès aux ressources sensibles.

Logs auditd Linux et/ou logs EDR/XDR équivalents

Surveillez l’activité à partir du compte root à l’aide de auditd ou d’une fonctionnalité équivalente fournie par un EDR / XDR.

SOC Prime sélectionne des détections principalement générées à partir de deux sources principales qui se combinent pour produire une expertise collaborative permettant aux équipes de suivre le volume d’attaques croissant. Tant l’équipe interne de développement de contenu de SOC Prime que les chercheurs du Programme de prime aux menaces, incluant Emir Erdogan, Osman Demir, Nattatorn Chuensangarun, et Sittikorn Sangrattanapitak, ont principalement contribué à la fourniture de contenu de détection abordant la tactique de l’élévation de privilèges.

Explorer la plateforme Prendre un rendez-vous

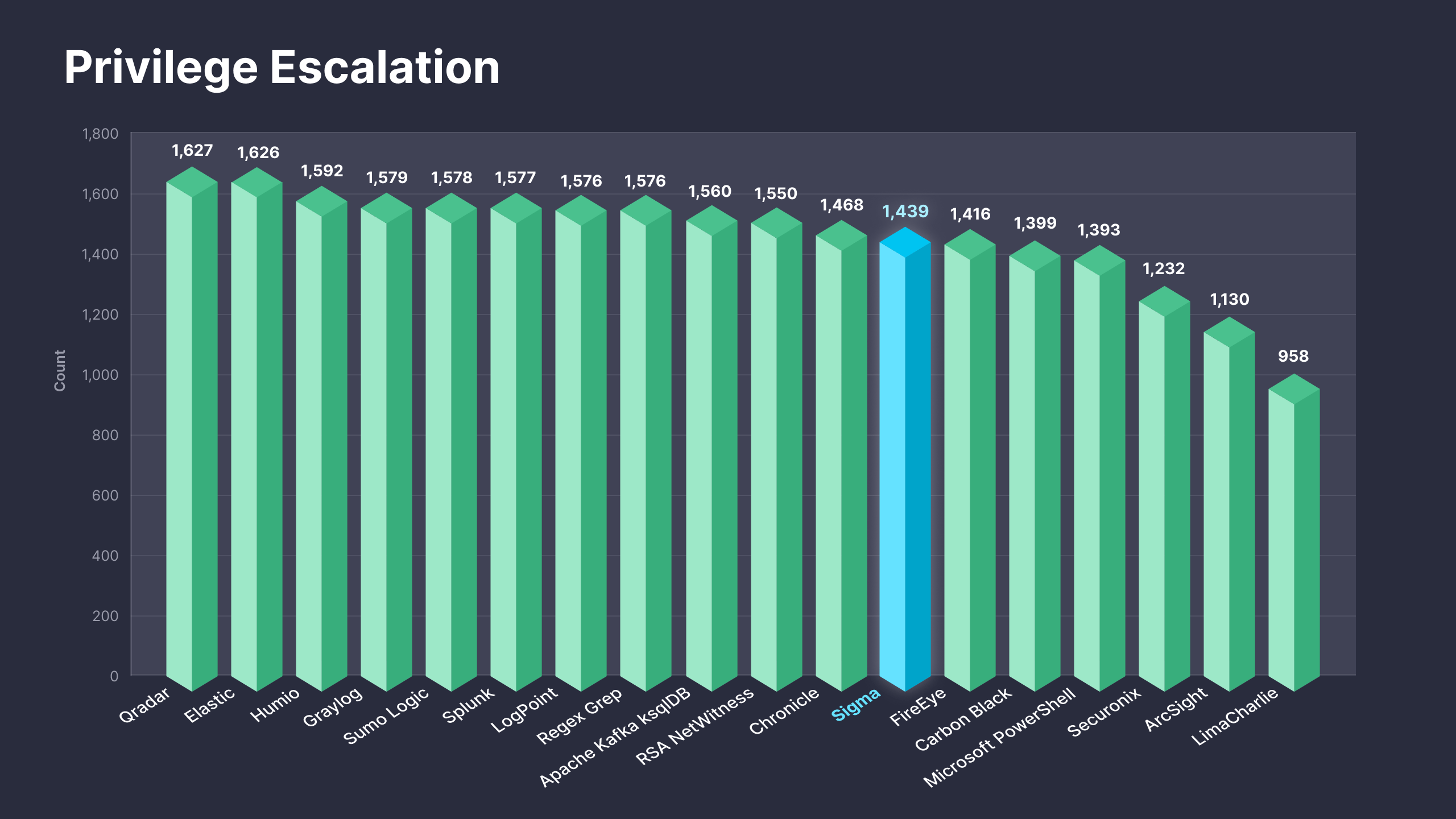

Fig. 1. Règles Sigma abordant la tactique d’élévation de privilèges (TA0004) avec traductions pour plus de 25 plateformes prises en charge

Les abonnements à la demande dernièrement sorties sont conçues pour permettre aux praticiens de la sécurité de tirer une valeur immédiate de la plateforme de SOC Prime en offrant un accès direct au contenu de détection correspondant au profil de menace spécifique de l’organisation. Dans le cadre de ces abonnements, les équipes peuvent accéder instantanément à plus de 1 400 règles de détection basées sur Sigma abordant la tactique d’élévation de privilèges avec des traductions disponibles pour plus de 25 formats SIEM et XDR. Pour plus de détails sur les niveaux d’abonnement à la demande, veuillez vous référer à https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }