Le 28 août 2024, un avis conjoint a été publié par le FBI, le ministère de la Défense et le CISA, avertissant les professionnels de la cybersécurité d’une augmentation des opérations par des adversaires liés à l’Iran. Ces acteurs collaborent de plus en plus avec des groupes de rançongiciels pour cibler les secteurs de l’éducation, de la finance, de la santé, des organismes d’État et de l’industrie de la défense. Connu sous le nom de Pioneer Kitten, ce collectif de piratage parrainé par l’État travaille activement à infiltrer et à accéder aux réseaux des organisations ciblées, avec l’intention de s’associer à des opérateurs de rançongiciels pour exécuter des attaques par rançongiciel. Notamment, la plupart des instructions commencent par l’exploitation d’actifs orientés vers Internet qui abritent des vulnérabilités n-day spécifiques.

Détecter les attaques de Pioneer Kitten

Les collectifs de piratage parrainés par l’État ont été en hausse ces dernières années. Cette tendance représente une menace croissante pour les défenseurs du cyberespace en raison de l’ampleur et de la sophistication croissantes des outils des attaquants. Les groupes APT iraniens figurent parmi les collectifs les plus actifs au premier trimestre 2024, partageant la première place avec les acteurs chinois, nord-coréens et russes.

La dernière activité de cyberespionnage couverte dans l’avis AA24-241A du CISA exhorte les praticiens en cybersécurité à renforcer leur défense contre Pioneer Kitten (également connu sous les noms Fox Kitten, UNC757, Parisite, RUBIDIUM, et Lemon Sandstorm), qui s’associe actuellement avec des opérateurs de rançongiciels pour déployer des charges malveillantes et voler des données sensibles des organisations aux États-Unis et au Moyen-Orient. La plateforme SOC Prime pour la défense collective contre les cybermenaces propose une collection de règles Sigma dédiées pour identifier l’activité malveillante associée, associées à des solutions avancées de détection des menaces et d’investigation pour faciliter l’enquête sur les menaces.

Appuyez sur le bouton Explorer les Détections ci-dessous et accédez immédiatement à une pile de détection sur mesure traitant des TTP de Pioneer Kitten décrits dans l’avis AA24-241A de CISA. Toutes les règles sont compatibles avec plus de 30 technologies SIEM, EDR, et Data Lake et mappées au cadre MITRE ATT&CK®. De plus, les règles sont enrichies de métadonnées extensives, y compris des informations sur les menaces les références, les chronologies d’attaques et les recommandations.

Les défenseurs du cyberespace à la recherche de plus de règles pour traiter les TTP liés à Pioneer Kitten APT pourraient chercher sur le Marché de Détection des Menaces en utilisant des balises personnalisées basées sur les identificateurs de groupe : « Pioneer Kitten,” “Fox Kitten,” “UNC757,” “Parisite,” “RUBIDIUM,” “Lemon Sandstorm. »

Comme les pirates de Pioneer Kitten ont été observés exploitant un ensemble de vulnérabilités connues pour l’accès initial, les praticiens de la sécurité peuvent accéder à des collections dédiées de règles Sigma traitant des tentatives d’exploitation pour les CVE mis en lumière en utilisant les liens ci-dessous.

Règles Sigma pour détecter les tentatives d’exploitation du CVE-2024-24919

Règles Sigma pour détecter les tentatives d’exploitation du CVE-2024-3400

Règles Sigma pour détecter les tentatives d’exploitation du CVE-2019-19781

Règles Sigma pour détecter les tentatives d’exploitation du CVE-2023-3519

Règles Sigma pour détecter les tentatives d’exploitation du CVE-2022-1388

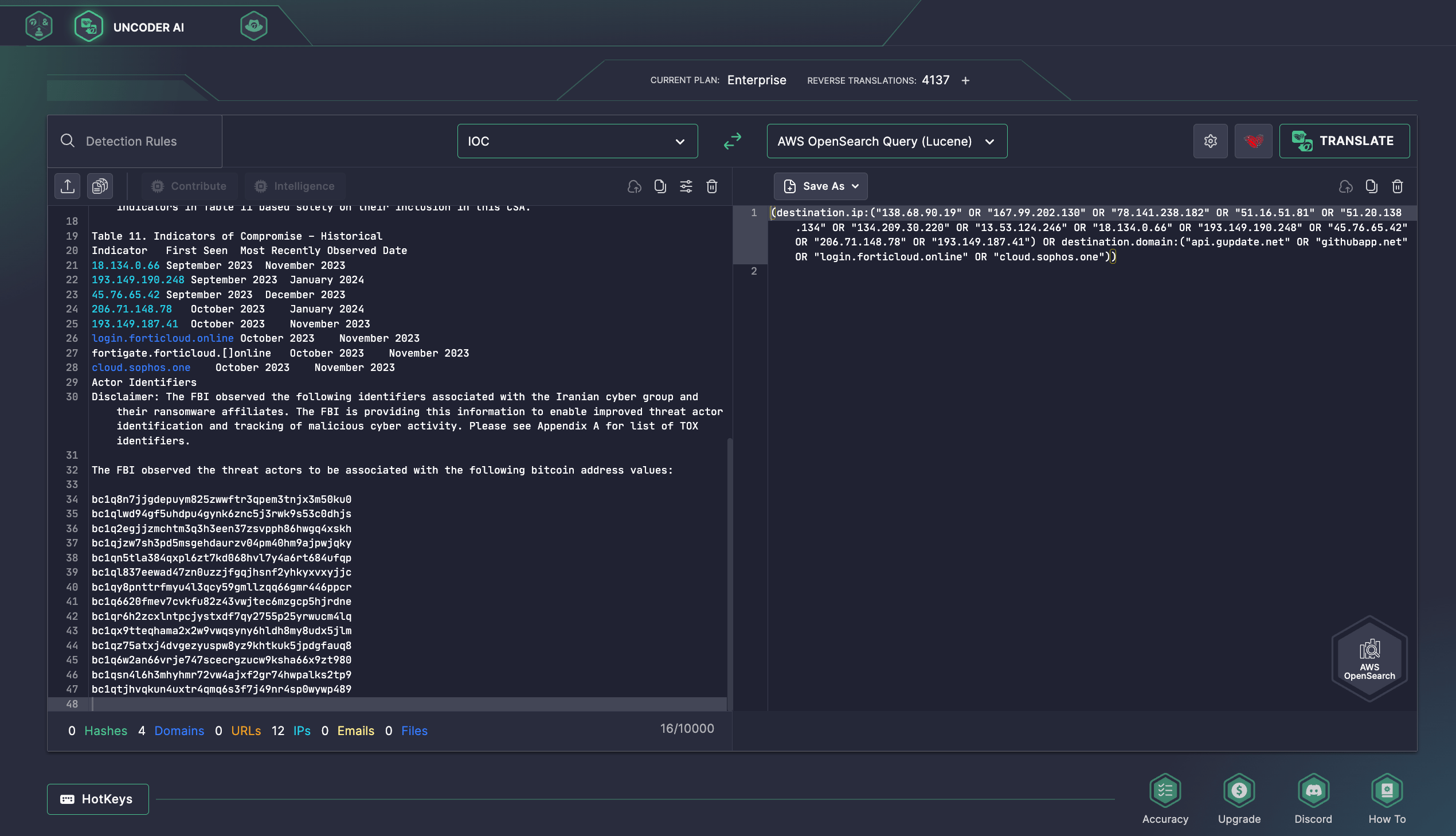

De plus, pour simplifier l’enquête sur les menaces, les professionnels de la sécurité pourraient utiliser Uncoder AI, le premier copilote IA de l’industrie pour l’ingénierie de détection, pour rechercher instantanément des indicateurs de compromission fournis dans l’avis associé. Uncoder AI agit comme un empaqueteur d’IOC, permettant aux défenseurs du cyberespace d’interpréter facilement les IOC et de générer des requêtes de chasse sur mesure. Ces requêtes peuvent ensuite être intégrées sans effort dans leurs systèmes SIEM ou EDR préférés pour une exécution immédiate.

Analyse des attaques de Pioneer Kitten

Le dernier avis de sécurité du FBI, le Cyber Crime Center (DC3) du ministère de la Défense et le CISA informe les défenseurs des risques croissants liés à l’opération offensive massive orchestrée par les acteurs parrainés par l’État iranien. Plus précisément, l’alerte AA24-241A détaille l’activité du groupe Pioneer Kitten se concentrant sur les organisations américaines depuis 2017 et identifié dans le secteur privé sous plusieurs noms, tels que Fox Kitten, UNC757, Parisite, RUBIDIUM, et Lemon Sandstorm. Le groupe, directement lié au gouvernement iranien (GOI), se réfère fréquemment à lui-même sous le pseudonyme de “xplfinder” ou “Br0k3r.”

Selon les agences fédérales américaines, Pioneer Kitten collabore avec plusieurs groupes de rançongiciels pour lancer des attaques contre des organisations aux États-Unis, en Israël, en Azerbaïdjan et aux Émirats arabes unis. Les hackers iraniens impliqués dans ces opérations dissimulent délibérément leur emplacement en Iran et restent intentionnellement vagues sur leur nationalité et leurs origines lorsqu’ils interagissent avec leurs partenaires en rançongiciels. Indépendamment de leurs activités de rançongiciel, le groupe Pioneer Kitten mène également une campagne plus large axée sur le vol de « données techniques sensibles » d’organisations en Israël et en Azerbaïdjan.

Il a été découvert que le groupe Pioneer Kitten collabore directement avec des groupes de rançongiciels néfastes comme NoEscape, Ransomhouse et ALPHV (BlackCat), aidant aux opérations de chiffrement en échange d’une part de la rançon. Leur rôle s’étend au-delà de la fourniture d’accès — ils travaillent activement avec d’autres affiliés au rançongiciel pour verrouiller les réseaux des victimes et planifier des stratégies d’extorsion.

Le FBI a également lié ce groupe à des campagnes de hack-and-leak, telles que l’opération Pay2Key à la fin 2020. Dans cette campagne, les acteurs ont utilisé le site .onion hébergé sur une infrastructure cloud d’une organisation précédemment compromise. Après avoir volé des données, ils ont rendu publique la brèche sur les réseaux sociaux, en taguant les victimes et les médias, et ont divulgué les données en ligne. Contrairement aux attaques de rançongiciel typiques, Pay2Key semblait être une opération d’information visant à perturber l’infrastructure cybernétique d’Israël plutôt que d’être principalement motivée par des objectifs financiers.

Les acteurs liés au GOI accèdent initialement aux réseaux des victimes en armant des vulnérabilités dans des services externes distants sur des actifs orientés vers le public. Dans la dernière campagne, ils ont été observés en train de scanner des adresses IP avec les passerelles de sécurité Check Point pour des vulnérabilités liées à CVE-2024-24919. À la mi-printemps 2024, ils cherchaient probablement des systèmes vulnérables à CVE-2024-3400 en tant que vecteur d’accès initial. De plus, ils sont connus pour avoir exploité les failles de Citrix Netscaler, y compris CVE-2019-19781, et la vulnérabilité BIG-IP iControl REST (CVE-2022-1388).

Après avoir exploité des instances vulnérables, Pioneer Kitten utilise plusieurs techniques pour maintenir la persistance et le contrôle sur les réseaux compromis, notamment en capturant des identifiants de connexion, en déployant un webshell, en plaçant des webshells supplémentaires immédiatement après que les propriétaires des systèmes corrigent les vulnérabilités, en manipulant des applications de confiance zéro et d’autres politiques de sécurité pour échapper à la détection, en créant des tâches planifiées malveillantes et en installant des portes dérobées.

Ils appliquent également un ensemble de techniques d’adversaire pour l’exécution, l’élévation des privilèges et l’évasion de détection, notamment en réutilisant les identifiants compromis à partir d’appareils comme Citrix Netscaler pour accéder à d’autres applications, en abusant des identifiants d’administrateur, en désactivant les logiciels de protection de la sécurité pour contourner l’analyse anti-malware, et en utilisant un compte administrateur compromis à des fins offensives. Les hackers iraniens exportent également les ruches de registre système et les configurations de pare-feu réseau sur les appareils touchés et exfiltrent à la fois les données utilisateurs et réseau. Pour la commande et le contrôle, ils se fient à l’utilitaire AnyDesk pour un accès à distance de sauvegarde et exploitent des outils de tunneling comme Ligolo ou NGROK pour établir des connexions sortantes.

Pour minimiser les risques des attaques de Pioneer Kitten, les défenseurs recommandent d’appliquer des correctifs pour les CVE utilisés par le groupe, d’enquêter sur les identifiants volés et les accès établis en cas d’exploitation de vulnérabilités, et de vérifier l’activité malveillante unique, comme des noms d’utilisateur spécifiques, l’utilisation d’outils spécifiques de l’outil des adversaires, et la surveillance des demandes sortantes. L’attaque Detective de SOC Prime aide les organisations à optimiser leur posture de cybersécurité en obtenant une visibilité complète des menaces et en améliorant la couverture de détection, en accédant à des règles de haute qualité et à faible bruit pour l’alerte, et en permettant la chasse automatisée des menaces.