Le 16 juin 2023, les chercheurs du CERT-UA ont émis une nouvelle alerte couvrant l’activité malveillante récemment découverte ciblant l’Université Nationale de Défense de l’Ukraine, du nom de Ivan Cherniakhovskyi, la principale institution éducative militaire du pays. Dans cette campagne en cours, les acteurs de la menace diffusent PicassoLoader et Cobalt Strike Beacon sur les systèmes compromis via un fichier malveillant contenant une macro et une image leurre avec l’emblème de l’université. L’activité malveillante est attribuée au collectif de hackers suivi sous le nom UAC-0057 également connu sous le nom GhostWriter.

Analyse de l’attaque UAC-0057 alias GhostWriter

Le début de l’été 2023 a intensifié l’activité dans le paysage des menaces cyber. Début juin, le CERT-UA a averti la communauté mondiale des défenseurs cyber des opérations de cyber-espionnage en cours contre des organisations ukrainiennes et d’Asie centrale liées au groupe UAC-0063. À la mi-juin, une autre vague de cyberattaques a provoqué une agitation dans le domaine des menaces cyber couvert dans l’ alerte CERT-UA#6852.

Les chercheurs en cybersécurité ont récemment découvert un fichier PPT contenant une macro malveillante et une image d’emblème de l’Université Nationale de Défense d’Ukraine nommée d’après Ivan Cherniakhovskyi, attirant les représentants ciblés de l’institution éducative correspondante à ouvrir le document. La chaîne d’infection commence par l’ouverture du document et l’activation de la macro malveillante qui conduit à la génération d’un fichier DLL ainsi qu’un fichier raccourci pour lancer le premier. Le fichier DLL malveillant est identifié comme un malware PicassoLoader, couramment utilisé par le groupe de hackers UAC-0057, également connu sous le nom GhostWriter. PicassoLoader télécharge et lance un dropper malware .NET, qui à son tour, décrypte et lance un autre fichier DLL. Ce dernier est utilisé pour décrypter et lancer le fameux Cobalt Strike Beacon malware sur les systèmes compromis. Les acteurs malveillants maintiennent la persistance du fichier DLL référencé ci-dessus via une tâche planifiée ou en créant un fichier LNK dans le dossier de démarrage automatique.

Selon la recherche du CERT-UA, les serveurs d’accès à distance du malware sont situés en Russie, cependant, les noms de domaine sont cachés via les capacités de Cloudflare.

Détection de l’activité malveillante du groupe UAC-0057 couverte dans l’alerte CERT-UA#6852

Face à la vague incessante d’attaques cyber contre l’Ukraine et ses alliés, les défenseurs en cybersécurité font des efforts concertés pour sensibiliser et atténuer rapidement les risques associés. En réponse à la nouvelle alerte CERT-UA#6852 couvrant l’activité malveillante du groupe de hackers UAC-0057 également suivi sous le nom GhostWriter, la plateforme SOC Prime a publié des règles Sigma sélectionnées disponibles via le lien ci-dessous :

Les algorithmes de détection sont alignés avec le cadre MITRE ATT&CK® v12, enrichis d’intelligence et de métadonnées pertinentes, et peuvent s’appliquer à des dizaines de technologies SIEM, EDR et XDR. Pour simplifier la recherche des règles Sigma susmentionnées, les ingénieurs en sécurité peuvent appliquer les tags de filtre personnalisés basés sur l’ID du groupe (« UAC-0057 ») ou l’alerte CERT-UA correspondante (« CERT-UA#6852 »).

Pour accéder à la collection complète de règles Sigma pour la détection de l’activité de GhostWriter, cliquez sur le bouton Explorer les Détections ci-dessous. Consultez les liens ATT&CK, CTI, et plus de contexte sur les menaces cyber pour rester informé.

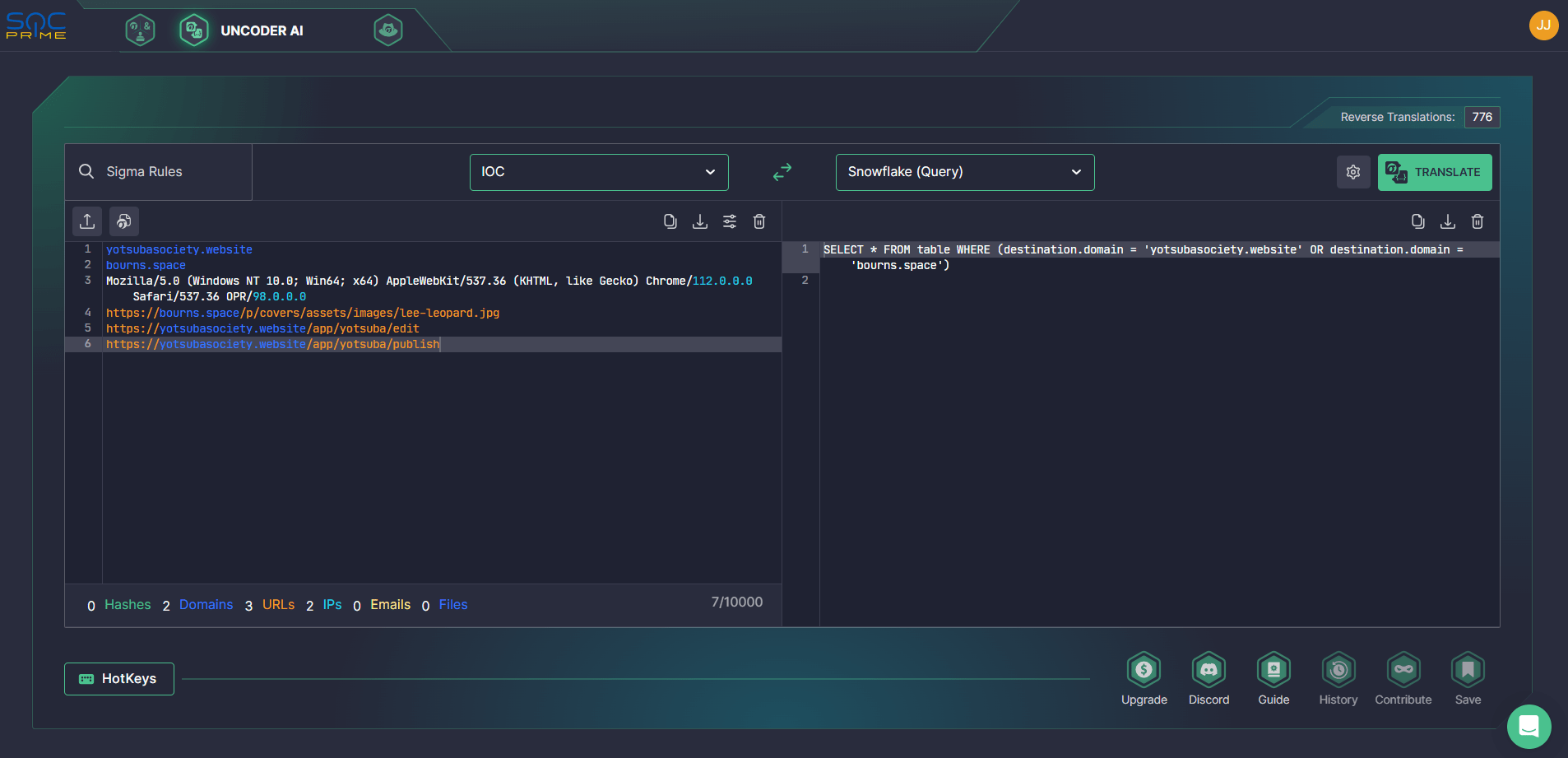

Les experts en cybersécurité peuvent également rechercher sans effort les indicateurs de compromission liés à l’activité des adversaires UAC-0057 et fournis dans la dernière recherche CERT-UA. Comptez sur Uncoder AI pour générer instantanément des requêtes IOC personnalisées prêtes à être exécutées dans l’environnement SIEM ou EDR sélectionné et identifier en temps opportun l’infection par PicassoLoader et Cobalt Strike Beacon dans votre infrastructure.

Contexte MITRE ATT&CK

Pour explorer le contexte derrière la dernière campagne malveillante UAC-0057 rapportée dans l’alerte CERT-UA#6852, toutes les règles Sigma dédiées sont automatiquement étiquetées avec ATT&CK abordant les tactiques et techniques correspondantes :