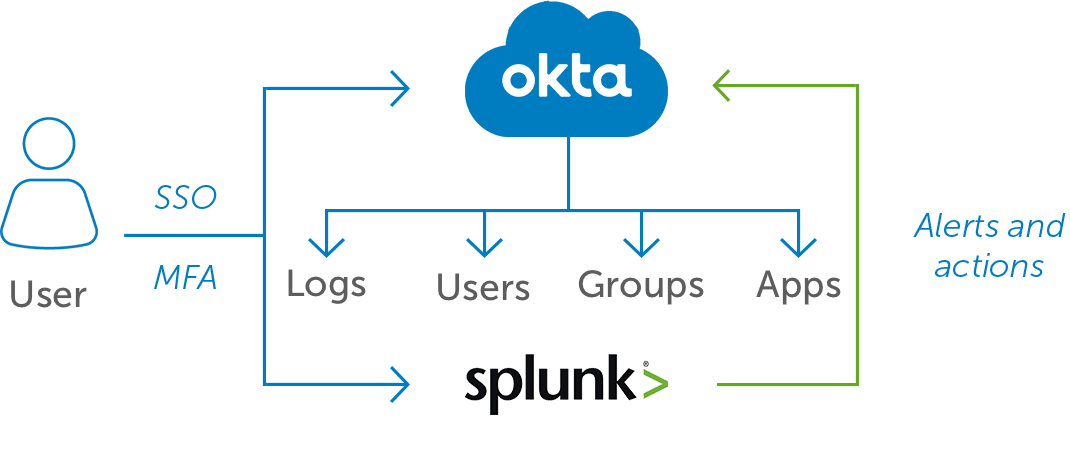

Dans le monde actuel des technologies en évolution rapide, les organisations font face à deux défis majeurs : « comment gérer » et « comment protéger une quantité massive de données. » C’est là que Splunk est très utile. Ce SIEM aide les entreprises à collecter, analyser et surveiller les fichiers journaux. Il est devenu une nécessité car il fournit des informations crédibles aux entreprises. En même temps, Okta est une solution populaire de gestion des identités et des accès (IAM).

Intégrer Splunk avec Okta aide les organisations à simplifier l’authentification des utilisateurs, la journalisation des audits et le contrôle d’accès. Ainsi, Splunk et Okta sont deux outils puissants pouvant considérablement améliorer la sécurité et la visibilité des systèmes et applications d’une organisation. Aujourd’hui, examinons les avantages et les étapes nécessaires pour configurer Splunk avec Okta.

Selon Okta, en tirant parti de l’intégration Splunk Okta, vous pouvez bénéficier des avantages suivants :

Source : Okta

Intégration Okta & Splunk : Guide étape par étape

La configuration de Splunk dans Okta implique plusieurs étapes importantes. Voici un guide étape par étape pour vous aider dans le processus. Avant de commencer, assurez-vous d’avoir un compte Splunk valide avec un accès administratif pour configurer l’intégration avec Okta.

Étape 1 : Ajouter l’application Splunk à Okta

Pour démarrer le processus d’intégration Splunk Okta , vous devez d’abord ajouter l’application Splunk à Okta. L’application Splunk est un « connecteur » entre Okta et Splunk qui permet le transfert de données entre ces deux systèmes. Pour ajouter manuellement l’application Splunk à Okta, suivez ces étapes :

- Connectez-vous à votre compte administrateur Okta et accédez au Tableau de bord administrateur d’Okta.

- Cliquez sur l’onglet Applications et allez dans Parcourir le catalogue d’applications.

- Recherchez « Splunk » dans le réseau d’intégration Okta ou choisissez Créer une nouvelle application.

- Cliquez Add et remplissez une Étiquette de l’application (c’est un nom pour l’application, p. ex. « Splunk 1 »), et insérez votre URL Splunk.

- Cliquez Ensuite pour continuer, et maintenant, il est temps de configurer l’Okta SLO.

Étape 2 : Configurer la déconnexion unique d’Okta (SLO)

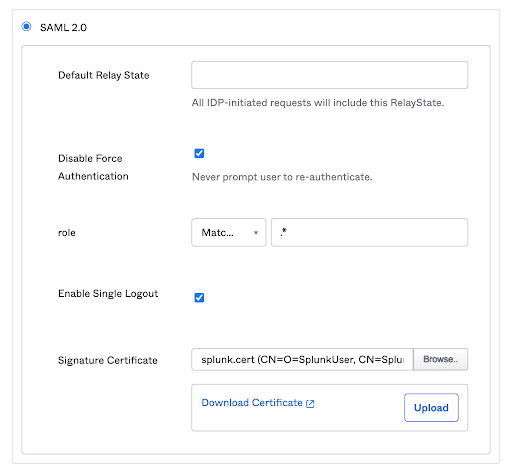

Maintenant, configurons la déconnexion unique d’Okta (SLO). Cela vous permet de vous déconnecter d’Okta et d’autres applications simultanément avec une seule action. Activer le SLO est important car cela garantit que vous êtes déconnecté en toute sécurité d’Okta et de Splunk lorsqu’ils lancent le processus de déconnexion. Voici comment configurer l’Okta SLO :

- Accédez à l’application Splunk dans Okta et allez à l’onglet Connexion .

- Activez l’option Déconnexion unique et ajoutez votre fichier splunk.cert dans le champ Certificat de signature .

- Enregistrez les modifications de configuration.

Étape 3 : Remplir Splunk avec les métadonnées d’Okta

Avant de passer à l’instance Splunk, faites ce qui suit dans les paramètres de l’application Okta :

- Allez dans l’onglet Connexion .

- Cliquez sur l’onglet Voir les instructions de configuration bouton.

- Gardez cette page ouverte, car elle contient des informations nécessaires pour configurer Splunk.

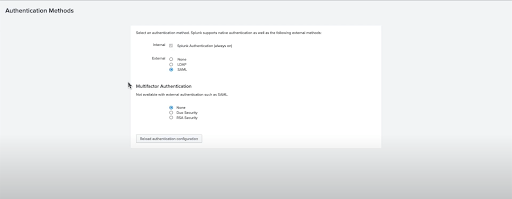

Maintenant, passez à l’instance Splunk pour configurer Splunk pour SAML SSO :

- Accédez à votre instance Splunk et connectez-vous en tant qu’administrateur.

- Naviguez vers le menu Paramètres et sélectionnez Connexion unique SAML.

- Cliquez Configurer le SAML.

- Ensuite, vous devrez spécifier les métadonnées du fournisseur d’identité (IdP) en téléchargeant un fichier XML.

- Ensuite, tous les champs devraient être remplis automatiquement. Assurez-vous que les détails suivants sont corrects. Sinon, remplissez-les à partir des instructions de configuration Okta :

- ID d’entité (vous pouvez le définir sur splunk-nomsociété).

- Connexion unique (SSO) et déconnexion unique (SLO) – ces liens seront les mêmes sauf pour le /sso/saml or /slo/saml à la fin de l’URL.

- Chemin du certificat IdP.

- Enregistrez la configuration.

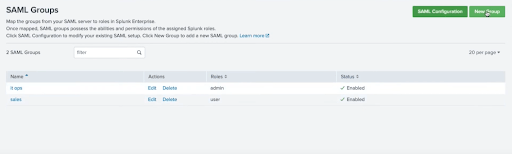

Étape 4 : Mapper les groupes Okta aux rôles Splunk

Mapper les groupes Okta aux rôles Splunk assure un contrôle d’accès efficace au sein de Splunk en fonction du groupe Okta auquel un utilisateur appartient. En configurant ce mappage, vous pouvez automatiquement attribuer des rôles appropriés aux utilisateurs lorsqu’ils s’authentifient via Okta. Suivez ces étapes pour mapper les groupes Okta aux rôles Splunk :

- Dans l’application Splunk, lorsque vous avez déjà choisi SAML comme méthode d’authentification, vous devriez pouvoir accéder aux Groupes SAML.

- Lorsque vous cliquez sur Nouveau groupe, vous pouvez attribuer un nom de groupe et les rôles Splunk correspondants (p. ex., administrateur).

- Au moment de la connexion, les utilisateurs SAML sont ajoutés à Splunk. Les données d’un utilisateur (email et nom) seront envoyées d’Okta à Splunk sous forme d’attributs SAML.

- De cette façon, les utilisateurs se connectent à Splunk depuis Oktasemalessly en utilisant leurs comptes Splunk, et leurs rôles Splunk sont également mappés en fonction des groupes où ils sont ajoutés.

Lorsque les utilisateurs sont ajoutés ou supprimés des groupes Okta, leurs privilèges d’accès dans Splunk sont automatiquement ajustés. En maintenant des contrôles d’accès cohérents dans les deux systèmes, les organisations peuvent améliorer la sécurité et améliorer l’efficacité globale du système.

Étape 5 : Activer des fonctionnalités de sécurité supplémentaires (optionnel)

Vous pouvez configurer des fonctionnalités de sécurité supplémentaires, telles que l’authentification multi-facteurs (MFA) et des politiques d’accès adaptatives, selon les exigences de votre organisation. Pour cela, faites ce qui suit :

- Allez à la console d’administration Okta.

- Naviguez vers Splunk dans Applications.

- Cliquez sur l’onglet Connexion .

- Faites défiler vers le bas jusqu’à la section Paramètres .

- Activer MFA pour l’application Splunk en sélectionnant les facteurs de MFA souhaités parmi les options disponibles.

N’oubliez pas de communiquer la configuration de MFA aux utilisateurs de votre organisation. Informez-les des mesures de sécurité supplémentaires et expliquez-leur comment les configurer et les utiliser.

Étape 6 : Surveiller et maintenir

Comme pour toute solution, la maintenance est essentielle. L’intégration Splunk Okta n’est pas une exception. Tout d’abord, assurez-vous de l’aspect sécurité. Pour cela, surveillez les journaux et les performances du système. Les étapes les plus simples seraient de vérifier les facteurs suivants :

- Toute activité suspecte, des modèles inhabituels, certaines connexions anormales, etc.

- N’oubliez jamais d’inspecter l’utilisation des ressources de votre système. Les valeurs élevées d’utilisation du CPU, de la mémoire et de l’espace disque peuvent être des indicateurs de l’activité de certains acteurs malveillants.

D’autres étapes importantes consisteraient à mettre à jour et à corriger continuellement vos deux systèmes pour éviter toute vulnérabilité ou bug possible. Et enfin, si vous apportez des modifications à votre L’intégration Splunk Okta et à la configuration, assurez-vous de tester et de résoudre les problèmes si nécessaire.

Avec un paysage de menaces cybernétiques en constante évolution, les organisations progressistes recherchent des moyens d’optimiser leurs capacités de défense et de détecter rapidement les menaces émergentes. Gérer une infrastructure multi-locataires et analyser de grandes quantités de données provenant de sources disparates peut constituer un défi de taille qui nécessite un surcroît de temps et d’efforts de la part de l’équipe SOC, notamment pour les organisations qui exploitent des stacks technologiques SIEM ou EDR diversifiés. La plateforme SOC Prime pour défense collective propose une solution réalisable en permettant une traduction simplifiée du contenu de détection pour 28 technologies SIEM, EDR et XDR, dont Splunk.

Inscrivez-vous à la plateforme SOC Prime et profitez au maximum des 12 000+ alertes et requêtes Splunk disponibles dans le plus grand marché de détection de menaces au monde et convertissez instantanément les règles Sigma en format Splunk soutenu par la puissance de l’intelligence augmentée avec Uncoder AI.

Les clients Splunk peuvent également compter sur l’application SOC Prime CCM pour Splunk pour diffuser continuellement de nouvelles règles et mises à jour des règles depuis la plateforme SOC Prime vers des instances Splunk cloud ou sur site. L’application est disponible directement depuis Splunkbase.