Février 2023 peut être marqué comme un mois de campagnes adverses continues contre l’Ukraine, exploitant le vecteur d’attaque par hameçonnage et utilisant des logiciels d’accès distant. Dans la foulée des attaques par hameçonnage qui se propagent Remcos RAT et abusant du logiciel Remote Utilities, une autre distribution massive d’emails ciblant les organisations ukrainiennes attire l’attention des défenseurs cyber. Le dernier avertissement CERT-UA#6011 détaille cette campagne de phishing ciblée usurpant l’identité du tribunal du district de Pechersk à Kyiv et visant à déposer le logiciel espion Remcos sur les systèmes compromis.

Attaques par hameçonnage exploitant le logiciel malveillant Remcos couvertes dans l’alerte CERT-UA#6011

À l’approche du premier anniversaire de la guerre à grande échelle en Ukraine, les forces offensives augmentent leur activité malveillante, principalement via le vecteur d’attaque par hameçonnage. En février 2023, au moins trois campagnes adverses continues contre l’Ukraine ont été sous les projecteurs dans l’arène des menaces cyber, toutes ayant tiré parti des outils d’accès à distance très probablement pour des activités de cyberespionnage.

Le 21 février 2023, les chercheurs de CERT-UA ont publié une nouvelle alerte alertant les défenseurs cyber d’une autre attaque par hameçonnage propagée par le logiciel espion Remcos. La campagne continue d’emails frauduleux suit des schémas de comportement familiers observés dans les attaques antérieures de février. Les acteurs de la menace déguisent l’expéditeur en tribunal du district de Pechersk à Kyiv et appliquent un fichier RAR appât cherchant à tromper les utilisateurs ciblés pour qu’ils l’ouvrent. La chaîne d’infection est déclenchée par l’extraction de l’archive, qui contient un fichier TXT et un autre fichier RAR protégé par mot de passe. Ce dernier contient à son tour le fichier exécutable appât malveillant avec une signature numérique frauduleuse déguisée en authentique. Lancer ce dernier fichier EXE finira par déposer le logiciel espion Remcos sur le système compromis.

Après avoir accédé au système ciblé et propagé avec succès l’infection, les acteurs de la menace procèdent à l’exfiltration des données et peuvent exploiter l’ordinateur compromis pour la reconnaissance du réseau et d’autres attaques sur l’infrastructure de l’organisation.

L’enquête du CERT-UA a lié les schémas de comportement adverses observés dans la campagne de phishing en cours à ceux similaires affichés par des acteurs de la menace dans une autre attaque cyber de février exploitant du logiciel Remote Utilities. Les chercheurs ont découvert des adresses IP identiques utilisées pour l’un des emails de la dernière campagne et celle précédente. Sur la base des similitudes comportementales observées, les chercheurs de CERT-UA suggèrent de suivre deux collectifs de hackers derrière les deux campagnes (UAC-0050 et UAC-0096) sous un seul identifiant UAC-0050.

Détecter la Dernière Campagne de Logiciel Espion Remcos Ciblant les Entités Ukrainiennes

L’Ukraine continue de combattre en première ligne de la première cyber-guerre à grande échelle de l’histoire de l’humanité, résistant constamment à l’avalanche de cyberattaques contre les corps gouvernementaux et les actifs commerciaux. Pour aider l’Ukraine et ses alliés à se défendre de manière proactive contre les intrusions affiliées à la Russie de toute envergure et détecter les TTP adverses, la plateforme SOC Prime pour la défense collaborative contre les cyber menaces fournit un accès à une liste complète de règles Sigma détectant l’activité malveillante et associées à l’utilisation abusive des logiciels espion Remcos et Remote Utilities. Toutes les détections sont compatibles avec plus de 25 solutions SIEM, EDR et XDR pour garantir que les spécialistes de la sécurité peuvent exploiter celles qui correspondent à leur environnement de sécurité.

Appuyez sur le bouton Explorer les Détections ci-dessous pour accéder à l’ensemble dédié d’alertes et de requêtes de chasse enrichies de métadonnées étendues, y compris des références MITRE ATT&CK® et des liens d’intelligence sur la menace cyber. Pour rationaliser la recherche de règles Sigma pertinentes, la plateforme SOC Prime prend en charge le filtrage par balises personnalisées « UAC-0050 », « UAC-0096 », et « CERT-UA#6011 » basé sur une alerte CERT-UA dédiée et les identifiants correspondants des collectifs de hackers.

bouton Explorer les Détections

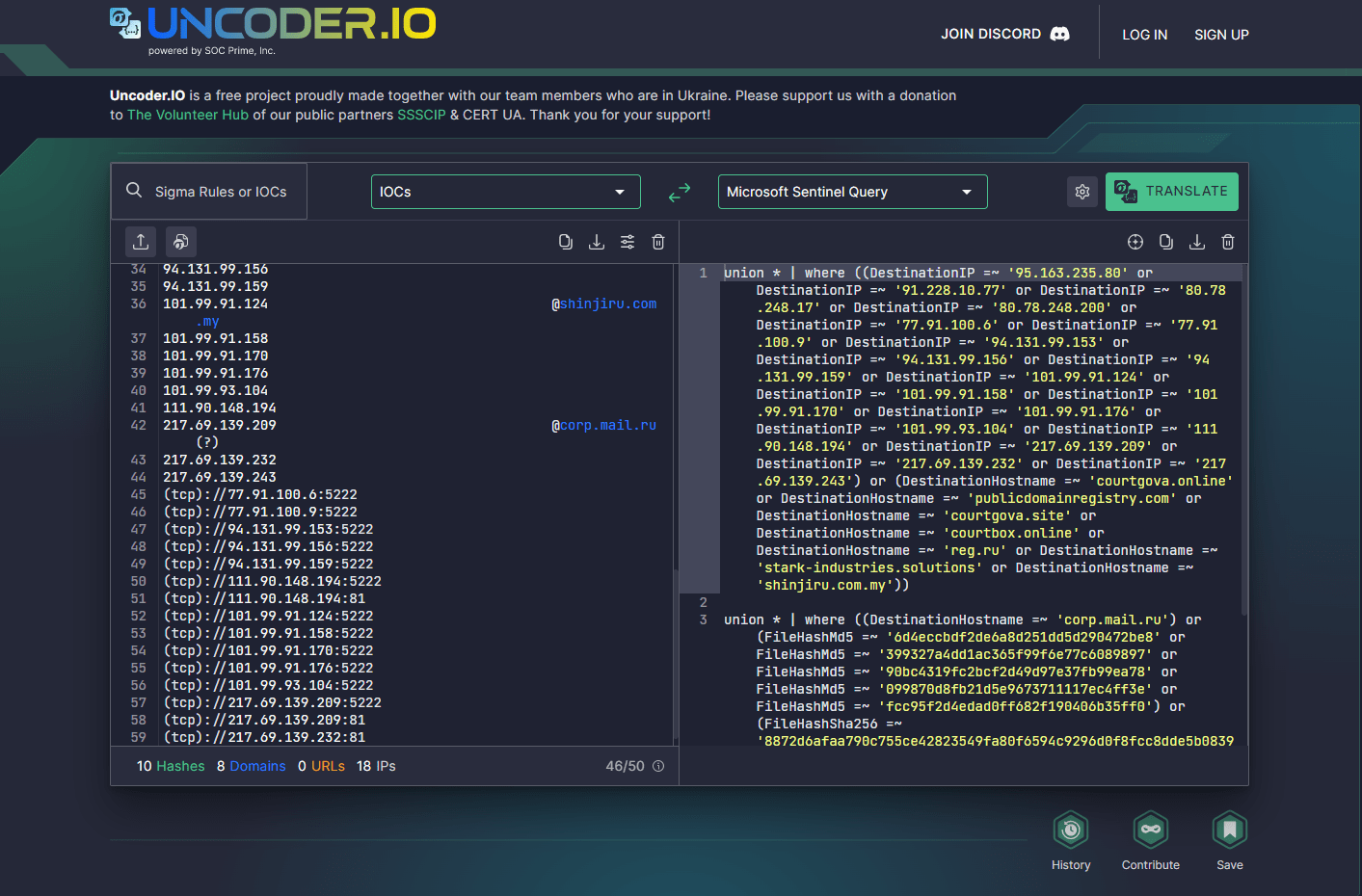

Les performeurs de la sécurité peuvent également rationaliser leurs activités de chasse aux menaces en recherchant des indicateurs de compromission pertinents en utilisant la nouvelle version de l’outil Uncoder.IO qui aide à convertir les IoC en requêtes de chasse élaborées prêtes à être exécutées dans un environnement SIEM & XDR choisi. Trouvez simplement les IoC pertinents en utilisant la barre de recherche ou collez le texte avec fichier, hôte ou réseau IoC fournis par CERT-UA pour obtenir instantanément une requête optimisée pour la performance. Uncoder.IO est un projet gratuit développé en tenant compte de la confidentialité — sans authentification, pas de collecte de logs, et toutes les données sont conservées basées sur la session pour votre tranquillité d’esprit.

Contexte MITRE ATT&CK

Pour approfondir le contexte derrière la campagne malveillante Remcos signalée dans l’alerte CERT-UA#6011, toutes les règles Sigma référencées ci-dessus sont étiquetées avec ATT&CK v12 adressant les tactiques et techniques pertinentes: