Les cyberdéfenseurs observent une augmentation des volumes d’attaques cyber contre l’Ukraine et ses alliés lancées par les forces offensives russes, l’agresseur utilisant fréquemment le vecteur d’attaque par hameçonnage et le secteur public servant de cible principale.

CERT-UA informe les cyberdéfenseurs de la campagne de hameçonnage en cours contre les organismes d’État ukrainiens, distribuant massivement des emails avec un sujet d’appât et une pièce jointe déguisant l’expéditeur en CERT-UA avec l’adresse email correspondante. De cette manière, les acteurs de la menace suivis sous le nom de UAC-0154 tentent de compromettre les utilisateurs ciblés en utilisant un nouvel outil open-source MerlinAgent dont le code source est disponible sur GitHub.

Description de l’attaque UAC-0154 utilisant MerlinAgent

Le 5 août 2023, les chercheurs du CERT-UA ont émis deux nouvelles alertes, CERT-UA#6995 et CERT-UA#7183, couvrant les détails de la distribution massive d’emails attribuée au groupe de hackers UAC-0154 et ciblant les responsables d’État ukrainiens. Dans cette campagne de hameçonnage en cours, les hackers appliquent le sujet d’appât lié aux recommandations pour l’installation de MS Office avec la pièce jointe de l’email CHM déguisée en fichier utile contenant les détails de la menace cyber et masquant l’expéditeur en CERT-UA lui-même.

Ouvrir le leurre de fichier CHM conduit à l’exécution de code JavaScript, qui à son tour lance un script PowerShell destiné à télécharger, déchiffrer et décompresser une archive GZIP. Cette dernière contient un fichier exécutable, conçu pour infecter les systèmes ciblés à l’aide de l’outil open-source MerlinAgent dont le code source est publiquement disponible sur GitHub. De plus, le groupe UAC-0154 a tiré parti du service de fichiers légitime nommé Catbox.

CERT-UA a révélé que l’un des premiers cas d’utilisation de MerlinAgent remonte à la première moitié de juillet 2023, lorsque les autorités gouvernementales ukrainiennes ont été exposées à une attaque de hameçonnage couverte dans l’alerte CERT-UA#6995.

Détection de l’activité UAC-0154 couverte dans les alertes CERT-UA#6995 et CERT-UA#7183

L’augmentation du nombre de campagnes de hameçonnage contre l’Ukraine et ses alliés exige une ultra-réactivité de la part des cyberdéfenseurs pour identifier rapidement l’infection et remédier proactivement à la menace. La plateforme SOC Prime équipe les équipes de sécurité avec des outils innovants et rentables pour renforcer leur maturité en cybersécurité tout en optimisant la valeur des investissements dans le SOC.

Pour aider les défenseurs à contrecarrer les attaques en cours par le collectif de hackers UAC-0154 couvert dans les alertes CERT-UA#6995 et CERT-UA#7183 correspondantes, la plateforme SOC Prime propose des règles Sigma pertinentes enrichies du contexte de menace cyber, mappées au MITRE ATT&CK®, et automatiquement convertibles en technologies SIEM, EDR et XDR de pointe. Tous les algorithmes de détection sont filtrés par les balises basées sur le groupe et les identifiants de mise en garde (« CERT-UA#6995 », « CERT-UA#7183 », « UAC-0154 »), permettant aux utilisateurs de choisir parmi eux pour rationaliser la recherche de contenu.

Cliquez sur le bouton Explore Detections ci-dessous pour obtenir les règles Sigma référencées ci-dessus et plonger dans le contexte pertinent des menaces cyber pour vous aider dans vos opérations de sécurité quotidiennes.

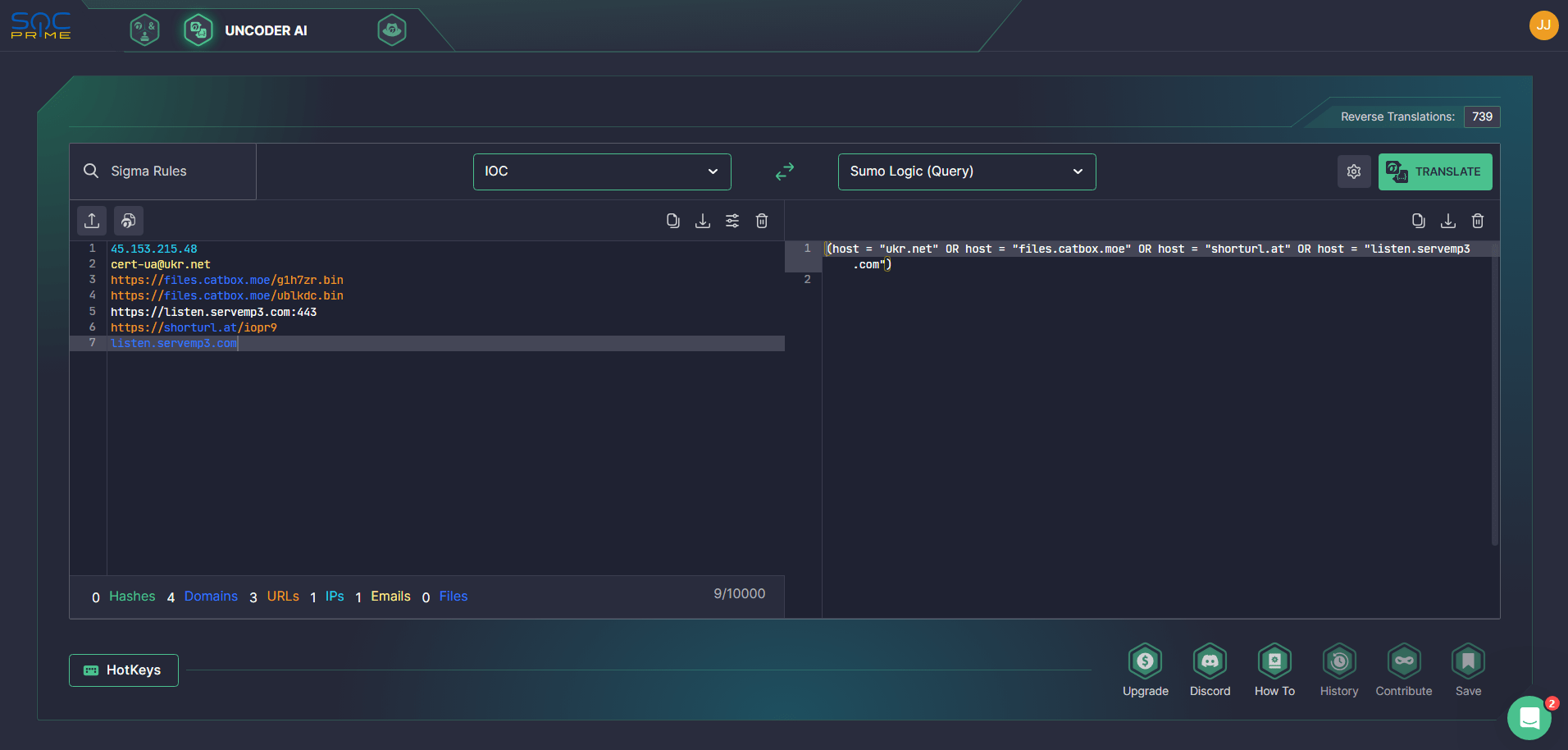

Les professionnels de la sécurité sont également invités à tirer parti de Uncoder AI, le cadre d’intelligence augmentée de SOC Prime, pour accélérer la recherche sur les menaces avec la génération instantanée de requêtes IOC basée sur les indicateurs de compromission suggérés dans les dernières alertes CERT-UA.

Contexte MITRE ATT&CK

Les cyber-déféenseurs peuvent également explorer le contexte complet de la menace cyber derrière la campagne adverse de l’UAC-0154 couverte dans les alertes CERT-UA#6995 et CERT-UA#7183. Consultez le tableau ci-dessous pour trouver la liste de toutes les tactiques adverses, techniques et sous-techniques applicables liées aux règles Sigma susmentionnées pour une recherche approfondie des menaces :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Exfiltration | Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | |

Transfer Data to Cloud Account (T1537) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Compiled HTML File (T1218.001) | ||

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Execution | Command and Scripting Interpreter (T1059) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell |