Selon Sophos, les coûts de récupération du ransomware ont grimpé à 2,73 millions de dollars en 2024, affichant une hausse de 500 % par rapport à 2023 et soulignant le poids financier croissant des cyberattaques. Le FBI, le CISA et le MS-ISAC ont récemment publié un avertissement conjoint sur le ransomware Medusa, qui a touché plus de 300 victimes dans les secteurs d’infrastructures critiques en février 2025. Notamment, le ransomware Medusa est distinct de MedusaLocker et de l’itération de malware mobile Medusa selon la recherche.

Détecter le Ransomware Medusa

Les opérations de ransomware continuent d’évoluer, devenant plus sophistiquées et ciblant des organisations de toutes tailles, des grandes entreprises aux petites sociétés. Le dernier conseil AA25-071A du FBI, du CISA et du MS-ISAC sur le ransomware Medusa souligne cette menace croissante, révélant que le groupe derrière Medusa a déjà ciblé des centaines de victimes dans divers secteurs industriels. Pour détecter les attaques potentielles contre votre organisation dès les premiers stades, la Plateforme SOC Prime offre une collection de règles dédiée traitant des TTP associés aux opérateurs de ransomware Medusa. Appuyez sur le bouton Explorer les Détections ci-dessous pour accéder à la collection de règles, enrichie de CTI actionnable et soutenue par une suite de produits complète pour la détection avancée des menaces et la chasse.

Toutes les règles sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake et sont mappées au cadre MITRE ATT&CK. De plus, chaque règle est accompagnée de métadonnées détaillées, y compris les renseignements sur les menaces, les références, les chronologies d’attaque, les recommandations de triage, et plus encore.

Optionnellement, les cyber défenseurs peuvent appliquer les tags « Medusa Ransomware » et « AA25-071A » pour filtrer le contenu dans le Threat Detection Marketplace selon leurs préférences. Ou ils peuvent utiliser le tag plus large « Ransomware » pour accéder à un plus large éventail de règles de détection couvrant les attaques de ransomware à l’échelle mondiale.

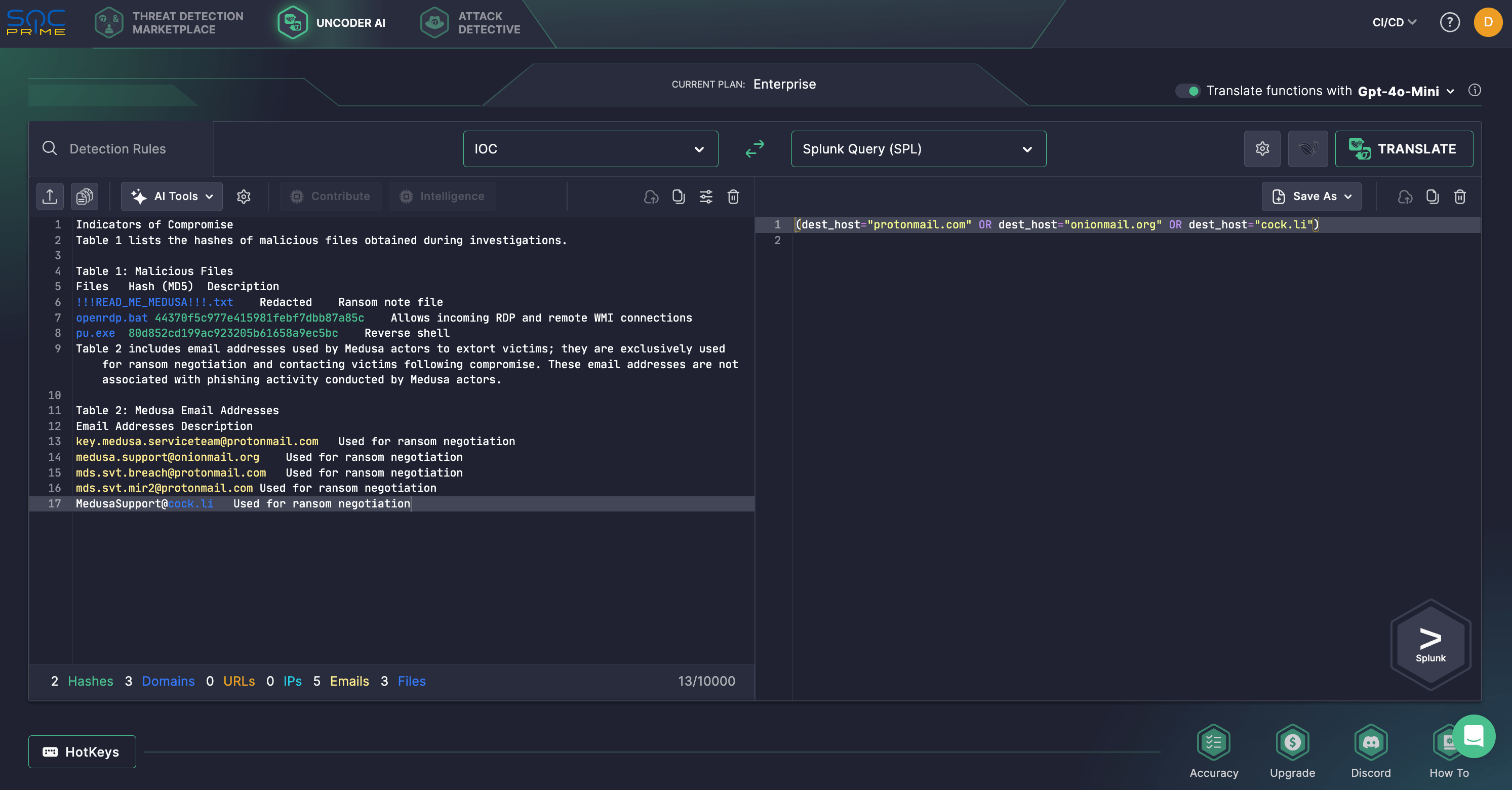

De plus, les experts en sécurité peuvent utiliser Uncoder AI, l’IA privée non-agentique pour l’ingénierie de détection informée des menaces, pour rechercher instantanément des indicateurs de compromission fournis dans l’avis AA25-071A sur le ransomware Medusa. Uncoder AI peut agir comme un packageur d’IOC, permettant aux cyber défenseurs d’interpréter sans effort les IOCs et de générer des requêtes de chasse personnalisées. Ces requêtes peuvent ensuite être intégrées sans heurts dans leurs systèmes SIEM ou EDR préférés pour une exécution immédiate.

Analyse de l’activité du Ransomware Medusa

Le 12 mars 2025, le FBI, le CISA et leurs partenaires ont publié une nouvelle alerte de cybersécurité AA25-071A sur le ransomware Medusa, partageant les TTP et IOC identifiés grâce à une recherche à long terme sur les opérations offensives des acteurs de Medusa. Les développeurs et affiliés de Medusa ont déjà impacté plus de 300 victimes dans des secteurs critiques, y compris la santé, l’éducation, le droit, l’assurance, la technologie et la fabrication.

La variante Medusa RaaS est active depuis 2021. Initialement une opération fermée gérée par un seul groupe de menaces, elle a plus tard adopté un modèle d’affiliation tout en conservant des fonctions clés comme la négociation de rançon sous le contrôle des développeurs. Les acteurs de Medusa utilisent une tactique de double extorsion, chiffrant les données des victimes et menaçant de les divulguer si la rançon n’est pas payée.

Les mainteneurs et affiliés de Medusa recrutent souvent des courtiers en accès initial via des forums de hackers, offrant des paiements de 100K à 1M de dollars, avec des opportunités de partenariats exclusifs. Ils profitent de l’hameçonnage pour voler des identifiants et exploiter des vulnérabilités non corrigées comme CVE-2024-1709 et CVE-2023-48788. De plus, ils s’appuient sur PowerShell, cmd.exe, et WMI pour l’énumération du réseau et du système, utilisant des techniques LOTL et des outils comme Advanced IP Scanner et SoftPerfect Network Scanner.

Pour échapper à la détection, les acteurs de Medusa utilisent des techniques LOTL, exploitant certutil.exe pour l’entrée de fichiers et diverses méthodes d’obfuscation PowerShell, incluant le codage base64, la découpe de chaînes, et la compression gzip. Ils effacent l’historique de PowerShell pour effacer leurs traces et utilisent powerfun.ps1 pour des scripts de stageurs, permettant des reverse ou bind shells sur TLS. Pour contourner les protections de sécurité, les hackers de Medusa déploient des pilotes vulnérables ou signés pour désactiver les solutions EDR. Ils utilisent Ligolo pour le tunnelage inversé et Cloudflared pour l’accès distant sécurisé. Le mouvement latéral est réalisé via AnyDesk, Atera, ConnectWise, RDP, PsExec, et d’autres outils d’accès à distance. PsExec exécute des scripts batch comme openrdp.bat, permettant l’accès RDP, les connexions WMI, et la modification des paramètres du registre pour autoriser les connexions de bureau à distance.

Quant à la récolte d’identifiants, les acteurs de Medusa s’appuient sur le populaire outil Mimikatz utilisé pour le vidage LSASS. L’exfiltration de données est facilitée via Rclone, avec Sysinternals PsExec, PDQ Deploy, et BigFix utilisés pour propager l’encryptor gaze.exe. Le ransomware désactive les services de sécurité, supprime les sauvegardes et chiffre les fichiers avec AES-256 avant de laisser une note de rançon. Les machines virtuelles sont manuellement arrêtées puis cryptées, les acteurs effaçant leurs outils pour brouiller les pistes.

Medusa RaaS utilise une double extorsion, exigeant un paiement pour le déchiffrement et pour prévenir les fuites de données. Les victimes doivent répondre dans les 48 heures via un chat en direct basé sur Tor ou Tox; sinon, les acteurs de Medusa peuvent les contacter directement. Notamment, les chercheurs en sécurité suggèrent également une possible triple extorsion, car une victime, après avoir payé, a été contactée par un autre acteur de Medusa affirmant que le négociateur avait volé la rançon et exigeant un autre paiement pour le « vrai décrypteur ».

En tant que mesures potentielles pour se défendre de manière proactive contre les incidents liés au ransomware Medusa, les organisations sont encouragées à mettre en œuvre des sauvegardes sécurisées et segmentées à plusieurs endroits, à appliquer des mots de passe forts avec une authentification MFA, à mettre à jour régulièrement les systèmes et à donner la priorité aux correctifs critiques, ainsi qu’à d’autres meilleures pratiques de sécurité pour améliorer l’hygiène cybernétique. Avec les risques continuellement croissants des attaques par ransomware et la surface d’attaque en constante expansion, les organisations s’efforcent de mettre en place une stratégie défensive proactive pour surpasser les cybermenaces. Plateforme SOC Prime pour la défense cyber collective équipe les équipes de sécurité avec des technologies à l’épreuve du futur pour garder une longueur d’avance sur les attaquants, soutenues par une ingénierie de détection alimentée par l’IA, des renseignements en temps réel sur les menaces, une détection avancée des menaces et une capacité de chasse automatisée des menaces dans une suite de produits unique.