En septembre 2025, l’équipe CERT‑UA a découvert une série d’attaques ciblées à l’encontre de membres de l’Union des Officiers ukrainiens, utilisant la backdoor CABINETRAT propagée via des add-ins Excel XLL partagés sur Signal pour exfiltrer des informations sensibles et maintenir un accès à long terme aux systèmes compromis. Du fait de la nouveauté des tactiques, techniques et procédures — au‑delà de l’usage déjà observé de fichiers XLL dans UAC-0002 (Sandworm, APT44) contre des infrastructures critiques ukrainiennes — cette activité se voit attribuer un identifiant distinct, UAC-0245.

Détecter l’activité UAC-0245 utilisant la backdoor CABINETRAT

Selon le Rapport sur le paysage des menaces 2024 de CERT‑EU, 44 % des incidents signalés impliquaient de l’espionnage informatique ou des opérations de prépositionnement généralement associées à des acteurs étatiques, visant l’exfiltration de données et l’établissement d’un accès furtif et pérenne. En 2025, CERT‑UA a déjà observé une augmentation des activités d’espionnage ciblées contre l’Ukraine attribuées à UAC-0200, UAC-0219, et UAC-0226. La récente alerte CERT‑UA#17479 souligne les opérations en cours d’UAC-0245, qui déploie la backdoor CABINETRAT pour des opérations d’espionnage ciblées.

La plateforme SOC Prime propose une collection dédiée d’algorithmes de détection pour aider les organisations ukrainiennes et alliées à contrer proactivement les attaques d’espionnage informatiques menées par UAC-0245. Cliquez sur Explorer les Détections pour accéder aux règles Sigma pertinentes enrichies d’un renseignement actionnable, alignées sur MITRE ATT&CK® et compatibles avec de multiples solutions SIEM, EDR et Data Lake.

Les équipes de sécurité peuvent également rechercher dans la bibliothèque Detection‑as‑Code de SOC Prime le contenu pertinent en utilisant les tags correspondants «CERT‑UA#17479» et «UAC-0245» pour repérer en temps utile l’activité des adversaires.

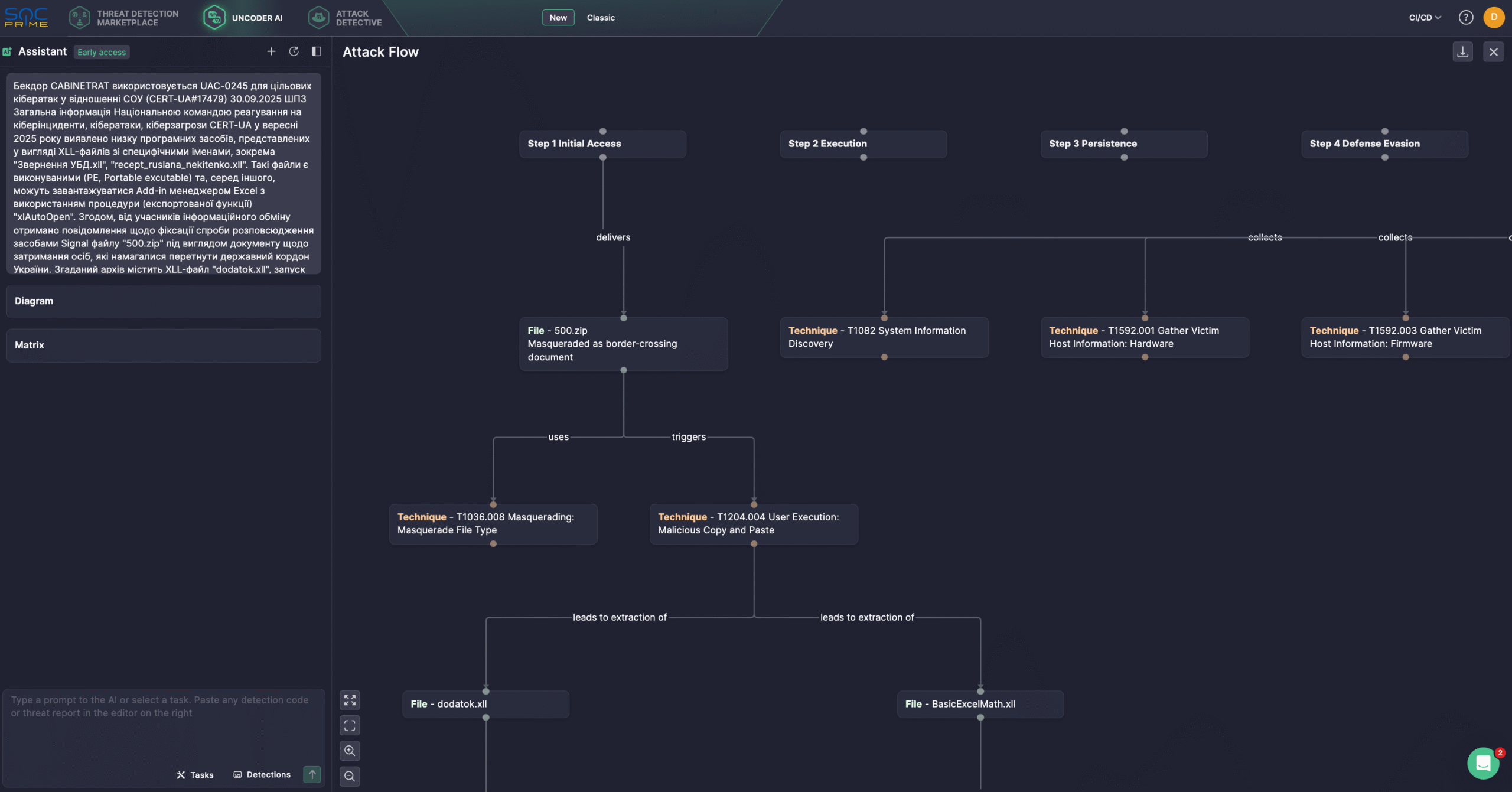

Les ingénieurs sécurité utilisent aussi Uncoder AI agissant comme copilote IA, pour accompagner les ingénieurs détection de bout en bout tout en rationalisant les flux de travail et en améliorant la couverture. Avec Uncoder, les défenseurs peuvent convertir instantanément des IOCs en requêtes hunting personnalisées, générer du code de détection à partir de rapports bruts, produire des diagrammes d’Attack Flow, activer la prédiction d’étiquettes ATT&CK, tirer parti de l’optimisation IA des requêtes et traduire le contenu de détection entre plusieurs plateformes. Par exemple, ci‑dessous le diagramme d’Attack Flow basé sur la dernière alerte CERT‑UA concernant UAC-0245.

Analyse de l’activité UAC-0245

En septembre 2025, CERT‑UA a identifié une campagne ciblée contre des membres de l’Union des Officiers ukrainiens utilisant des add‑ins Excel XLL malveillants pour livrer la backdoor CABINETRAT. Les échantillons initiaux portaient des noms trompeurs (par exemple, recept_ruslana_nekitenko.xll), et certains ont été trouvés empaquetés dans une archive partagée via Signal appelée 500.zip déguisée en notification de détention pour des personnes ayant tenté de franchir la frontière ukrainienne.

Cette archive contenait dodatok.xll qui, lorsqu’il est exécuté, dépose plusieurs composants sur la machine ciblée, incluant un EXE nommé aléatoirement placé dans le dossier de démarrage (Startup), un chargeur XLL nommé BasicExcelMath.xll copié dans %APPDATA%\Microsoft\Excel\XLSTART\, et un fichier image Office.png qui dissimule du shellcode.

Pour assurer la persistance de l’EXE, des modifications du Registre Windows sont effectuées. De plus, le dropper vérifie HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\EXCEL.EXE tout en supprimant des entrées dans HKCU\Software\Microsoft\Office\{14,15,16}.0\Excel\Resiliency\DisabledItems afin d’empêcher la désactivation de l’add‑in. L’EXE déposé lance EXCEL.EXE en mode masqué en utilisant l’option /e (embed), et charge automatiquement le BasicExcelMath.xll précédemment installé. L’XLL lit l’image embarquée Office.png, extrait le shellcode incorporé et transfère l’exécution à celui‑ci (en utilisant VirtualProtect + CreateThread). Ce shellcode a été classifié comme la backdoor CABINETRAT.

CABINETRAT, backdoor écrite en C et déployée sous forme de shellcode, offre de larges capacités d’espionnage. Elle énumère les informations système et les logiciels installés, exécute des commandes et renvoie les résultats, liste des répertoires et lit ou exfiltre des fichiers, capture des captures d’écran, supprime des fichiers ou dossiers, et peut récupérer des fichiers depuis un serveur distant.

L’activité observée d’UAC‑0245 illustre la nature évolutive et persistante de cette menace cyber. Ces développements soulignent le besoin critique de mesures de cybersécurité robustes, car la capacité du groupe à rester indétecté constitue une menace persistante pour les organisations ciblées. Appuyez‑vous sur l’offre complète de SOC Prime, soutenue par l’IA, des capacités d’automatisation et du renseignement en temps réel, pour défendre proactivement contre les menaces émergentes de toute ampleur et sophistication.

Contexte MITRE ATT&CK

L’utilisation du cadre MITRE ATT&CK offre un aperçu détaillé des dernières opérations d’UAC‑0245 exploitant la backdoor CABINETRAT. Le tableau ci‑dessous présente toutes les règles Sigma pertinentes mappées aux tactiques, techniques et sous‑techniques ATT&CK associées. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Scheduled Task/Job: Scheduled Task (T1053.005) User Execution: Malicious File (T1204.002) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Office Application Startup (T1137) Office Application Startup: Add-ins (T1137.006)