Vue d’ensemble et analyse, principales sources de données et règles Sigma pertinentes pour détecter le mouvement latéral

SOC Prime exploite la plateforme la plus grande et la plus avancée au monde dédiée à la défense cyber collaborative, permettant une sélection centrée sur les menaces de contenus de détection soutenue par des tactiques, techniques et sous-techniques adversaires particulières selon le MITRE ATT&CK® cadre v.10. Dans cet article de blog, nous allons fournir des informations sur la définition, la vue d’ensemble et l’analyse du mouvement latéral et explorer les règles Sigma traitant de cette tactique ATT&CK.

SOC Prime a récemment lancé des abonnements à la demande pour sa plateforme Detection as Code qui fournissent un accès à du contenu de détection sélectionné traitant de la tactique de Mouvement Latéral (TA0008), permettant aux praticiens de la sécurité de répondre à leurs besoins de contenu les plus pertinents.

Explorer la plateforme Prendre rendez-vous

Qu’est-ce que le Mouvement Latéral (TA0008) ?

Les adversaires ont des objectifs différents mais affectent généralement la confidentialité, l’intégrité ou la disponibilité des systèmes critiques. Heureusement pour les défenseurs, ils ne peuvent pas simplement souhaiter leur chemin vers ces systèmes critiques, souvent ces systèmes existent derrière une barrière difficile (réseau NAT’d, pare-feu, passerelles, VPN, logiquement isolés par gestion de compte, etc.). Une fois que les adversaires obtiennent un accès initial (communément appelé obtenir un pied-à-terre) sur les systèmes victimes, ils doivent souvent se faufiler, sondant de nouvelles vulnérabilités, faiblesses et mauvaises configurations à exploiter pour renforcer leur pied-à-terre. L’acte de passer d’un système à un autre est connu sous le nom de mouvement latéral en cybersécurité. Il existe de nombreuses méthodes pour y parvenir. En utilisant le cadre MITRE ATT&CK, ces opérations adverses sont appelées « techniques » de mouvement latéral.

Règles de Détection du Mouvement Latéral

En ce qui concerne les tactiques et techniques MITRE ATT&CK, il n’existe pas de « règle unique pour les gouverner toutes ». La détection des mouvements latéraux nécessite de nombreuses règles et un processus qui prend en compte les nouvelles techniques, outils et implémentations au fur et à mesure qu’elles apparaissent.

Les règles Sigma sont des détections qui fonctionnent pour la plupart des plateformes SIEM / Log Analytics, y compris Microsoft Sentinel, Humio, Elastic Stack, QRadar, Sumo Logic, Splunk et d’autres solutions de sécurité largement utilisées. Pour plus d’informations sur le langage Sigma, veuillez vous référer ici ou visiter le dépôt Sigma sur GitHub. La plateforme Detection as Code de SOC Prime fournit des traductions à la volée de Sigma vers plus de 25 formats SIEM, EDR et XDR. Alternativement, vous pouvez utiliser le moteur de traduction Sigma en ligne, Uncoder.IO, ou si vous êtes à l’aise avec la ligne de commande, vous pouvez utiliser le projet Sigma SIGMAC (Convertisseur Sigma).

Voici quelques-unes des règles Sigma les plus précieuses pour vous aider à commencer à détecter les mouvements latéraux :

Règle de Comportement : Mouvement Latéral Possible via WinRM (via process_creation)

La gestion à distance Windows fournit aux adversaires des identifiants valides pour pivoter entre les points de terminaison configurés WinRM. La fonctionnalité Windows la plus couramment abusée qui utilise WinRM est PSRemoting. Cette règle identifie WinRM engendrant des processus enfants sur des hôtes distants.

Règle d’Exploitation pour la Détection du Mouvement Latéral Log4j : Modèles de Détection Post-Exploitation Log4j RCE [CVE-2021-44228] (Windows)

Une fois que les adversaires obtiennent un accès initial, leurs options augmentent considérablement, notamment du point de vue de l’exploitation. Ils auront probablement accès à de nombreux systèmes qui nécessitent un accès interne pour être exploités. Une telle exploitation utilisée aujourd’hui est Log4j suivie sous le CVE-2021-44228.

Règle d’Outil : Mouvement Latéral Possible via PsExec ou Similaire (via audit)

PsExec est un outil maintenu par Windows qui permet aux administrateurs d’exécuter des commandes à distance sur des hôtes Windows. Les adversaires avec des identifiants valides peuvent exploiter PsExec pour faire de même. Ce type d’activité est couramment appelé « vivre sur la terre », où les adversaires tirent parti des outils existants dans les environnements.

Règle Cloud : Connexion avec Agent Utilisateur suspect (via Office365)

Le mouvement latéral peut également être utilisé pour impacter les systèmes cloud. Souvent, les confiances et les délégations sont abusées pour passer d’un locataire cloud à un autre. Récemment, des attaques de grande envergure contre le cloud ont concerné les cas où les acteurs de la menace ont oublié de changer l’agent utilisateur par défaut (ex. Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:53.0) Gecko/20100101 Firefox/53.0.) fourni par la bibliothèque qu’ils ont utilisée, le plus souvent via requêtes Python.

Explorer la plateforme Prendre rendez-vous

Détection du Mouvement Latéral : Sources de Journaux les Plus Courantes

Sigma dépend des sources de données qui existent dans l’environnement de l’organisation. Voici cinq sources de journaux courantes généralement nécessaires pour détecter les mouvements latéraux :

Journaux d’Authentification Natif

Si la technologie dans l’environnement de votre organisation peut être journalisée, alors votre SIEM devrait avoir les journaux d’authentification résultants.

Voici les sources de journaux d’authentification les plus courantes :

- Journal d’événements de sécurité Windows

- 4624

- 4625

- 4648

- 4768

- 4668

- Journaux d’Auth Linux

- Journaux d’Authentification Azure

- Journaux d’Authentification AWS CloudTrail

Création de Processus

La création de processus sur Windows, Linux et OSX fournit un aperçu inestimable des outils, comportements et même des exploits utilisés pour le mouvement latéral. La plupart du temps, le mouvement latéral aboutit à un processus distant engendré.

Voici quelques sources de journaux de création de processus courantes :

- Journaux de Sécurité Windows

- 4688, valider que les détails de la ligne de commande sont inclus

- Sysmon pour Windows et Sysmon pour Linux

- Id d’Événement 1

- Journaux Auditd Linux

- type d’événement execve

- Détection et Réponse au Point de Terminaison (EDR) | Détection et Réponse Étendue (XDR)

- Certains services EDR ne fournissent pas d’événements de création de processus passifs ou enrichis.

Création de Service and Tâche Planifiée Sources de Données de Création

Il est courant que les adversaires créent des services distants et des tâches planifiées en utilisant des identifiants administratifs valides.

Voici quelques sources de journaux de création de services et de tâches planifiées courantes :

- Journaux de Sécurité Windows

- 7045

- 4698

- Détection et Réponse au Point de Terminaison (EDR) | Détection et Réponse Étendue (XDR)

- Certains services EDR ne fournissent pas d’événements de création de tâches planifiées / services passifs ou enrichis

Analyse Réseau

Il existe une composante réseau dans presque chaque technique de mouvement latéral. Par conséquent, il est essentiel de capturer le trafic réseau dans votre environnement.

Voici certaines des sources de journaux d’analyse réseau les plus courantes :

- Zeek de Corelight

- Journaux de Pare-Feu

- Journaux Proxy

- Journaux IDS

- NetFlow

La plateforme Detection as Code de SOC Prime fournit un contenu de détection en quasi temps réel soutenu par l’expertise collaborative de l’équipe interne de développeurs de contenu et la contribution de 600 chercheurs en prime de menace crowdsourcés. Voici les cinq meilleurs auteurs de contenu qui contribuent à des règles Sigma sélectionnées pour la détection de mouvement latéral :

- Équipe SOC Prime

- Florian Roth

- Développeurs du programme Threat Bounty, y compris Nattatorn Chuensangarun, Emir Erdogan, et Sittikorn Sangrattanapitak

Explorer la plateforme Prendre rendez-vous

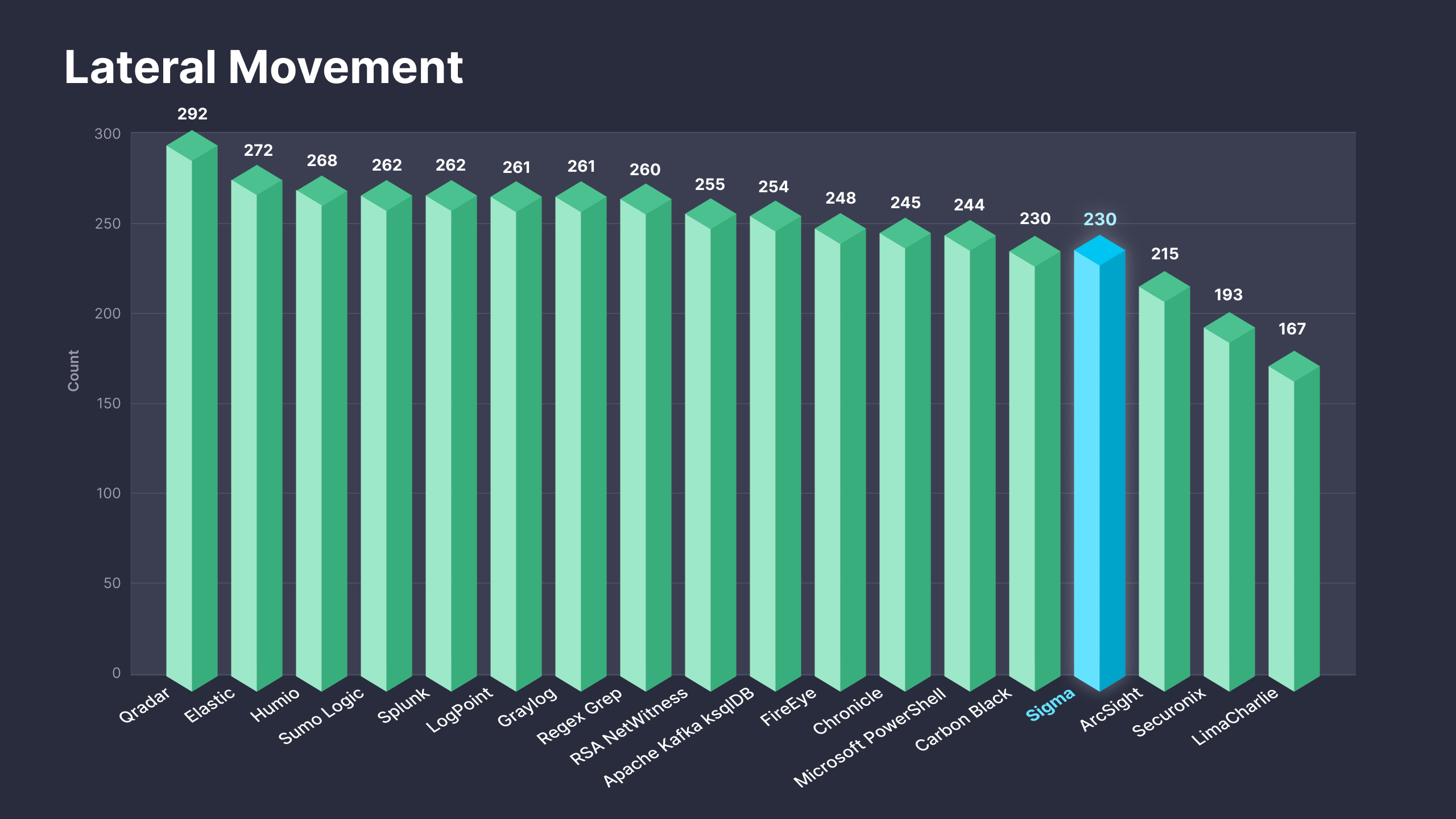

Fig. 1. Règles Sigma concernant la tactique du Mouvement Latéral (TA0008) ainsi que les traductions vers plus de 25 plateformes prises en charge

Nouvellement lancé plans d’abonnement à la demande sont conçus pour permettre aux praticiens de la sécurité de tirer une valeur immédiate de la plateforme SOC Prime en accédant instantanément à du contenu de détection correspondant au profil de menace de l’organisation. Avec un accès à la demande, les praticiens de la sécurité peuvent obtenir 230 détections Sigma sélectionnées adressant la tactique de Mouvement Latéral ainsi que des traductions vers plus de 25 formats SIEM, EDR et XDR. Pour plus de détails sur les abonnements à la demande, veuillez vous référer à https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }