Le 27 juillet 2022, des chercheurs en cybersécurité de Microsoft ont publié un avis observant l’activité malveillante récemment révélée de l’acteur offensif du secteur privé européen (PSOA) suivi sous le nom de KNOTWEED, qui exploite un ensemble d’exploits zero-day de Windows et Adobe, y compris la vulnérabilité récemment corrigée CVE-2022-22047. Selon la recherche, les acteurs de la menace lancent des cyber-attaques ciblées contre des organisations en Europe et en Amérique centrale en utilisant le nouveau malware Subzero spécialement conçu pour leurs opérations malveillantes.

Détecter le Malware KNOTWEED et les Activités Associées, y Compris les Cyber-Attaques Ciblées Utilisant l’Exploitation de la Vulnérabilité CVE-2022-22047

Les professionnels de la cybersécurité cherchant des moyens de se défendre de manière proactive contre l’activité adverse des acteurs de la menace KNOTWEED et les échantillons de malware KNOTWEED utilisés dans leurs campagnes malveillantes ciblées, sont invités à tirer parti de la plateforme de SOC Prime offrant un lot de règles Sigma. Toutes les règles de détection basées sur le comportement et les requêtes de chasse sont disponibles via le lien ci-dessous pour les utilisateurs enregistrés de SOC Prime :

Ces algorithmes de détection sont convertibles dans des formats SIEM, EDR et XDR de pointe et sont alignés sur le cadre MITRE ATT&CK® pour permettre une efficacité accrue en cybersécurité. Pour une recherche de contenu de détection simplifiée, les règles Sigma mentionnées ci-dessus sont disponibles sous le tag correspondant « KNOTWEED » basé sur l’activité adverse attribuée.

Les règles Sigma référencées ci-dessus peuvent aider les défenseurs cybernétiques à identifier des modèles de détection basés sur le comportement :

- Associé au malware utilisé dans les campagnes ciblées lancées par le collectif de hackers associé

- Lié à l’activité malveillante des acteurs de la menace KNOTWEED

De plus, les professionnels de la sécurité peuvent rechercher instantanément des menaces liées à l’activité adverse KNOTWEED en utilisant le contenu de chasse vérifié avec le module Quick Hunt de SOC Prime.

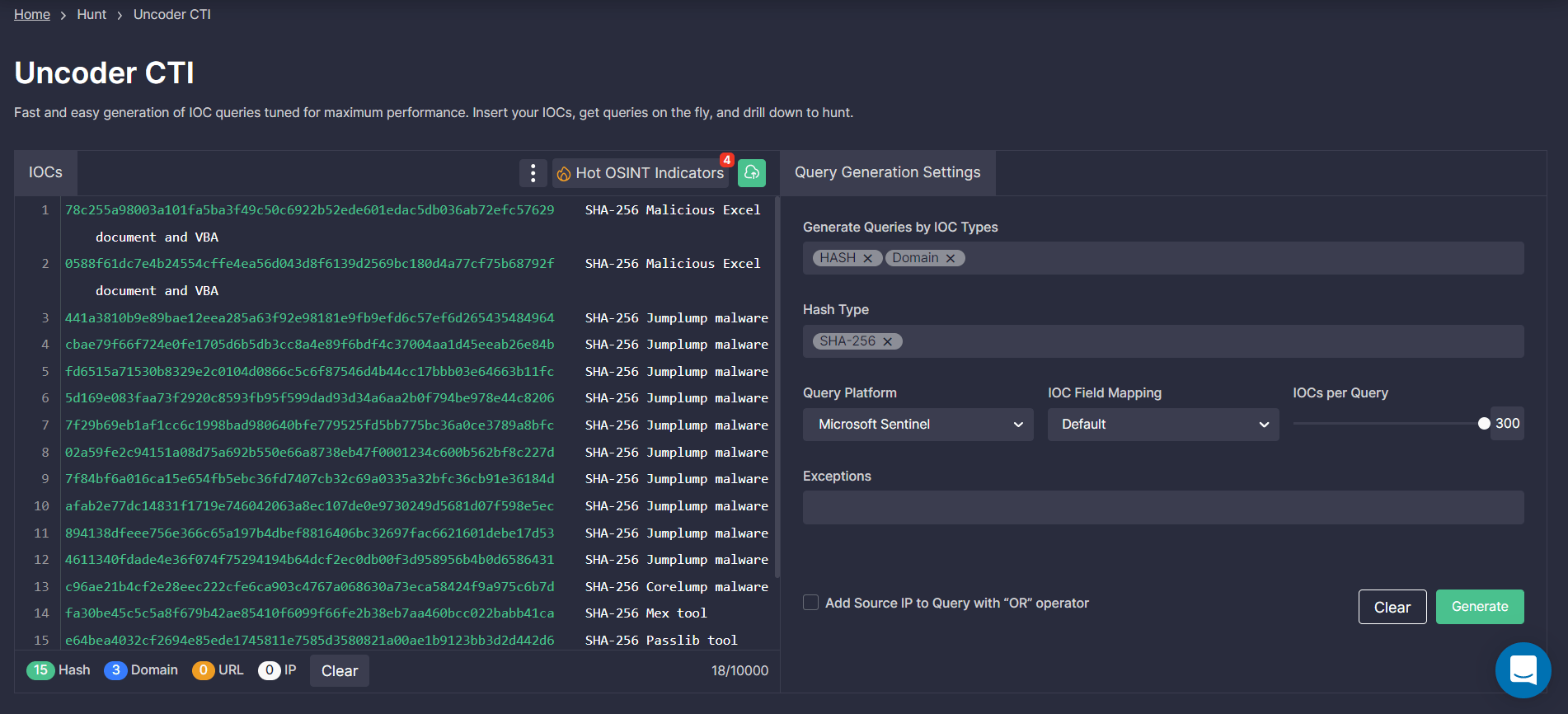

En outre, la plateforme Detection as Code de SOC Prime permet aux chasseurs de menaces et aux spécialistes de la Cyber Threat Intelligence de générer des requêtes IOC personnalisées en utilisant Uncoder.CTI. En tirant parti de ce module de SOC Prime, il suffit de quelques clics pour générer une requête IOC personnalisée adaptée aux besoins de votre environnement et prête à s’exécuter dans l’instance SIEM ou XDR sélectionnée. En suivant le lien ci-dessous, les utilisateurs enregistrés de SOC Prime peuvent explorer toute la liste des indicateurs de compromission liés à l’activité adverse KNOTWEED pour identifier leur présence dans l’environnement de l’organisation et repérer à temps les potentielles traces d’intrusion :

Selon le rapport annuel Innovation Detection as Code de SOC Prime, La Détection Proactive de l’Exploitation des Vulnérabilités se classe parmi les principales priorités de contenu en 2021 et continue de maintenir sa position de leader en 2022 en raison d’un nombre croissant de menaces associées et d’une augmentation dramatique des exploits zero-day. Pour rester au courant des menaces émergentes et se défendre efficacement contre les attaques zero-day, obtenez une liste complète de règles Sigma pour la détection proactive des exploits zero-day en cliquant sur le bouton Détecter & Chasser . De plus, les experts en sécurité peuvent obtenir des informations sur le contexte menaçant général lié à l’activité malveillante KNOTWEED en consultant le moteur de recherche de cybermenaces de SOC Prime et en accédant instantanément aux références MITRE ATT&CK, aux descriptions de CVE, et à plus de métadonnées pertinentes.

bouton Détecter & Chasser Explorer le Contexte Menaçant

Qui est KNOTWEED ? Analyse des Cyber-Attaques Exploitant CVE-2022-22047 et d’Autres Zero-Days Attribués à ce Groupe

The recherche publiée par Microsoft détaillée sur le fonctionnement interne de KNOTWEED, reliant le collectif de hackers à DSIRF. Cette entreprise située en Autriche a établi une façade de légitimité en offrant des services de recherche d’information et d’expertise judiciaire à des organisations mondiales. Cependant, les preuves suggèrent que l’entreprise fonctionne également comme un groupe de mercenaires cybernétiques, ciblant des organisations au Royaume-Uni, en Autriche et au Panama. Les chercheurs en cybersécurité de Microsoft ont révélé que DSIRF est lié au développement et à la distribution de l’outil malware Subzero.

Le PSOA récemment découvert emploie deux modèles économiques : l’accès en tant que service et le hack sur commande. Les acteurs de la menace KNOTWEED distribuent le malware Subzero à des tiers sans autre engagement dans les opérations malveillantes mais lancent également eux-mêmes des cyber-attaques ciblées. Les acteurs de la menace mènent des campagnes cyber offensives depuis au moins 2021, en tirant parti activement de Windows et Adobe zero-day pour lancer des attaques spyware ciblant plusieurs secteurs industriels.

Selon l’enquête, la charge utile Subzero est un malware sophistiqué avec un large éventail de capacités avancées. Son ensemble de fonctionnalités inclut l’exfiltration de données, l’enregistrement des frappes clavier, la capture d’écran, et un vaste éventail de capacités de commande et de contrôle (C2).

En plus d’utiliser une faille Windows zero-day (CVE-2022-22047) pour l’élévation de privilèges, les exploits de KNOTWEED en 2021 incluaient l’exploitation des vulnérabilités de sécurité assignées CVE-2021-31199, CVE-2021-31201, CVE-2021-28550, et CVE-2021-36948.

Contexte MITRE ATT&CK®

Pour explorer le contexte MITRE ATT&CK derrière l’activité adverse KNOTWEED et obtenir des informations sur les modèles de comportement associés, toutes les règles Sigma dédiées sont mappées à ATT&CK adressant les tactiques et techniques correspondantes illustrées ci-dessous :

Rejoindre la plateforme Detection as Code de SOC Prime pour accélérer les capacités de détection des menaces et augmenter la vitesse de chasse avec un accès quasi-temps réel à la plus grande collection mondiale de règles Sigma sélectionnées adaptées à plus de 25 solutions SIEM, EDR et XDR. Les ingénieurs en Détection et les chasseurs de Menaces en herbe peuvent saisir une opportunité d’auto-avancement en rejoignant le Programme Bounty de Menaces et collaborer avec des esprits brillants en cybersécurité pour garantir l’avenir de la défense cybernétique. Rédigez du contenu de détection de haute qualité, partagez-le avec des pairs de l’industrie, et recevez des récompenses financières récurrentes pour votre contribution.