Le logiciel malveillant Dridex attaque les banques et les institutions financières depuis presque une décennie. En 2019, le Département de la Justice des États-Unis a porté plainte contre des ressortissants russes responsables de la création du malware Dridex et qui menaient des activités criminelles leur ayant rapporté environ 100 millions de dollars. Déjà en 2015, Dridex était responsable d’environ 30,5 millions de dollars au Royaume-Uni et 10 millions de dollars de pertes aux États-Unis.

Selon les rapports de l’Unité 42, une nouvelle itération des attaques Dridex a été détectée à nouveau en septembre 2020 après une période d’inactivité du malware d’un mois.

Analyse du Malware Dridex

Les premières attaques de malspam livrant le cheval de Troie Dridex (également connu sous le nom de « Cridex » ou « Burgat ») ont été détectées dès 2011, et en quelques années, le malware s’est imposé comme l’un des chevaux de Troie les plus infâmes ciblant le secteur financier. Les attaques de spyware Dridex sont concentrées sur les régions UE et Asie-Pacifique et principalement sur les organisations à hauts revenus. Diverses modifications de Dridex ont appliqué des fichiers de configuration au format XML ou binaire, devenant plus sophistiquées au fil des années. La quatrième version plus avancée de Dridex utilise le chiffrement RC4 et un protocole d’autorisation de chargeur beaucoup plus strict par rapport à ses modifications précédentes.

Il y a eu des cas de propagation du cheval de Troie Dridex avec d’autres logiciels malveillants via des kits d’exploitation. En 2019, le célèbre kit d’exploitation Spelevo distribuait des chevaux de Troie bancaires via un site Web de contact compromis. Le script malveillant sur les pages du site Web compromis, y compris la page d’accueil, redirigeait les utilisateurs vers une exploitation soit de CVE-2018-15982 soit de CVE-2018-8174 en fonction du système d’exploitation utilisateur, de la version Adobe Flash, des plugins, des correctifs disponibles et d’autres caractéristiques de l’environnement. Les deux exploits ont été utilisés pour déployer Dridex en tant que charge utile finale.

Attaques de Malspam Dridex et Emails de Phishing

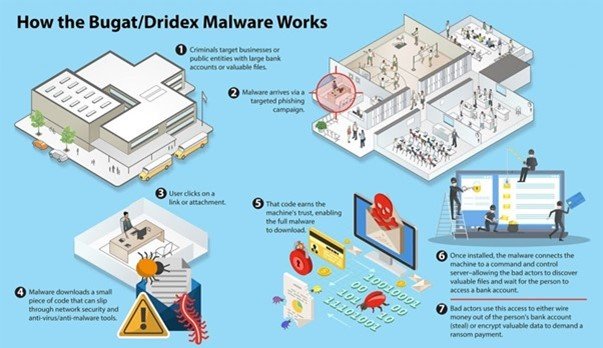

Le malware est actif et dangereux pour les institutions bancaires et leurs clients, car les emails de phishing représentent l’un des moyens les plus simples de livrer un code malveillant à une victime. Les emails de phishing sont soigneusement élaborés en utilisant un langage et une terminologie professionnels, et très souvent, ils sont construits comme des messages nécessitant une attention immédiate pour attirer les victimes potentielles dans un piège. Ils ressemblent souvent à des adresses email commerciales légitimes. Les attaques de malspam Dridex livrent une pièce jointe qui peut inclure les noms des enregistrements financiers contenant des macros obscurcies. Une fois activée, la macro malveillante déclenche le téléchargement du cheval de Troie bancaire qui récupérerait des identifiants et effectuerait ensuite des transactions financières frauduleuses.

En 2018, il y a eu une flambée de la diffusion du cheval de Troie bancaire Dridex à travers une campagne de spam notoire. Les utilisateurs compromis ont reçu plus de 10 000 emails avec des liens vers des serveurs FTP infectés. Les attaquants ont profité à la fois des fichiers MS Word qui exploitaient la fonctionnalité DDE pour télécharger Dridex et des fichiers Excel contenant la macro malveillante. Par conséquent, le comportement mature du personnel de l’entreprise diminue drastiquement les chances d’infecter le système avec le cheval de Troie Dridex.

Photo par Spambrella:

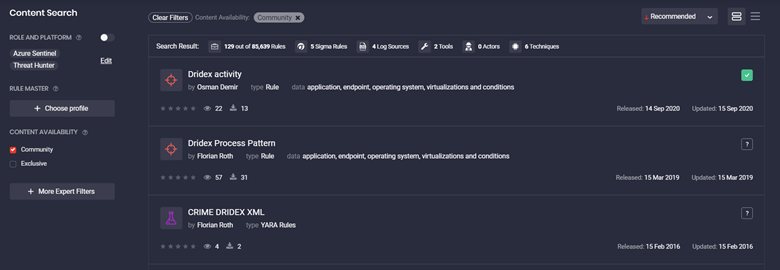

Contenu de Prévention et Détection du Malware Dridex

Le Threat Detection Marketplace de SOC Prime permet les opérations de détection en tant que code en livrant plus de 85 000 éléments de contenu SOC à plus de 5 500 organisations dans divers secteurs, y compris le secteur financier. Les experts en sécurité peuvent trouver la règle Sigma communautaire “pour l’activité Dridex by Osman Demir pour détecter la dernière attaque Dridex dans votre système.

Cette règle Sigma propose également des traductions pour les 15 plateformes suivantes :

- SIEM : Azure Sentinel, Humio, Splunk, Sumo Logic, ELK Stack, ArcSight, QRadar, Graylog, RSA NetWitness, LogPoint

- EDR : Carbon Black

- Chronicle Security

- Apache Kafka ksqIDB

- Microsoft PowerShell

- Regex Grep

La règle traite les techniques ATT&CK suivantes :

- Technique de pièce jointe Spearphishing (T1193) des tactiques d’accès initial

- Technique d’exécution par utilisateur (T1204) des tactiques d’exécution

Vous cherchez plus de contenu de détection des menaces sur les attaques Dridex ? Le Threat Detection Marketplace offre plus de 200 éléments de contenu SOC ciblés sur le malware Dridex, et parmi eux, plus d’une centaine de règles communautaires.

Prêt à essayer le Threat Detection Marketplace de SOC Prime ? Inscrivez-vous gratuitement. Ou rejoignez le programme Threat Bounty pour créer votre propre contenu SOC et apporter votre contribution à la plus grande communauté de détection des menaces au monde.