Augmentation des rançongiciels des volumes, l’expansion des collectifs de hackers et des coûts de dommages record redéfinissent l’arène du risque cybernétique. Le FBI, la CISA et des partenaires ont récemment émis une alerte conjointe en matière de cybersécurité avertissant la communauté mondiale des défenseurs cyber des attaques croissantes de rançongiciels Ghost (Cring) visant un gain financier. Des hackers affiliés à la Chine ont compromis des organisations de plusieurs industries, y compris le secteur des infrastructures critiques, dans plus de 70 pays à travers le monde.

Détecter les attaques de rançongiciel Ghost (Cring)

Selon Sophos, les coûts de récupération des rançongiciels ont grimpé à 2,73 millions USD en 2024, soit presque 1 million USD de plus qu’en 2023. Étant donné que les attaques de rançongiciels devraient se produire toutes les 2 secondes d’ici 2031, les professionnels de la sécurité ont besoin d’une source fiable de contenu de détection accompagnée de technologies de défense cyber avancées pour repérer les intrusions potentielles à temps.

La plateforme SOC Prime pour la défense cyber collective offre un vaste ensemble de règles de détection adressant la menace des rançongiciels, y compris la récente montée de l’activité des rançongiciels Ghost (Cring). Il vous suffit d’appuyer sur le Explorer les détections bouton ci-dessous et de plonger immédiatement dans la collection de règles Sigma pour détecter les attaques décrites dans l’ alerte AA25-050A par la CISA et ses partenaires.

Toutes les règles sont compatibles avec de multiples solutions SIEM, EDR, et Data Lake et sont mappées sur le cadre MITRE ATT&CK pour rationaliser l’enquête sur les menaces. De plus, les règles sont enrichies de métadonnées étendues, y compris des CTI liens, des chronologies d’attaque, des recommandations de triage, et plus encore.

Les défenseurs cyber visant à approfondir l’enquête et à trouver du contenu de détection adressant l’exploitation de vulnérabilités liées au rançongiciel Ghost (Cring) peuvent suivre ce lien pour obtenir une collection de règles pertinentes. La liste inclut la détection pour CVE-2018-13379, CVE-2010-2861, CVE-2009-3960, CVE-2019-0604, CVE-2021-34473, CVE-2021-34523, CVE-2021-31207.

De plus, pour analyser rétrospectivement les attaques de rançongiciels Ghost (Cring), les professionnels de la sécurité peuvent vérifier le contenu de détection lié disponible dans le Marketplace de détection de menaces via les tags “alerte AA25-050A, “Rançongiciel Ghost, “Rançongiciel Cring, “Crypt3r, “Rançongiciel Phantom, “Rançongiciel Strike, “Rançongiciel Hello, “Rançongiciel Wickrme, “Rançongiciel HsHarada, “Rançongiciel Raptur” tags.

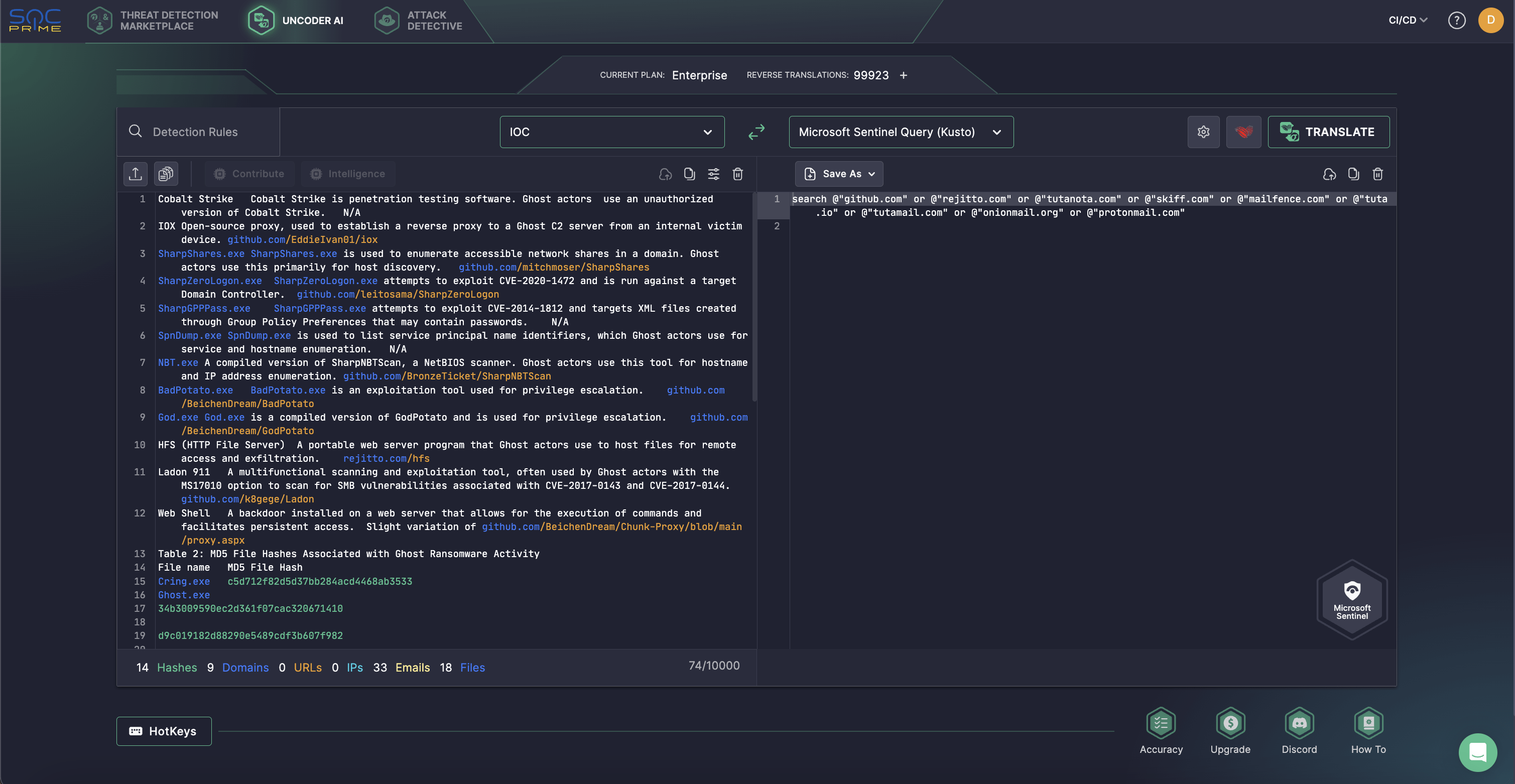

Enfin, les experts en sécurité peuvent utiliser Uncoder AI, le premier copilote IA de l’industrie pour l’ingénierie de la détection, pour chasser instantanément des indicateurs de compromissions fournis dans l’alerte AA25-050A par la CISA et ses partenaires. Uncoder AI agit comme un packager d’IOC, permettant aux défenseurs cyber d’interpréter les IOC et de générer des requêtes de chasse sur mesure sans effort. Ces requêtes peuvent ensuite être intégrées sans difficulté dans leurs systèmes SIEM ou EDR préférés pour une exécution immédiate. Précédemment réservé aux clients d’entreprise, Uncoder AI est désormais disponible pour les chercheurs individuels, offrant un accès complet à ses puissantes capacités. En savoir plus.

Analyse du rançongiciel Ghost (Cring)

Les défenseurs signalent une recrudescence des attaques de groupes APT soutenus par la Chine , s’efforçant d’accroître la sensibilisation à la cybersécurité alors que les organisations mondiales se préparent à des menaces d’espionnage cybernétique et financières persistantes. Le 19 février 2025, le FBI, la CISA et le MS-ISAC ont publié une nouvelle alerte AA25-050A axée sur l’activité étendue du rançongiciel Ghost (Cring) visant les organisations dans plus de 70 pays, y compris la Chine.

Depuis début 2021, les acteurs de Ghost exploitent des logiciels et des micrologiciels obsolètes sur des services accessibles par Internet, ciblant indifféremment les réseaux vulnérables. Opérant depuis la Chine, les attaquants visent un gain financier, affectant les organisations de santé, gouvernementales, éducatives, technologiques, manufacturières et d’autres entreprises dans divers secteurs industriels.

Le groupe de rançongiciel Ghost (Cring) obtient un accès initial en utilisant des applications publiques liées à plusieurs CVE, y compris des failles dans Fortinet FortiOS, Adobe ColdFusion, Microsoft SharePoint et Microsoft Exchange (connu sous le nom de chaîne d’attaque ProxyShell). Une fois à l’intérieur, ils téléchargent une web shell et utilisent l’invite de commande ou PowerShell pour télécharger et exécuter le malware Cobalt Strike Beacon.

Les adversaires privilégient la vitesse sur la persistance, déployant souvent des rançongiciels dans la journée suivant la compromission initiale. Cependant, ils créent ou modifient parfois des comptes locaux et de domaine, modifient des mots de passe, et déploient des web shells sur les serveurs victimes. Pour l’escalade des privilèges, ils utilisent Cobalt Strike pour voler des jetons de processus et exécuter des Beacons avec des privilèges SYSTEM élevés. Ils ont également été vus en train d’utiliser des outils open-source comme SharpZeroLogon, SharpGPPPass, BadPotato, et GodPotato—des outils peu susceptibles d’être utilisés par les utilisateurs légitimes.

Les opérateurs de rançongiciel Ghost utilisent « hashdump » de Cobalt Strike ou Mimikatz pour voler des mots de passe pour des connexions non autorisées, l’escalade des privilèges et les mouvements latéraux. Pour éviter la détection, ils identifient et désactivent les logiciels antivirus, désactivant fréquemment Windows Defender avec des commandes PowerShell. Ils utilisent également des outils comme SharpShares, Ladon 911, et SharpNBTScan pour la découverte de systèmes réseau et à distance. En utilisant des accès élevés, les attaquants se déplacent latéralement avec WMIC et des commandes PowerShell encodées en base64 pour déployer des Beacons Cobalt Strike en mémoire. Si le mouvement latéral échoue, ils abandonnent souvent complètement l’attaque.

De plus, les adversaires utilisent des exécutables de rançongiciel tels que Cring.exe, Ghost.exe, ElysiumO.exe, et Locker.exe, qui peuvent chiffrer des répertoires spécifiques ou des systèmes entiers selon les arguments en ligne de commande. Ces charges utiles excluent certains fichiers et dossiers système pour éviter de rendre les appareils inopérables. Ils effacent également les journaux d’événements Windows, désactivent la copie de l’ombre du volume, et suppriment les copies de l’ombre pour gêner les efforts de récupération.

Les notes de rançon du groupe menacent souvent de vendre des données volées si les rançons ne sont pas payées, cependant, les attaquants exfiltrent rarement de grandes quantités d’informations sensibles. Les transferts de données sont généralement petits, souvent en dessous de quelques centaines de gigaoctets, avec une utilisation limitée de Cobalt Strike Team Servers, Mega.nz, et des web shells pour l’exfiltration.

Ghost s’appuie fortement sur les Beacons Cobalt Strike, utilisant des connexions HTTP/HTTPS vers des adresses IP directes plutôt que des domaines enregistrés. Ils communiquent avec les victimes via des services de messagerie chiffrés comme Tutanota, ProtonMail, et Mailfence.

Les défenseurs recommandent de suivre des pratiques clés de cybersécurité pour se défendre contre l’activité des rançongiciels Ghost (Cring). Cela inclut le maintien de sauvegardes régulières hors ligne, l’application de correctifs de sécurité en temps opportun, et la segmentation des réseaux pour limiter les mouvements latéraux. Les organisations sont également encouragées à mettre en place une MFA résistante au phishing pour les comptes privilégiés, à former les utilisateurs à reconnaître le phishing et à surveiller PowerShell pour une utilisation non autorisée.

Pour minimiser les risques d’attaques croissantes de rançongiciels Ghost (Cring), La plateforme SOC Prime pour la défense cyber collective équipe les équipes de sécurité avec une suite de produits de pointe pour se défendre de manière proactive contre les intrusions et adopter une stratégie de cybersécurité résiliente alignée sur une approche SOC de nouvelle génération. Pour plonger dans l’automatisation avancée, l’intelligence en temps réel, et les stratégies de détection de pointe pour la sécurité d’entreprise adaptées au SOC du futur, inscrivez-vous ici pour notre webinaire exclusif à venir.