Conseils essentiels pour progresser dans le programme de récompenses Threat Bounty de SOC Prime

En tant qu’ingénieur de détection, analyste SOC et chasseur de menaces, rejoindre le programme Threat Bounty de SOC Prime ouvre la voie à une croissance professionnelle significative au sein d’une communauté mondiale de cybersécurité reconnue. Le programme est conçu pour exploiter l’expertise en ingénierie de détection, permettant aux membres de contribuer du contenu de grande valeur à l’usage des équipes de sécurité dans le monde entier tout en bénéficiant de récompenses et de reconnaissances continues.

Que vous souhaitiez établir votre base ou optimiser vos stratégies existantes pour vos contributions, ces idées vous aideront à avoir un impact fort sur la défense cybernétique mondiale avec votre contribution

Lignes directrices essentielles pour les membres : ce que vous devez savoir

Le programme Threat Bounty de SOC Prime est destiné aux contributeurs individuels qui soumettent des travaux originaux. Il est uniquement ouvert aux chercheurs individuels indépendants, non pas aux représentants d’entreprises. Notre programme n’est pas un cours éducatif, donc tous les participants sont censés posséder déjà les compétences requises pour créer des règles de détection de menaces efficaces utilisables dans des infrastructures complexes du monde réel.

Les membres du Threat Bounty sont responsables de garantir que leur contenu est original et exempt de tout conflit d’intérêt. Les soumissions doivent être uniques et personnellement créées, assurant la publication de détections de haute qualité et fiables. Copier ou réutiliser le contenu de quelqu’un d’autre pour vos contributions est strictement interdit – vos soumissions doivent démontrer votre capacité à aborder des cybermenaces sophistiquées en tant que membre du programme Threat Bounty. Ce principe se reflète dans le système de récompense qui incite au professionnalisme individuel et à la qualité des règles. Une détection de haute qualité avec une valeur à long terme et des règles pour aborder les menaces cybernétiques émergentes gagnent des récompenses plus élevées, vous motivant à affiner continuellement vos compétences.

Boostez votre expérience : explorez l’Uncoder AI

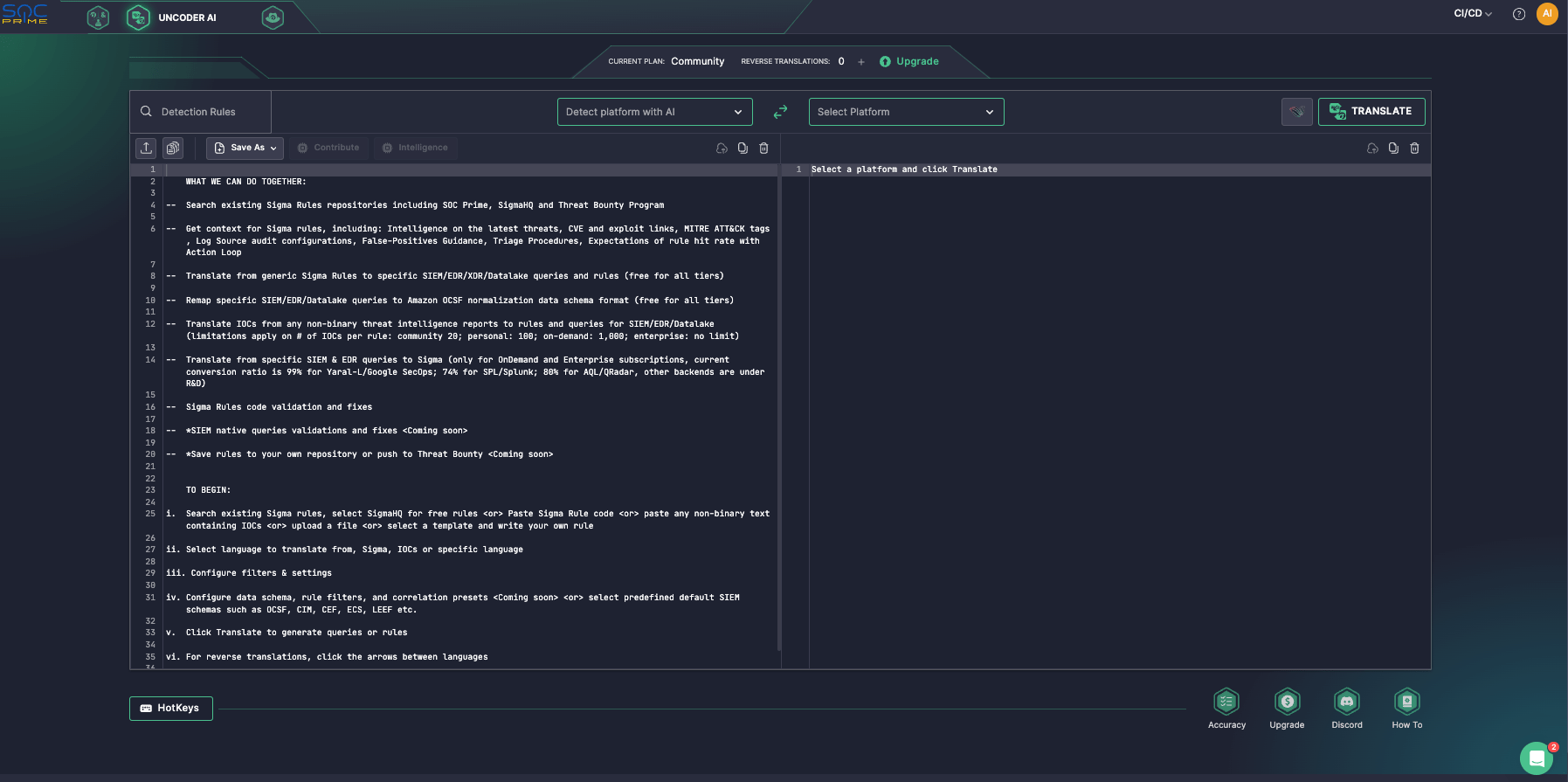

Pour assurer une expérience réussie dans le programme de récompenses de SOC Prime, il est essentiel de comprendre comment utiliser pleinement les capacités de l’Uncoder AI. L’Uncoder AI a été introduit dans le programme Threat Bounty, et en tant que copilote en ingénierie de détection, il a été conçu pour fournir aux membres du programme les outils nécessaires pour créer, valider et affiner efficacement leurs soumissions.

Pour tirer le maximum de cet outil, prenez le temps d’explorer toute sa gamme de fonctionnalités. SOC Prime propose une variété de ressources et opportunités, y compris l’accès gratuit à l’Uncoder AI, guides, articles de blog, et une vidéo didacticielle pour vous aider à naviguer dans l’Uncoder AI et comprendre comment tout fonctionne pour les membres du Threat Bounty en particulier.

Que vous soyez un nouveau membre ou un membre expérimenté, vous familiariser avec les ressources de SOC Prime est essentiel pour maximiser votre productivité, rester aligné avec les normes du programme et améliorer votre succès.

Meilleures pratiques pour soumettre des règles de détection

La publication réussie et la monétisation des règles de détection Threat Bounty nécessitent une approche stratégique et une attention aux détails. Voici des points clés qui peuvent vous aider à élaborer vos soumissions pour qu’elles se démarquent et maximisent vos récompenses :

- Restez informé des menaces actuelles. Les contributeurs réussis soumettent du contenu qui traite des menaces récentes à fort impact. Concentrez-vous sur les incidents médiatisés, les logiciels malveillants et les techniques d’attaque largement utilisées dans la nature. Exploitez les ressources disponibles – utilisez les plateformes de renseignement sur les menaces, les rapports publics, ou vos recherches de laboratoire privées pour vous assurer que vos soumissions sont alignées avec les tendances de menaces actuelles.

- Utilisez les normes et formats recommandés pour la création de règles. Suivez le format spécifique pour vos contributions Sigma or Roota , y compris les valeurs de champs correctes et applicables, informations pertinentes pour la section description, les mappages MITRE, etc. Gardez la syntaxe des règles claire et assurez-vous que la logique de la règle est optimisée pour les performances.

- Mettre l’accent sur l’exactitude, l’applicabilité et la performance. Abordez la création de vos règles en prêtant attention aux paramètres de haut niveau et aux méthodes de détection utiles pour les organisations de diverses tailles et configurations technologiques — infrastructures cloud, réseaux hybrides et écosystèmes multi-plateformes. Priorisez les règles qui détectent les schémas de comportements malveillants. Concentrez-vous sur une logique de détection précise et exploitable qui cible les comportements de menace réalistes et les menaces émergentes avec un minimum de bruit.

- Testez, validez et itérez. Pour garantir que tous les membres du programme puissent accéder aux outils et mises à jour les plus récents de SOC Prime, toutes les soumissions Threat Bounty ne sont acceptées que via l’Uncoder AI. Vérifier votre code de détection avec Warden, l’outil de validation intégré, est une étape obligatoire pour les soumissions Threat Bounty, et les règles qui échouent à cette vérification ne peuvent pas avancer.

- Soumettez votre contenu et gérez les retours. Ensuite, l’équipe de SOC Prime examinera votre soumission avant sa publication. Cependant, veuillez garder à l’esprit que nous ne fournissons pas de consultation individuelle ou de retour d’information détaillé sur comment rendre votre règle acceptable. Nous vous suggérons plutôt de discuter de vos idées et défis avec la communauté Threat Bounty sur notre serveur Discord , ce qui pourrait vous fournir des retours et conseils supplémentaires de la part des membres de la communauté. De plus, c’est une bonne idée de vous référer régulièrement aux lignes directrices du programme Threat Bounty pour vous assurer que vos soumissions répondent à toutes les exigences et que vos règles soient publiées en une seule itération lors de l’examen.

Réussir encore plus et maximiser vos récompenses

Pour tirer le meilleur parti de votre participation au programme Threat Bounty, considérez ces approches éprouvées qui vous aideront à vous démarquer et à réussir :

Offrez une expertise exclusive. Gardez à l’esprit que les règles de détection par les auteurs Threat Bounty publiées sur la plateforme SOC Prime pour monétisation sont des ajouts exclusifs d’expertise collective externalisée pour les équipes et organisations qui s’appuient sur la plateforme SOC Prime. Cela signifie que vous ne comblez pas des lacunes – vous fournissez des perspectives critiques et des solutions avancées. Abordez chaque soumission Threat Bounty comme un travail scientifique – original, bien recherché et méticuleusement élaboré pour servir la communauté mondiale.

Suivez les recommandations et les retours. Faites attention aux recommandations fournies dans les guides du programme – cela orientera votre travail vers les besoins des organisations qui exploitent la plateforme SOC Prime et augmentera les chances que vos soumissions soient très demandées. De plus, comme l’équipe de vérification examine vos soumissions et fournit des retours, agir systématiquement sur leurs recommandations garantit que vos futures soumissions ont un taux de succès plus élevé.

Soumettez régulièrement, avec un objectif. Soumettre des règles de haute qualité régulièrement aide à construire votre propre marque en tant que contributeur de confiance. Chaque détection soumise doit être significative, centrée sur les menaces prioritaires, et vos règles de haute qualité doivent refléter votre meilleur travail.

Aperçus finaux

programme Threat Bounty de SOC Prime offre une opportunité unique et précieuse pour les ingénieurs de détection, les analystes SOC et les chasseurs de menaces de faire un impact réel et d’élever leur expertise en soumettant des détections originales de haute qualité dans un environnement de saine concurrence professionnelle. En se concentrant sur l’innovation, la qualité et la constance, vous pouvez maximiser votre succès et avoir une source de revenus supplémentaire en monétisant vos compétences en ingénierie de détection.