Vue d’ensemble et analyse, principales sources de données et règles Sigma pertinentes pour détecter l’exécution

SOC Prime’s Plateforme de détection en tant que code offre accès à une bibliothèque en constante croissance de plus de 180 000 algorithmes de détection et de réponse enrichis de contexte, alignés sur MITRE ATT&CK® cadre v.10. Les niveaux d’abonnement à la demande de la plateforme de SOC Prime fournissent des règles Sigma sélectionnées adressant la tactique d’exécution (TA0002) selon le cadre MITRE ATT&CK, permettant aux équipes d’obtenir les détections les plus récentes correspondant au profil de menace de l’organisation.

Cet article de blog propose un aperçu et une analyse de la tactique d’exécution ainsi que des principales sources de journaux et des règles Sigma pertinentes disponibles sur la plateforme SOC Prime.

Explorer la plateforme Prendre un rendez-vous

Qu’est-ce que l’exécution (TA0002) ?

La tactique d’exécution est l’exécution de code à des fins malveillantes. Cela peut être l’exécution de code exe ou dll ou cette dernière réalisée via une fonctionnalité qui exécute du code arbitraire (comme les scripts, les applications Java, etc.). Les adversaires comptent souvent sur la capacité à exécuter du code, en particulier sur des applications non basées sur le cloud, telles que les postes de travail et les serveurs des employés.

Règles de détection d’exécution

En ce qui concerne les tactiques et techniques MITRE ATT&CK, il n’y a pas de « règle unique pour les gouverner toutes ». Détecter l’exécution nécessite un ensemble étendu de règles et un processus qui prend en compte les nouvelles techniques, outils et implémentations dès leur apparition.

Sigma est considéré comme un standard de facto pour l’expression des requêtes de chasse aux menaces pouvant être utilisées sur plusieurs solutions SIEM, EDR et XDR selon le parc technologique utilisé par l’organisation. Pour en savoir plus sur le standard Sigma, veuillez vous référer ici. Explorez également le répertoire Sigma sur GitHub pour plus de détails.

Les praticiens de la sécurité sont invités à rejoindre SOC Prime’s Plateforme de détection en tant que code pour explorer la vaste collection de règles Sigma avec des traductions disponibles pour plus de 25 formats de langues SIEM, EDR et XDR. Alternativement, les équipes peuvent tirer parti du moteur de traduction en ligne Uncoder.IO pour convertir instantanément le code source de détection dans la solution de sécurité utilisée ou utiliser le Sigma Converter, l’outil SIGMAC via une interface en ligne de commande.

Veuillez trouver ci-dessous les règles Sigma recommandées pour détecter l’exécution :

Règle de comportement : Téléchargement PowerShell suspect

Cette règle Sigma identifie les modèles de téléchargeurs PowerShell. Il est courant pour les malwares de premier niveau (goutteurs d’office par exemple) d’utiliser PowerShell pour télécharger du code malveillant supplémentaire.

Règle d’exploitation : Exploitation Exchange CVE-2021-26857

Cette règle identifie une exploitation potentielle de CVE-2021-26857 en identifiant des processus enfants inhabituels d’un exécutable Exchange.

Règle d’outil : Commandlets PowerShell malveillants

Cette règle identifie les frameworks PowerShell malveillants communs par leurs noms de commandlet.

Règle de cloud : Modification du script de démarrage AWS EC2

Cette règle identifie la création ou la modification de scripts de démarrage au sein des instances de calcul virtuel EC2 d’Amazon AWS (machines virtuelles Linux / Windows, etc.).

Explorer la plateforme Prendre un rendez-vous

Détection d’exécution : Les sources de journaux les plus courantes

Les règles de détection Sigma sont basées sur les sources de journaux existant dans l’environnement spécifique de l’organisation. Voici cinq sources de journaux courantes généralement requises pour détecter l’exécution.

Création de processus

Il va presque sans dire que la création de processus est la source de données la plus évidente que l’on peut collecter pour l’exécution. L’exécution nécessite en grande partie un processus hôte. Cependant, la création de processus n’est pas une panacée pour l’exécution. Il y a souvent des moments où la création de nouveaux processus n’est pas requise (injection de processus, exécution de code shell, etc.).

Voici quelques sources de journaux de création de processus courantes :

-

Journaux de sécurité Windows

- 4688, valider que les détails de la ligne de commande sont inclus

-

Sysmon pour Windows et Sysmon pour Linux

- Id d’événement 1

-

Journaux Auditd Linux

- type d’événement execve

-

Détection et réponse aux terminaux (EDR) | Détection et réponse étendue (XDR)

- Certains services EDR ne fournissent pas d’événements de création de processus passifs ou enrichis.

Création de service and Création de tâche planifiée Sources de données

Il est courant pour les acteurs malveillants de créer des services et des tâches pour l’exécution. Ci-dessous sont listées les sources de journaux de création de service et de tâches planifiées les plus courantes :

-

Journaux de sécurité Windows

- 7045

- 4698

-

Détection et réponse aux terminaux (EDR) | Détection et réponse étendue (XDR)

- Certains services EDR ne fournissent pas d’événements de création de tâche planifiée / service passifs ou enrichis

Journaux PowerShell

PowerShell est couramment abusé, cependant, il dispose également de la meilleure journalisation native de tous les langages de programmation pouvant exécuter du code arbitraire à l’exécution (langages de script, Java, etc.).

Voici quelques sources de journaux de création de service et de tâches planifiées courantes :

-

Journaux Windows PowerShell

- 4104 – Journal opérationnel

- 4103 – Journal opérationnel

- 500 – Journal PowerShell hérité

-

Détection et réponse aux terminaux (EDR) | Détection et réponse étendue (XDR)

- Certains services EDR ne fournissent pas d’événements de création de tâche planifiée / service passifs ou enrichis

Journaux AntiVirus

Les journaux AntiVirus sont parmi les sources de données à forte valeur ajoutée les plus négligées. Si un exécutable malveillant se retrouve sur l’un de vos systèmes, et qu’un utilisateur final ne l’a pas directement placé là (via un e-mail, un téléchargement de navigateur, une clé USB), alors vous savez qu’il y a eu une sorte d’exécution.

La plateforme de détection en tant que code de SOC Prime fournit du contenu de détection alimenté par l’expertise collaborative de la plus grande communauté mondiale de cybersécurité qui produit un corpus de connaissances monolithique donnant à toute équipe de sécurité un avantage significatif dans leur lutte contre les adversaires. Voici les principaux auteurs qui contribuent à la plateforme SOC Prime à travers la fourniture de contenu sélectionné pour détecter l’exécution :

- Équipe SOC Prime

- Ariel Millahuel

- Développeurs du programme Threat Bounty Emir Erdogan and Osman Demir

Explorer la plateforme Prendre un rendez-vous

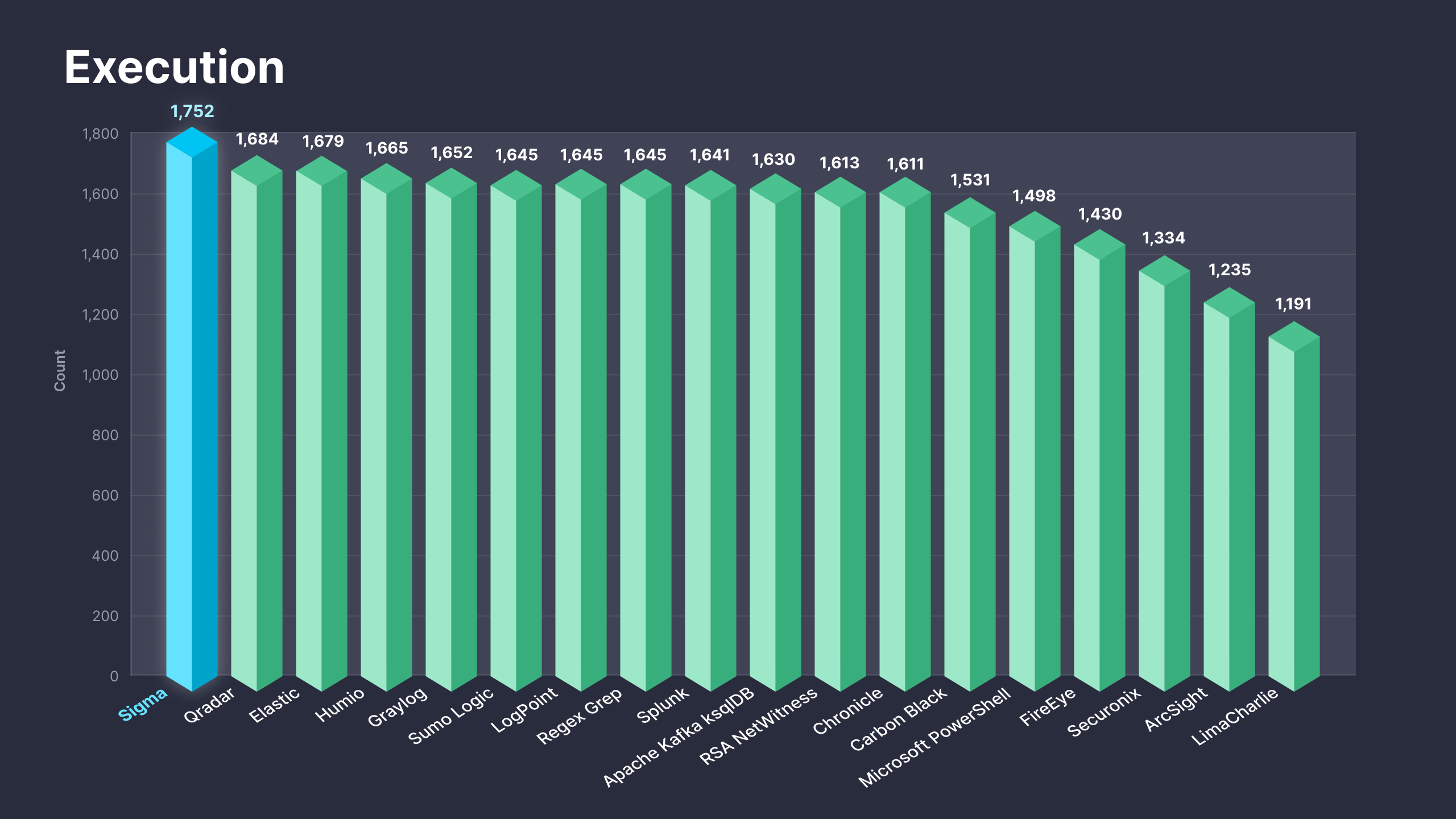

Fig. 1. Règles Sigma adressant la tactique d’exécution (TA0002) ainsi que des traductions vers 25+ plateformes supportées

Les abonnements à la demande ont pour but d’aider les équipes à tirer une valeur immédiate de la plateforme de détection en tant que code de SOC Prime en offrant un accès instantané au contenu de détection correspondant au profil de menace de l’organisation. Ces abonnements offrent plus de 1 700 détections basées sur Sigma adressant la tactique d’exécution ainsi que des traductions vers plus de 25 formats SIEM, EDR et XDR. Pour plus de détails sur les niveaux d’abonnement à la demande, veuillez vous référer à https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }