Le ransomware Phobos représente la famille de ransomwares relativement nouvelle basée sur Dharma (CrySis) qui est notoire depuis 2016. Les premières traces de Phobos ont été repérées il y a moins de deux ans, au début de 2019. SOC Prime Threat Detection Marketplace, la plus grande plateforme mondiale de contenu SOC, propose des scénarios de détection du ransomware Phobos parmi sa bibliothèque de plus de 85 000 éléments de contenu. La variante EKING du ransomware Phobos est apparue récemment en octobre 2020 et a été appliquée dans des attaques ciblées vers les organisations gouvernementales. L’EKING est un malware de cryptage de fichiers ciblant le chiffrement des données cruciales stockées sur l’appareil compromis et la suppression des copies de sauvegarde. Le déchiffrement des données infectées représente un défi de taille pour les organisations, car seuls les développeurs de l’EKING possèdent les outils de chiffrement valides, pour lesquels ils exigent une rançon.

Qu’est-ce que le Ransomware Phobos ?

Les malwares appartenant à la famille du Ransomware Phobos se propagent via des connexions RDP piratées. Phobos est généralement distribué en compromettant les serveurs RDP, infiltrant le réseau d’une organisation et infectant autant de systèmes que possible pour obtenir une rançon importante afin de déchiffrer les données compromises. Cependant, de nombreuses victimes qui ont payé des sommes importantes aux cybercriminels pour le déchiffrement ne l’ont jamais reçu.

C’est peut-être l’une des raisons pour lesquelles EKING a été au centre de l’attention en octobre 2020. Il existe plusieurs cas confirmés où les adversaires ont propagé EKING au moyen d’emails de phishing. Cette variation du ransomware Phobos est apparue sous la forme d’un document MS Word avec un code Macro malveillant destiné à propager EKING à travers les réseaux des organisations.

Comment le ransomware Phobos s’infiltre-t-il dans votre ordinateur ?

Une nouvelle analyse d’EKING par FortiGuard Labs révèle comment un binaire malveillant entre dans le système après qu’une victime ouvre un document MS Word joint à un email de phishing. Le ransomware non seulement chiffre les fichiers sur la machine infectée, mais cible également les nouveaux disques logiques attachés et les ressources de partage réseau. Pour accélérer le processus de cryptage, EKING crée deux threads de scan pour chaque disque logique : l’un d’eux trouve et chiffre les fichiers liés aux bases de données. Le malware renomme les fichiers et génère ensuite des messages de rançon. Ces messages incitent les utilisateurs compromis à contacter les adversaires et à attendre leurs instructions ultérieures.

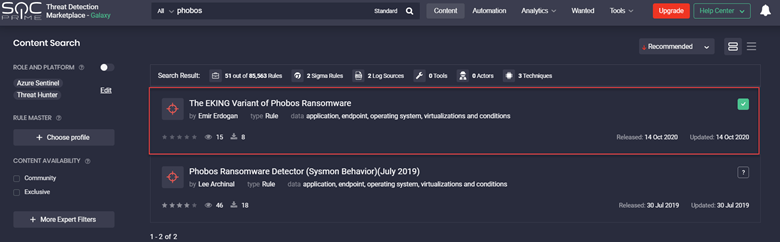

Contenu de détection du ransomware Phobos

L’un des contributeurs les plus actifs de la bibliothèque de contenu du Threat Detection Marketplace et développeur du Threat Bounty Program, Emir Erdogan, a récemment publié une nouvelle règle Sigma communautaire pour aider les organisations à se protéger contre les attaques par ransomware EKING :

La règle est traduite pour les outils de sécurité SIEM, EDR et autres suivants :

- SIEMs : Azure Sentinel, Sumo Logic, Humio, Elastic Stack, ArcSight, QRadar, Splunk, Graylog, RSA NetWitness, LogPoint

- EDRs : Carbon Black

- Chronicle Security

- Apache Kafka ksqIDB

- Microsoft PowerShell

- Regex Grep

Un support pour d’autres technologies SIEM, EDR, et NTDR est prévu prochainement.

La règle publiée est également mappée au cadre MITRE ATT&CK® et couvre les tactiques et techniques ATT&CK suivantes :

- Tactiques: Impact, Exécution

- Techniques: Données chiffrées pour impact (T1486), Exécution de l’utilisateur (1204)

Prêt à renforcer votre cybersécurité avec le Threat Detection Marketplace ? Inscrivez-vous gratuitement. Ou rejoignez le Threat Bounty Program pour créer votre propre contenu SOC et le partager avec toute la communauté Threat Detection Marketplace.