Depuis le déclenchement de la guerre cybernétique mondiale, SOC Prime reste en première ligne aidant l’Ukraine et ses alliés à se défendre contre l’agression russe. Le 8 décembre 2022, les chercheurs du CERT-UA ont reçu des informations du département de cybersécurité de l’Organisation nationale des transports ferroviaires d’Ukraine « Ukrzaliznytsia » concernant la distribution de courriels de phishing se faisant passer pour le Service d’urgence de l’État d’Ukraine. En outre, les pirates ont utilisé un faux domaine de messagerie pour masquer leur activité malveillante. Les courriels de phishing utilisés dans cette cyberattaque s’appuyaient sur un appât lié à l’utilisation des drones iraniens Shahed-136.

Description du logiciel malveillant DolphinCape : la dernière cyberattaque sur les organisations étatiques ukrainiennes

La dernière alerte CERT-UA#5683 détaille une nouvelle campagne malveillante contre l’Organisation nationale des transports ferroviaires d’Ukraine « Ukrzaliznytsia » exploitant le vecteur d’attaque par courriel de phishing et attribuée au collectif de piratage UAC-0140. Dans cette attaque, les acteurs de la menace distribuent des courriels avec un appât de sujet promettant de dévoiler des informations sur la façon d’identifier les drones iraniens Shahed-136.

La chaîne d’infection est déclenchée par l’ouverture d’une pièce jointe appât avec un fichier RAR contenant un document PPSX avec du code VBScript malveillant. Ce dernier est conçu pour générer une tâche planifiée, ainsi que pour décrypter, créer et lancer un script PowerShell. Les pirates appliquent un algorithme de chiffrement RC4 et une clé créée par une concaténation de chaîne de la valeur d’attribut « Manager » et du nom de fichier. Le script PowerShell malveillant utilise le composant BITS de Microsoft Windows pour télécharger des fichiers DLL et EXE et créer une tâche planifiée pour lancer ces derniers via une technique de DLL side-loading.

Le fichier DLL est identifié comme le logiciel malveillant DolphinCape développé avec Delphi. Ce logiciel malveillant collecte des informations sur le nom d’hôte, le nom d’utilisateur, la version du système d’exploitation et exfiltre d’autres données des ordinateurs compromis, lance des fichiers EXE et DLL, et affiche la liste des fichiers et leur téléchargement. Le logiciel malveillant DolphinCape est également capable de capturer des captures d’écran des machines ciblées.

Détecter la campagne de logiciel malveillant DolphinCape par l’UAC-0140

De multiples campagnes de phishing continuent de cibler l’infrastructure critique ukrainienne et les actifs en ligne à mesure que la guerre s’intensifie dans le domaine cybernétique. À la suite de plusieurs attaques massives par Armagedon APT (UAC-0010), la dernière alerte CERT-UA révèle encore une autre campagne exploitant le logiciel malveillant DolphinCape pour cibler le système de transport ukrainien. Comme les pirates soutenus par la Russie testent fréquemment des outils et des approches malveillants sur le champ de bataille en Ukraine avant d’étendre leurs activités à l’échelle mondiale, les praticiens de la sécurité du monde entier ont besoin d’une source fiable de contenu de détection pour rester proactif et ne laisser aucune chance aux adversaires de frapper.

La plateforme Detection as Code de SOC Prime offre un ensemble de règles Sigma sélectionnées pour identifier l’activité malveillante liée couverte dans l’alerte CERT-UA#5683 aux premiers stades du cycle de vie de l’attaque. Cliquez sur le Explorer les détections bouton et accédez à la pile de détection dédiée. Toutes les règles Sigma sont alignées avec le cadre MITRE ATT&CK® et enrichies d’un contexte de cybermenace étendu, y compris des liens CTI, des mesures d’atténuation, des binaires exécutables, et davantage de métadonnées pertinentes. Les règles de détection sont fournies avec des traductions pour les solutions SIEM, EDR et XDR de référence dans l’industrie.

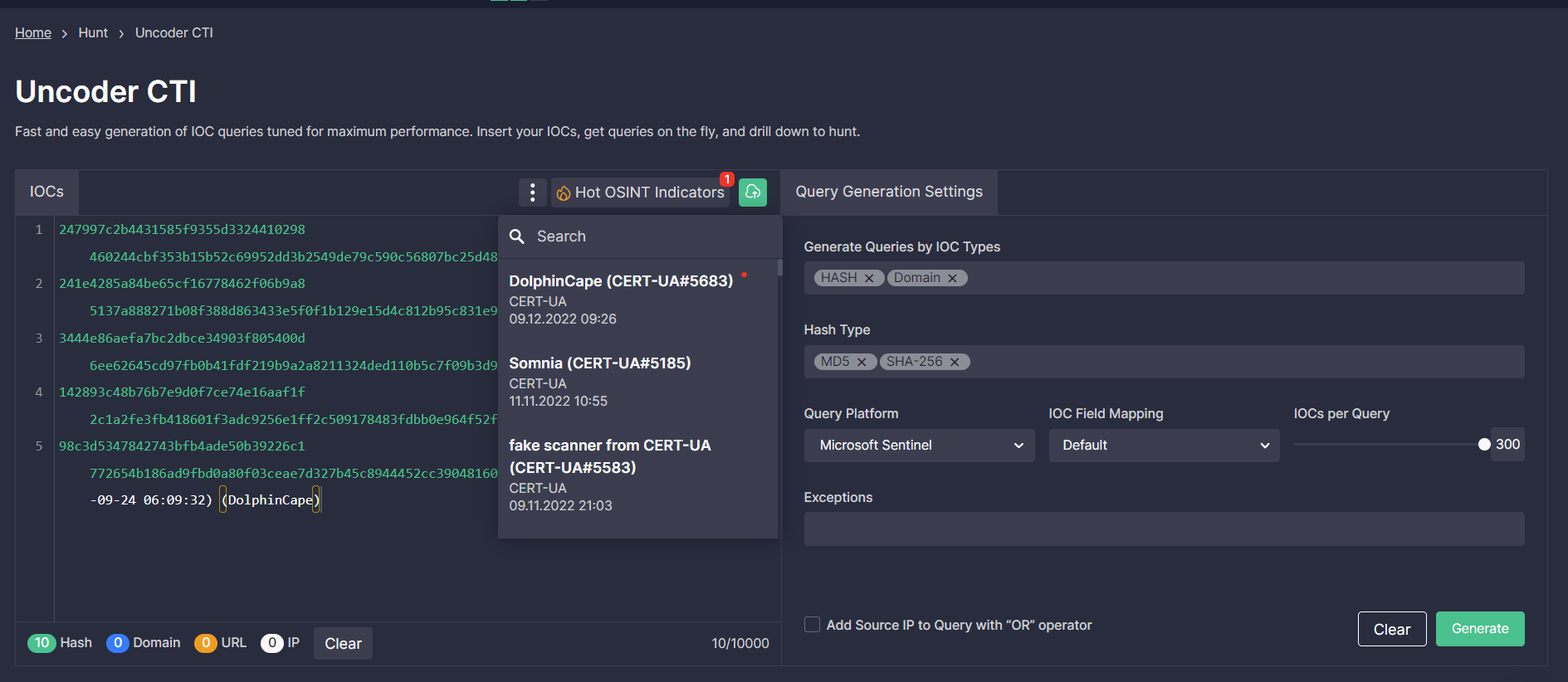

Les ingénieurs en sécurité peuvent également simplifier leur recherche de menaces liées à la distribution du logiciel malveillant DolphinCape en utilisant des IOC de fichiers, d’hôtes et de réseau couverts par l’alerte CERT-UA#5683. Avec l’aide de Uncoder.CTI, les équipes peuvent instantanément générer des requêtes d’IOC optimisées pour la performance et creuser pour trouver des menaces pertinentes dans l’environnement SIEM ou XDR sélectionné.

Contexte MITRE ATT&CK®

Pour explorer le contexte MITRE ATT&CK lié à la distribution du logiciel malveillant DolphinCape par les acteurs de la menace UAC-0140 dans la dernière campagne de phishing contre l’Ukraine, consultez le tableau ci-dessous. Toutes les règles Sigma dédiées sont alignées à MITRE ATT&CK en traitant les tactiques et techniques adverses correspondantes :