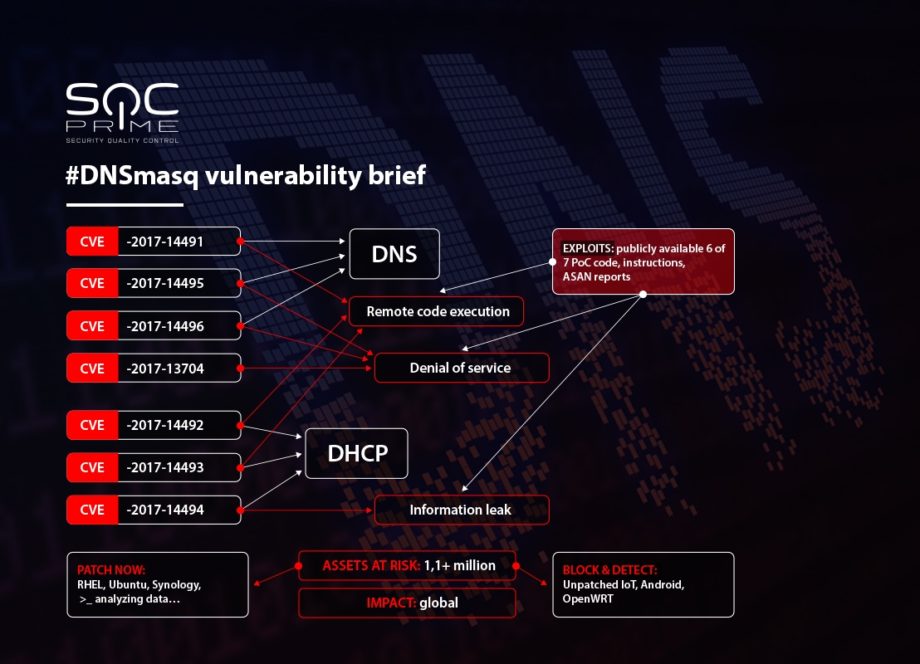

Bonne nouvelle à tous ! Cela fait maintenant 10 jours que Google Security a publié 7 vulnérabilités critiques avec le code d’exploitation PoC pour le service dnsmasq populaire, et le monde est toujours tel que nous le connaissons. Combien de temps cela va-t-il durer ? Si nous nous référons à l’épidémie WannaCry, il faut un certain temps entre la publication publique d’un exploit et une épidémie mondiale. Ou est-ce le cas ? L’exploit EternalBlue a été publié le 7 janvierth avec d’autres fuites « Lost in translation », soit 5 mois avant l’attaque WCry. Cependant, si nous nous rappelons de la chronologie exacte, nous pouvons noter qu’à la fin du mois d’avril, plus de 1,7 million d’hôtes étaient infectés par le backdoor DoublePulsar traçable en ligne en scannant le port 445 ou simplement en consultant les données de Shodan. Je tiens à faire référence à Dan Tentler de PhobosGroup signalant une infection massive par DoublePulsar dès le 19 avrilth, en commençant les efforts de scan et en signalant les découvertes. Et comme WannaCry a frappé le 12 maith il a fallu exactement 24 jours entre le moment de la divulgation publique sur des dizaines de milliers de machines compromises et le jour où l’attaque a eu lieu. Comment cela se rapporte-t-il à la situation de Dnsmasq ? Cette fois, j’ai eu un peu de liberté pour faire une jolie image décrivant la menace : Avec 3 vulnérabilités RCE, nous devons traiter toutes ces machines exécutant un dnsmasq non patché comme déjà compromises et probablement avec une porte dérobée. Et comme nous avons vu les capacités des adversaires à exécuter une attaque mondiale de WannaCry en 24 jours, nous pouvons prévoir que quelque chose de grand et de mauvais peut déjà se produire dès le 26 octobre. Ou le 27th pour nous apporter un autre vendredi amusant à nous, les professionnels de la sécurité informatique. Cela peut également se produire plus rapidement car, comme on dit, « les attaquants évoluent toujours ». Un scan et une vérification seraient utiles pour confirmer l’hypothèse du backdoor, mais commençons par mesurer l’ampleur du désastre imminent en interrogeant Shodan. Voici une requête si vous souhaitez vérifier l’exactitude : https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9

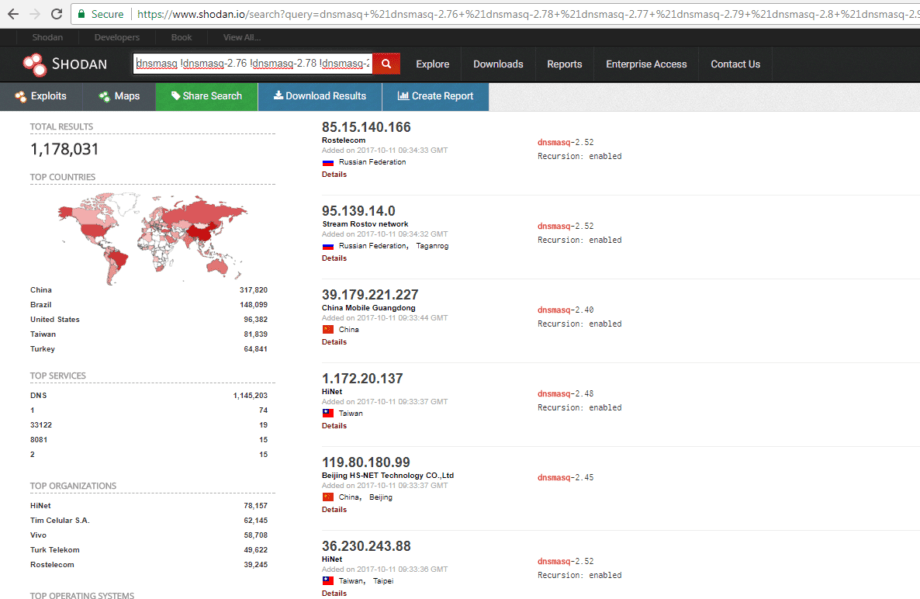

Avec 3 vulnérabilités RCE, nous devons traiter toutes ces machines exécutant un dnsmasq non patché comme déjà compromises et probablement avec une porte dérobée. Et comme nous avons vu les capacités des adversaires à exécuter une attaque mondiale de WannaCry en 24 jours, nous pouvons prévoir que quelque chose de grand et de mauvais peut déjà se produire dès le 26 octobre. Ou le 27th pour nous apporter un autre vendredi amusant à nous, les professionnels de la sécurité informatique. Cela peut également se produire plus rapidement car, comme on dit, « les attaquants évoluent toujours ». Un scan et une vérification seraient utiles pour confirmer l’hypothèse du backdoor, mais commençons par mesurer l’ampleur du désastre imminent en interrogeant Shodan. Voici une requête si vous souhaitez vérifier l’exactitude : https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9 Au 11 octobreth, il y a un total de 1,178,031 dispositifs exécutant une version vulnérable de dnsmasq, et c’est si vous ne considérez pas la version 2.76 comme vulnérable ou susceptible d’être ciblée par une attaque à grande échelle. J’ai précédemment signalé les chiffres sur le correctif le 6 octobreth et le nombre de dispositifs vulnérables était de 1,131,229, donc le nombre de dispositifs non patchés découverts par Shodan continue d’augmenter!

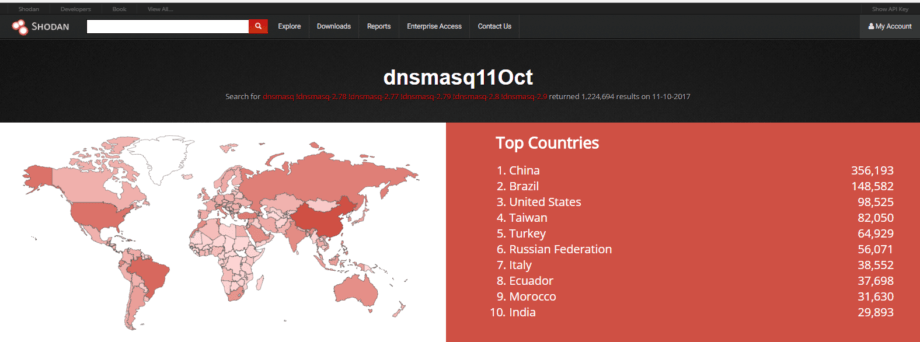

Au 11 octobreth, il y a un total de 1,178,031 dispositifs exécutant une version vulnérable de dnsmasq, et c’est si vous ne considérez pas la version 2.76 comme vulnérable ou susceptible d’être ciblée par une attaque à grande échelle. J’ai précédemment signalé les chiffres sur le correctif le 6 octobreth et le nombre de dispositifs vulnérables était de 1,131,229, donc le nombre de dispositifs non patchés découverts par Shodan continue d’augmenter! Peut-être que l’avertissement de Google Security n’a pas été entendu ? Cela peut sembler être le cas, cependant, si nous tenons compte des longs cycles de gestion des correctifs dans les entreprises (existent-ils pour l’IoT du tout ?) et du nombre massif d’appareils Android qui ne sont plus pris en charge, la situation semble raisonnable. L’impact est-il global ? Vous pouvez trouver des réponses dans ce rapport de Shodan :

Peut-être que l’avertissement de Google Security n’a pas été entendu ? Cela peut sembler être le cas, cependant, si nous tenons compte des longs cycles de gestion des correctifs dans les entreprises (existent-ils pour l’IoT du tout ?) et du nombre massif d’appareils Android qui ne sont plus pris en charge, la situation semble raisonnable. L’impact est-il global ? Vous pouvez trouver des réponses dans ce rapport de Shodan : Alors pourquoi mentionnons-nous Mirai ? C’était un botnet infâme construit pour scanner et constituer une armée de bots à partir de dispositifs IoT non sécurisés utilisant des protocoles en texte clair comme telnet et des identifiants codés en dur. Un adversaire avec de telles capacités aura peu de mal à passer d’une attaque par force brute à une RCE avec du code d’exploitation disponible publiquement. Cependant, si rien ne se passe d’ici le 27 octobre, cela signifiera que dnsmasq sera utilisé par des acteurs APT qui veilleront à sécuriser leurs positions en établissant une persistance (voir les moyens de le faire sur MITRE ATT&CK) et opéreront en toute discrétion. Si nous voyons une forte augmentation soudaine des patchs dnsmasq, je verrai des APT partout. C’est un moyen lucratif d’entrée (et de sortie) pour les acteurs APT, car le trafic DNS reste encore en grande partie non sécurisé et non contrôlé dans la plupart des organisations et peut être facilement exploité pour le Command & Control, la livraison et l’exfiltration de données. Quoi qu’il en soit, bloquez ces actifs pour être sûr et déployez des contrôles de détection, car il y a bien d’autres choses merveilleuses à faire en cybersécurité. Et si vous êtes un fier propriétaire d’un appareil dnsmasq dans le cadre de votre projet IoT au travail ou comme routeur domestique, mettez à jour ce firmware aujourd’hui !

Alors pourquoi mentionnons-nous Mirai ? C’était un botnet infâme construit pour scanner et constituer une armée de bots à partir de dispositifs IoT non sécurisés utilisant des protocoles en texte clair comme telnet et des identifiants codés en dur. Un adversaire avec de telles capacités aura peu de mal à passer d’une attaque par force brute à une RCE avec du code d’exploitation disponible publiquement. Cependant, si rien ne se passe d’ici le 27 octobre, cela signifiera que dnsmasq sera utilisé par des acteurs APT qui veilleront à sécuriser leurs positions en établissant une persistance (voir les moyens de le faire sur MITRE ATT&CK) et opéreront en toute discrétion. Si nous voyons une forte augmentation soudaine des patchs dnsmasq, je verrai des APT partout. C’est un moyen lucratif d’entrée (et de sortie) pour les acteurs APT, car le trafic DNS reste encore en grande partie non sécurisé et non contrôlé dans la plupart des organisations et peut être facilement exploité pour le Command & Control, la livraison et l’exfiltration de données. Quoi qu’il en soit, bloquez ces actifs pour être sûr et déployez des contrôles de détection, car il y a bien d’autres choses merveilleuses à faire en cybersécurité. Et si vous êtes un fier propriétaire d’un appareil dnsmasq dans le cadre de votre projet IoT au travail ou comme routeur domestique, mettez à jour ce firmware aujourd’hui !

/Restez en sécurité

PS : nous venons de terminer la vérification croisée de tous les appareils 1,17K+ vs notre flux Tor et n’avons obtenu qu’un seul résultat. Nous avons commencé à vérifier les IPs vs IPVoid et VirusTotal et avons déjà quelques IPs confirmées comme malveillantes. Des mises à jour arrivent.

Contenu SIEM

ArcSight : de base and avancéQRadar : votez pour de base et avancéSplunk : de base and avancé